-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

僵尸网络利用比特币区块链来隐藏恶意活动

2021-03-02 19:11:519466人阅读

根据Akamai 的最新研究发现,有加密货币挖矿僵尸网络运营者利用比特币区块链的交易来隐藏备份的C2 服务器地址,并绕过了对僵尸网络的分析。

僵尸网络利用C2 服务器来从攻击者处接收命令。执法机构和安全研究人员也在不断地发现和取缔这些C2 服务器以达到破坏僵尸网络的目的。但是一般僵尸网络都会有备份的C2 地址,这使得破坏僵尸网络非常的困难。

Akamai分析发现,该僵尸网络的运营者通过区块链来隐藏备份的C2 IP地址。攻击链是从影响Hadoop Yarn 和Elasticsearch的远程代码执行漏洞CVE-2015-1427 和 CVE-2019-9082 开始的。在一些攻击活动中,远程代码执行漏洞被利用来创建Redis 服务器的扫描器来找出其他可以用于加密货币挖矿的Redis 目标。

然后在有漏洞的系统上部署一个shell 脚本来触发RCE 漏洞,此外还会部署Skidmap 挖矿恶意软件。该脚本可能还会kill 现有的挖矿机,修改SSH key,禁用安全特征。然后利用Cron job和 rootkit来实现驻留,并进一步分发恶意软件。为了维持和实现对目标系统的重感染,使用了域名和静态IP 地址,安全研究人员就是去识别和发现这些地址。僵尸网络运营者考虑到域名和IP 地址可能会被识别和取缔,因此使用了备份基础设施。

2020年12月,Akamai 研究人员发现一个加密货币挖矿恶意软件变种中包含一个BTC 钱包地址。此外,还发现了一个钱包地址API的 URL,研究人员分析发现该API 取回的钱包数据可能被用来计算IP 地址。然后该IP 地址会被用来实现驻留。研究人员称通过钱包API 取回地址后,恶意软件的运营者能够混淆和隐藏区块链上的配置数据。

只需要将少量的比特币放到比特币钱包中,就可以恢复受破坏的僵尸网络系统。研究人员称攻击者设计了一种非常有效、不会被发现和被抓的配置信息分发方法。

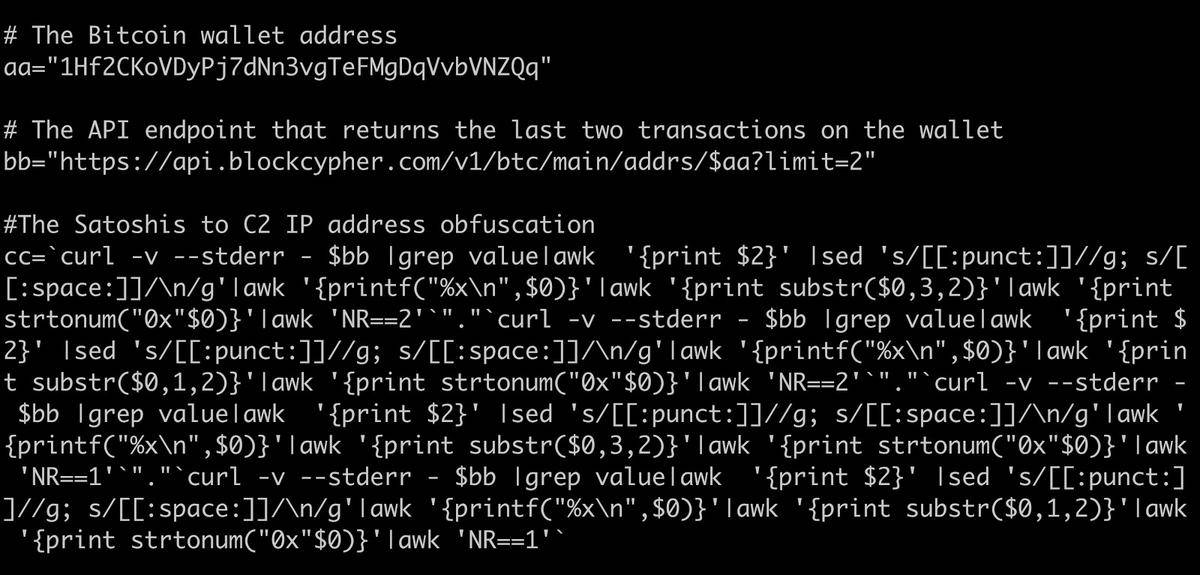

为将钱包数据转化为IP 地址,僵尸网络运营者使用了4个bash 脚本来发送到给定钱包地址的HTTP 请求到区块链浏览器API,然后最近的2个交易的聪值就会转化为备份C2 IP地址。

感染使用钱包地址作为类DNS 记录,交易值是A 记录类型。如下图所示,变量aa中包含有比特币钱包地址,变量bb 中含有返回最近2个交易的API,最近的2个交易会被用来生成IP 地址,变量cc含有最终生成的C2 IP地址。

实现这一转换的bash脚本如下:

将交易的聪值转化为C2 IP地址的bash 脚本示例

Akamai预计该僵尸网络运营者已经挖到了价值3万美元的门罗币。研究人员分析称,该技术的原理和应用都非常简单,另外应用后难以检测,因此未来可能会非常流行。

完整技术分析参见:https://blogs.akamai.com/sitr/2021/02/bitcoins-blockchains-and-botnets.html

本文翻译自:https://www.zdnet.com/article/this-botnet-is-abusing-bitcoin-blockchains-to-stay-in-the-shadows/