-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

新Nemty勒索软件通过受损RDP链接传播

2019-09-06 22:09:5410890人阅读

最近一两年勒索病毒主要是针对企业进行攻击,被加密勒索之后,很多企业、政府、组织为了快速恢复业务都会选择交付赎金或找中介进行解密,不少勒索病毒运营团队这一两年都在背后“闷声发大财”。

上周末,网络安全研究人员发现了一个新的勒索软件,称之为Nemty。这是此勒索软件的初代版本。

赎金要求

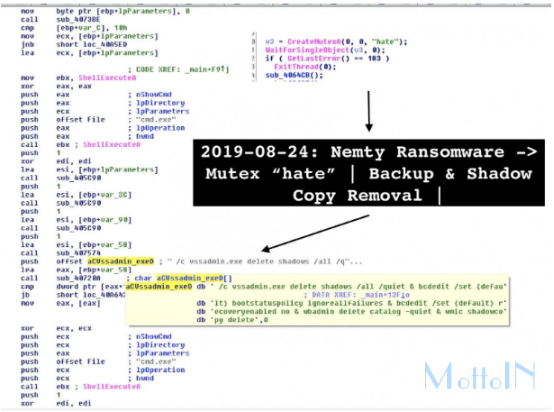

与其他类型的文件加密恶意软件一样,Nemty将删除其处理的文件的卷影副本,从而使受害者无法恢复Windows操作系统创建的数据版本。

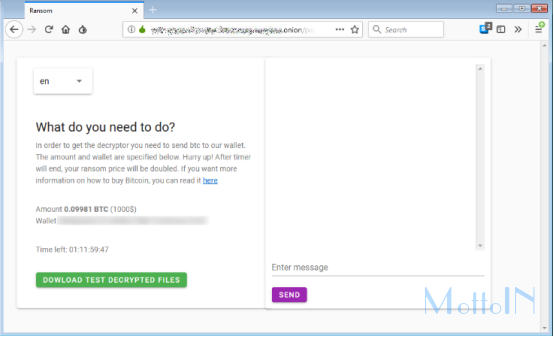

受害者将看到一份赎金通知,告知受害者可以通过支付一定的赎金来获得解密密钥,并找回数据。

具体来说,赎金需求为0.09981 BTC,目前价值约1000美元左右。支付网址托管在Tor网络上以匿名,用户必须上传其配置文件。在此基础上,攻击者提供了另一个带有聊天功能的网址链接以及有关需求的更多信息。

代码中的“蛛丝马迹”

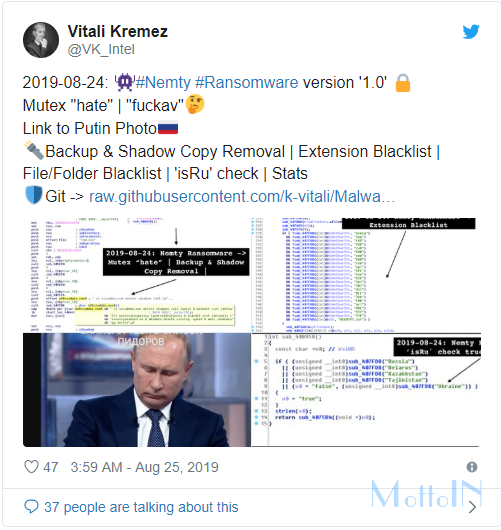

安全研究人员Vitali Kremez仔细研究了这个恶意软件,发现它带有一个不寻常的互斥对象名称,如下图所示:

互斥对象是一个标志,允许程序通过访问一个执行线程来控制资源。

Kremez在Nemty的代码中注意到的另一个奇怪的事情是俄罗斯总统——弗拉基米尔·普京的照片链接。特殊之处并不止于此,研究人员还发现了一条直接发送给反病毒行业的信息。

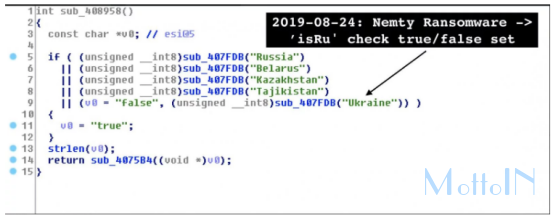

值得一提的是,Nemty勒索软件会验证受感染设备是否来自俄罗斯、白俄罗斯、哈萨克斯坦、塔吉克斯坦和乌克兰这5个国家。Kremez认为,这并意味着攻击者会对这些国家的用户“网开一面”。

该恶意软件代码中的“isRU”检查只是将处于这5个国家的设备系统标记一下,但仍会向攻击者发送计算机名称、用户名、操作系统和计算机ID等数据。

目前还不清楚Nemty是如何分发的,但Kremez从一个可靠的消息来源获悉,攻击者是通过受损的远程桌面连接(RDP)来部署该软件的。与网络钓鱼电子邮件(目前是常见的分发方法)相比,利用RDP连接对攻击者来说更加方便,因为他们不再需要等待受害者“主动上钩”之后才能进行后续操作。

本文转载自:Mottoin

原文链接:http://www.mottoin.com/detail/4175.html

原文作者:Gump