-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

警惕新型Android勒索软件

2019-09-19 17:08:016388人阅读

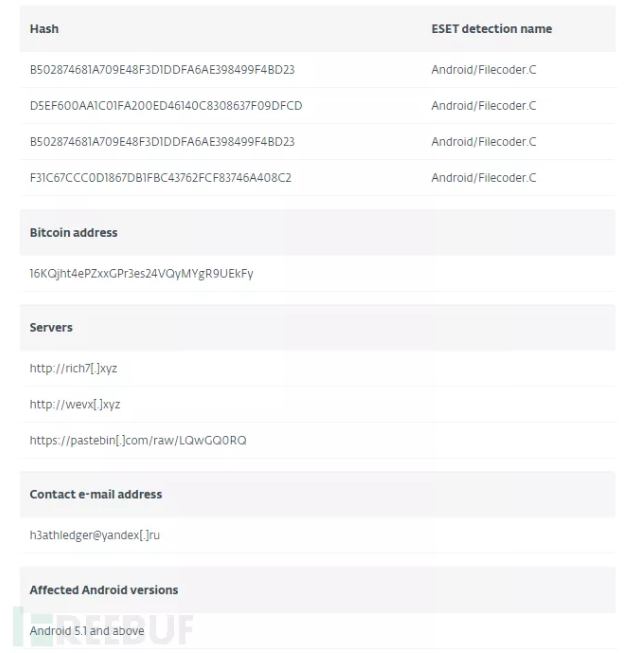

在Android勒索软件两年的衰败后,一个新的勒索软件家庭出现了。ESET Mobile Security检测到Android / Filecoder.C勒索软件正通过各种在线论坛传播。

勒索软件成功植入后会利用受害者的联系人列表进一步扩散。由于勒索软件设计存在缺陷,造成的影响有限。但如果开发人员修复了这些问题并瞄准更广泛的用户群,Android / Filecoder.C勒索软件可能会成为一个新的严重威胁。

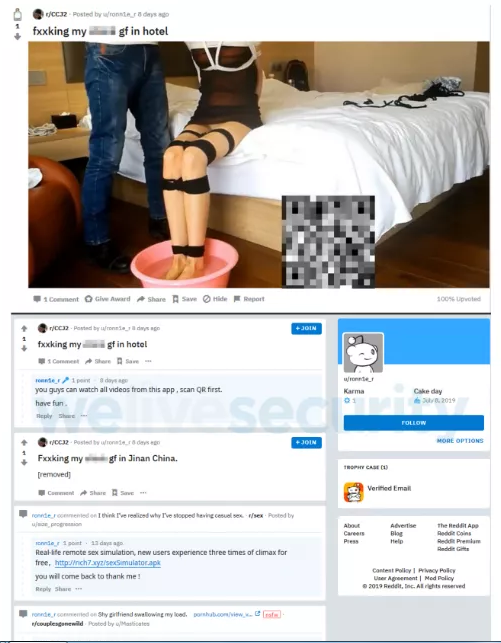

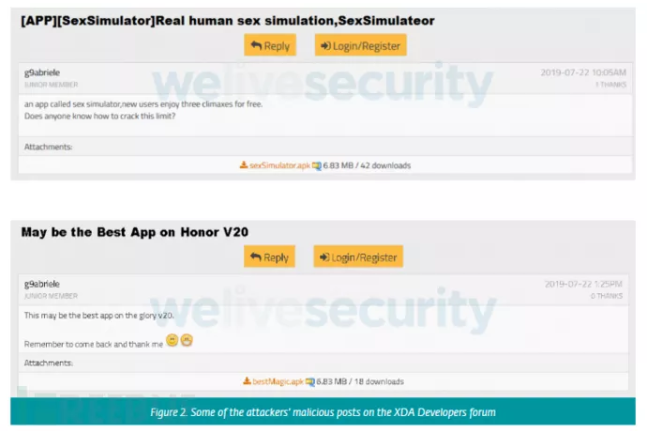

Android / Filecoder.C自2019年7月12日起一直处于活跃状态。在我们发现的活动中,Android / Filecoder.C已经通过Reddit上的恶意帖子和“XDA Developers”论坛(Android开发者论坛)进行了传播。我们向XDA Developers和Reddit报告了恶意活动,XDA开发者论坛上的帖子被迅速删除;Reddit中的恶意文件在发布时仍处于活跃状态。

Android / Filecoder.C可以通过带有恶意链接的短信进一步传播,这些链接被发送到受害者联系人列表中的所有联系人。

在勒索软件发出恶意短信之后,会加密设备上的大多数用户文件并对用户进行勒索。由于加密有缺陷,用户可以在没有攻击者任何帮助的情况下解密受影响的文件。

发现

我们发现的勒索软件是基于两个域进行传播(请参阅下面的IoC部分),由攻击者控制,用于下载的恶意Android文件。攻击者通过发布或评论Reddit(图1)或XDA开发者(图2)来吸引潜在受害者进入这些域。

大多数情况下,帖子的主题与色情有关; 同时我们也发现了用作诱饵的技术主题。在所有评论或帖子中,都包含了指向恶意软件的链接或QR代码。

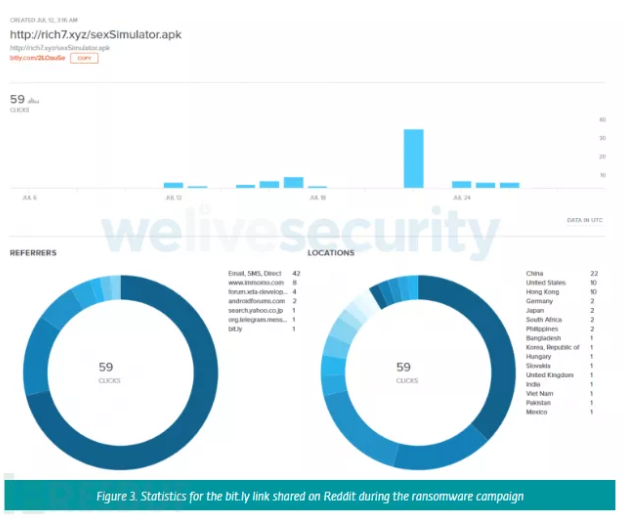

在Reddit共享的链接中,攻击者使用URL短链接bit.ly。该URL是在2019年6月11日创建的,如图3所示,其统计数据表明,在撰写本文时,已有来自不同来源和国家的59次点击。

传播方式

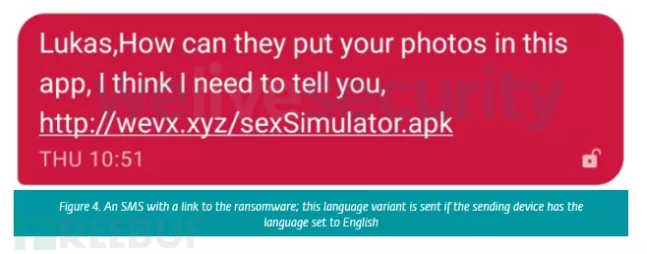

如上文所说,Android / Filecoder.C勒索软件通过SMS消息将链接发送到受害者联系人列表中的所有人。

这些消息中包括勒索软件的链接; 此外为了增加潜在受害者的兴趣,短信中会加入诱导性话语来引诱受害者点击,如图4所示。

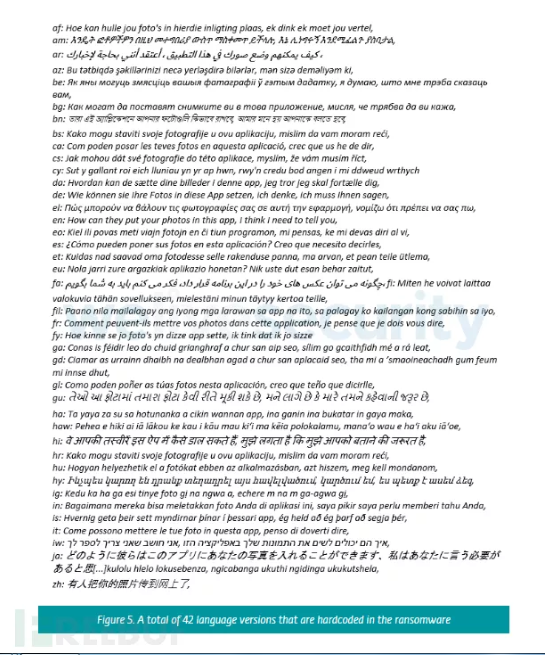

为了最大化扩散范围,勒索软件具有图5中所示的消息模板的42种语言版本。在发送消息之前,它选择适合受害者设备的语言设置的版本。为了使这些消息更具有针对性,恶意软件会将联系人的姓名添加到消息前。

功能设置

一旦潜在受害者收到带有恶意应用程序链接的消息,他们需要手动安装。应用程序启动后,通常是一个模拟器在线游戏。但其主要目的是进行C&C通信,传播恶意消息和实施文件加密。

对于C&C通信,恶意软件的源代码中包含C&C和比特币地址的硬编码。但它也可以动态搜索它们,攻击者利用免费的Pastebin服务可以随时更改它们。

因为勒索软件可以访问受害者的联系人列表,勒索软件具有发送短信的能力。在对手机文件加密之前,它会向受害者所有联系人发送一条带有恶意链接消息。

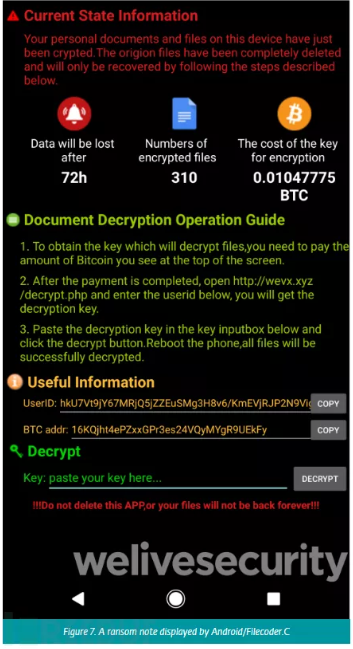

接下来勒索软件遍历可访问存储中的文件,除了系统文件外所有设备的存储, 并加密其中的大部分(参见“文件加密机制”部分)。文件加密后,勒索软件会显示其勒索信息(英文),如图7所示。

如果受害者删除应用程序,勒索软件将无法解密文件。但由于加密有缺陷,文件仍然可以恢复。此外根据分析,勒索软件的代码中没有任何内容显示受影响的数据将在72小时后丢失。

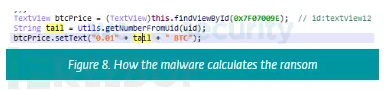

如图8所示,赎金金额是动态生成的。比特币数量的第一部分是硬编码,其值为0.01, 剩余的六位数是恶意软件生成的用户ID。

这种独特的做法有助于识别收到的付款。(在Android勒索软件中,通常是为每个加密设备生成一个单独的比特币钱包)根据最近每比特币约的汇率,派生的赎金金额在94-188美元之间(假设用户唯一ID随机生成)。

与典型的Android勒索软件不同,Android / Filecoder.C不会通过锁定屏幕来阻止使用设备。

如图9所示,在撰写本文时,比特币地址但还没有发现任何交易记录。

文件加密机制

勒索软件使用非对称和对称加密。首先,它生成公钥和私钥对, 私钥使用RSA算法加密,并以硬编码值存储在代码中并发送到攻击者的服务器。攻击者可以解密该私钥,并在受害者支付赎金后,将该私钥发送给受害者以解密他们的文件。

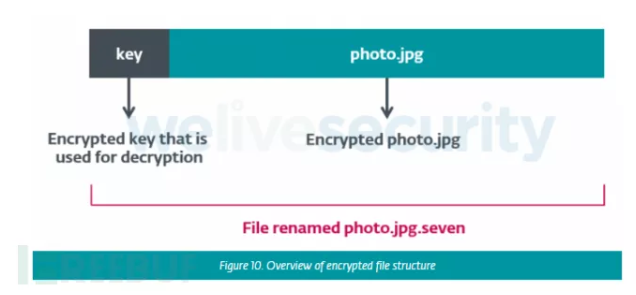

加密文件时,勒索软件会为每个要加密的文件生成一个新的AES密钥。然后使用公钥对此AES密钥进行加密,并将其添加到每个加密文件中:((AES)public_key +(File)AES).seven

文件结构如图10所示。

勒索软件通过访问存储目录加密以下文件类型:

“.doc”, “.docx”, “.xls”, “.xlsx”, “.ppt”, “.pptx”, “.pst”, “.ost”, “.msg”, “.eml”, “.vsd”, “.vsdx”, “.txt”, “.csv”, “.rtf”, “.123”, “.wks”, “.wk1”, “.pdf”, “.dwg”, “.onetoc2”, “.snt”, “.jpeg”, “.jpg”, “.docb”, “.docm”, “.dot”, “.dotm”, “.dotx”, “.xlsm”, “.xlsb”, “.xlw”, “.xlt”, “.xlm”, “.xlc”, “.xltx”, “.xltm”, “.pptm”, “.pot”, “.pps”, “.ppsm”, “.ppsx”, “.ppam”, “.potx”, “.potm”, “.edb”, “.hwp”, “.602”, “.sxi”, “.sti”, “.sldx”, “.sldm”, “.sldm”, “.vdi”, “.vmdk”, “.vmx”, “.gpg”, “.aes”, “.ARC”, “.PAQ”, “.bz2”, “.tbk”, “.bak”, “.tar”, “.tgz”, “.gz”, “.7z”, “.rar”, “.zip”, “.backup”, “.iso”, “.vcd”, “.bmp”, “.png”, “.gif”, “.raw”, “.cgm”, “.tif”, “.tiff”, “.nef”, “.psd”, “.ai”, “.svg”, “.djvu”, “.m4u”, “.m3u”, “.mid”, “.wma”, “.flv”, “.3g2”, “.mkv”, “.3gp”, “.mp4”, “.mov”, “.avi”, “.asf”, “.mpeg”, “.vob”, “.mpg”, “.wmv”, “.fla”, “.swf”, “.wav”, “.mp3”, “.sh”, “.class”, “.jar”, “.java”, “.rb”, “.asp”, “.php”, “.jsp”, “.brd”, “.sch”, “.dch”, “.dip”, “.pl”, “.vb”, “.vbs”, “.ps1”, “.bat”, “.cmd”, “.js”, “.asm”, “.h”, “.pas”, “.cpp”, “.c”, “.cs”, “.suo”, “.sln”, “.ldf”, “.mdf”, “.ibd”, “.myi”, “.myd”, “.frm”, “.odb”, “.dbf”, “.db”, “.mdb”, “.accdb”, “.sql”, “.sqlitedb”, “.sqlite3”, “.asc”, “.lay6”, “.lay”, “.mml”, “.sxm”, “.otg”, “.odg”, “.uop”, “.std”, “.sxd”, “.otp”, “.odp”, “.wb2”, “.slk”, “.dif”, “.stc”, “.sxc”, “.ots”, “.ods”, “.3dm”, “.max”, “.3ds”, “.uot”, “.stw”, “.sxw”, “.ott”, “.odt”, “.pem”, “.p12”, “.csr”, “.crt”, “.key”, “.pfx”, “.der”

它不会加密包含字符串“.cache”,“tmp”或“temp”的目录中的文件。如果文件扩展名为“.zip”或“.rar”且文件大小超过51,200 KB / 50 MB,或“.jpeg”,“.jpg”和“.png”文件大小小于150 KB也不会被加密。

文件类型列表包含一些与Android无关的文件类型,同时缺少一些典型的Android扩展,如.apk,.dex,.so。显然,该列表是从WannaCryptor aka WannaCry勒索软件中复制而来。

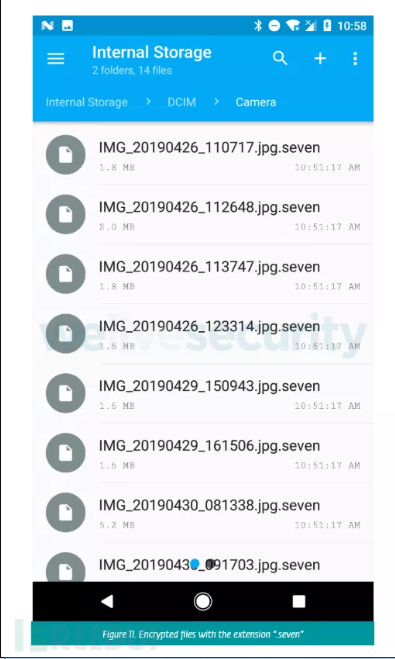

文件加密后,文件扩展名“.seven”将附加到原始文件名后,如图11所示。

解密机制

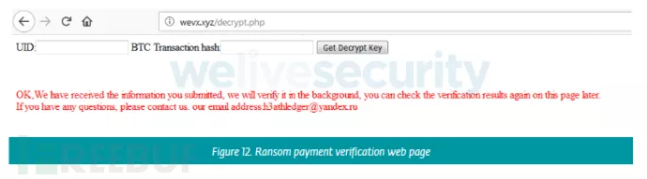

用于解密加密文件的代码存在于勒索软件中。如果受害者支付赎金,可以通过图12中所示的网站验证并获取私钥来解密文件。

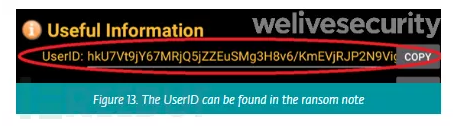

但是,由于用于加密私钥使用的硬编码密钥值,可以通过将加密算法更改为解密算法来解密文件而无需支付赎金。所需要的只是勒索软件提供的UserID(参见图13),以及勒索软件的APK文件。到目前为止,我们已经在Android / Filecoder.C勒索软件的所有样本中发现了相同的值。

解决方案

1、让设备保持更新状态,最好将其设置为自动更新。

2、坚持使用Google Play或其他信誉良好的应用商店。

3、在安装任何应用程序之前,请检查其评级和评论。关注评论中的差评信息,因为它们通常来自合法用户,而积极的反馈往往是由攻击者特制的。

4、关注应用程序请求的权限。如果它们需要获取非必要权限,请避免下载该应用程序。

5、使用信誉良好的移动安全解决方案来保护您的设备。

IoCs

本文转载自公众号:FreeBuf

原文链接:https://mp.weixin.qq.com/s/mdV0iG7yomp8QxbG2q6jgQ

原文作者:Kriston