-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

账号异常?千万别信

2019-06-04 11:01:2013007人阅读

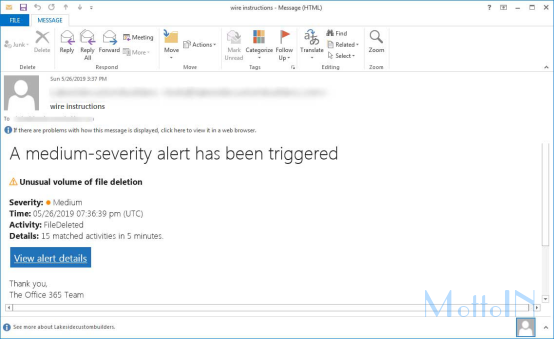

研究人员发现了一项新的正在进行的网络钓鱼活动,该活动冒充Office 365团队给受害者发送邮件称,他们的帐户发生了异常,导致大量邮件被删除。

如下图所示,该网络钓鱼活动假装是来自Office 365服务的警告,该警告声称这种情况比较严重性。然后,该邮件还表示受害者的Office 365帐户出现了异常,大量文件无故被删除,并建议受害者仔细查看警报。

Office 365网络钓鱼邮件

网络钓鱼邮件原文如下。

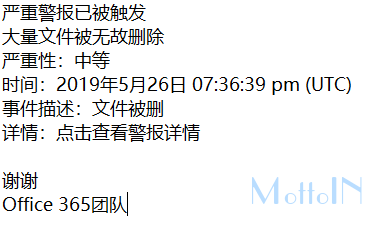

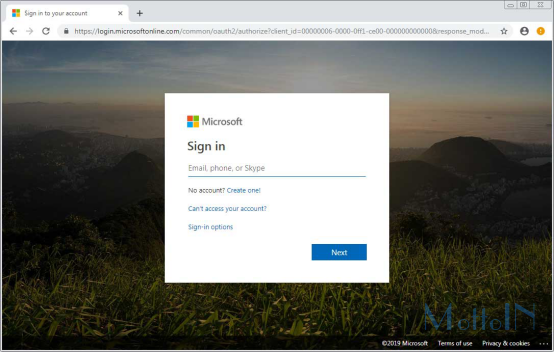

如果受害者点击了“查看警报详情”的链接,就会被带到一个虚假的Microsoft帐户登录页面。

网络钓鱼诈骗登录页面

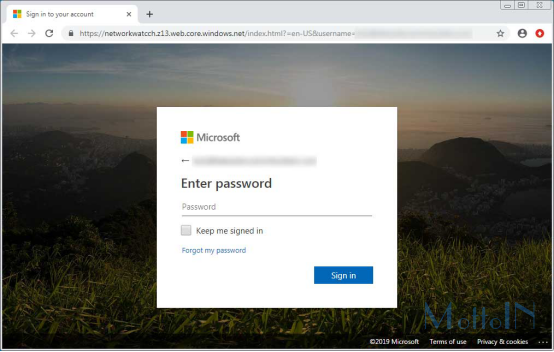

由于此页面托管在Azure上,因此该站点使用Microsoft签署的证书进行保护。通过使其显示为Microsoft认可的URL,增加了该方案的合法性。为此,诈骗者越来越多地使用Azure。

微软证书

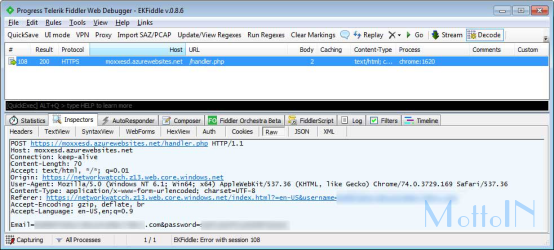

输入密码后,电子邮件地址和密码将被发送到https://moxxesd.azurewebsites.net/handler.php网页,该网页由攻击者控制。此页面将保存输入的凭据,攻击者以后可以随时对其进行检索。

发送被盗凭据

然后,登录页面会将受害者重定向到合法的https://portal.office.com,系统会提示受害者再次登录。

合法的Microsoft登录页面

针对Office 365的网络钓鱼活动花样越来越多,去年12月,网络钓鱼攻击形式,伪装成为Office 365未送达邮件来窃取受害者的密码信息。这种钓鱼方式伪装成为“微软已经发现几条未发送的信息”,然后它会提示受害者点击“再次发送”链接来尝试再次发送电子邮件。一旦用户点击“再次发送”链接,就会跳转至和微软登录页相同的网站,并要求用户输入他们的账号和密码。

过去,研究人员一直在建议用户仔细检查登录页面URL的域是否可疑。现在,攻击者在Azure上托管网页仿冒页面,虚假网页现在位于像windows.net和azurewebsites.net这样的域上,让人有点无所适从。

对于Microsoft帐户和Outlook.com登录,请务必记住登录页面只可能来自microsoft.com、live.com和outlook.com域。如果发现任何来自其它域的Microsoft登录页面,尽量不要在上面输入账号和密码。

本文作者Gump,原文链接:http://www.mottoin.com/detail/3993.html