热门主题

AI驱动的网络攻击场景

2019-04-28 16:59:193768人阅读

Darktrace发布了 AI-Driven Cyber-Attacks研究白皮书,本文节选部分未来AI驱动的攻击场景,供读者参考。

AI驱动的攻击

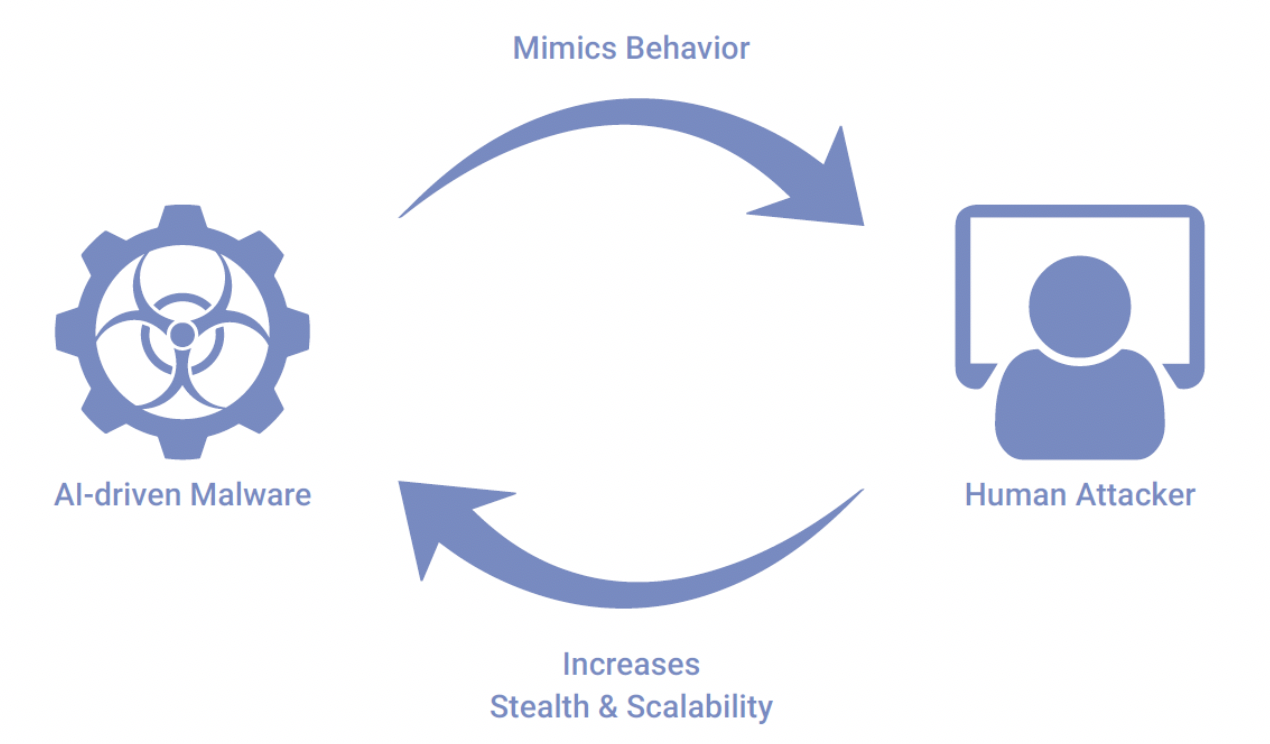

顶级的人类攻击者会尝试尽可能的将攻击目标的环境融入到攻击中。为了达到这个目的,攻击者需要理解正常行为并以此调整其攻击技术。恶意软件利用AI技术来获取对上下文环境的理解是完全可能的,然后调整其攻击行为以融入到目标环境中。

因此,研究人员认为未来AI驱动的恶意软件会通过学习被感染系统的环境信息,然后在攻击活动中模仿这些正常行为。但顶级的人类攻击者会使用AI驱动的植入来增强其攻击活动。目前还不清楚未来需要应对的攻击者是人还是AI,或者是人类+AI。

对蓝队来说,在以后的日子里,区分攻击和正常活动会越来越难,因为攻击者正不断的将恶意行为融入攻击正常活动之中。

AI驱动的未来攻击案例研究

自动化恶意软件

未来,AI驱动的恶意软件会通过一系列的自动化决策进行自繁殖,根据被感染系统的参数进行智能调整。假设一个蠕虫版的攻击可以理解目标的环境并选择对应的攻击技术。如果它利用的EternalBlue漏洞被修复了,它可以转向暴力破解SMB凭证,加载Mimikatz或安装键盘记录器来获取凭证。

AI驱动的恶意软件就可以选择哪些方法对于目标环境更加有效,然后使用该方法。除了利用漏洞外,还可能找到特定设备特定时间使用的PsExec,通过学习和使用PsExec,可以减少恶意软件被检测和识别的概率。

恶意软件可以在受感染的系统中安全地学习系统的环境知识,比如受感染设备通信的内部设备,使用的端口和协议,以及账户信息。

除了自动化攻击过程中的决策外,攻击者中也不需要C2来进行传播和完成目标,攻击会变得更加静默和危险。

智能绕过

武器化的AI要能够适应其感染的环境。除了学习系统的相关信息外,还要能够发现目标的弱点。这样AI网络攻击就可以绕过检测并最大化造成的伤害。

一些现在的针对性攻击将尝试融入目标的环境中,比如在正常的工作时段建立C2通信,使用的端口也是常见的53、80、443等,使用的都是HTTP、HTTPS这样的标准协议。攻击还可能使用域名进行C2通信和数据窃取,这些域名一般都和攻击目标的域名或企业名非常相似。

恶意软件在初始感染成功后会学习构建正常行为。恶意软件会学习正常的商业操作行为,而不是去猜测。未来恶意软件不会去猜测环境中主要使用的是Windows系统还是Linux系统,也不会去猜测使用Twitter或Instagram作为C2通信信道,恶意软件会直接学习和理解目标网络中的通信,并融入到攻击活动或攻击模型中。

数据泄漏

一般来说,我们认为恶意软件发展的速度要比人类响应的速度更快。因此,low and slow攻击是一种非常特殊的攻击方式,也很容易就可以绕过检测。因为每一个动作对人类和传统安全工具来说都太小了。研究人员总结发现这类攻击场景主要出现在数据窃取中。

传统安全工具的工作方式判断是否大于500MB,如果大于500M,标记为可疑的用于之后的调查。这对攻击者来说是已知的,因此攻击者会适当的进行调整,将数据窃取的单位块变得更小,并且慢慢去窃取。数据可以通过网络发送给一个单独的C2服务器也可以发送给不同的服务器。

虽然该例子已经足够去绕过现有的安全工具,但是更加静默的数据窃取场景也是可行的。攻击者可以选择数据窃取的时间,比如在24天内一点点的窃取想要的数据。

虽然传统工具很难检测这样的low and slow数据窃取,但是攻击者使用AI技术来理解了目标环境后这种检测会变得更难。恶意软件不会再使用硬编码的数据量阀值,而可以基于使用的网络带宽进行动态的调整。比如之前是每2小时发送20KB数据,现在就可以在用户看视频等使用带宽较大的时候选择进行视频发送大量数据。

学习环境对攻击者的另一个帮助是,攻击者可以决定使用什么方式来上传窃取的数据。如果视频会议是目标企业常用的外部通信方法,那么恶意软件就可以使用视频会议系统进行数据窃取,这样就将攻击融入到正常的企业活动中了。

总结

本文描述了几种AI驱动的恶意软件和攻击的未来场景。随着AI技术的发展和在恶意软件和攻击活动中的应用,未来攻击者会不断将AI技术融入到攻击活动中,使其攻击行为越来越趋向正常化,这会给安全解决方案提供商带来很大的挑战。

报告全文下载地址:https://www.darktrace.com/en/resources/wp-ai-driven-cyber-attacks.pdf

本文作者ang010ela,转载需注明出处及本文链接