-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

七个新的Mirai变种及其幕后黑手

2018-10-31 13:57:2335648人阅读

2016年9月,Twitter,CNN,Spotify以及许多其他网站被历史上最大的DDoS击败。现在我们知道它的名字叫Mirai,但当时没有人会想到该攻击来自由一群物联网(IoT)设备拼凑而成的一个僵尸网络。

Mirai于2016年8月由MalwareMustDie研究人员发现。虽然它不是第一个被发现的物联网恶意软件,但肯定是最突出的。

在美国东海岸大面积断网之后,自称为Anna-Senpai的恶意软件创建者发布了源代码,事情变得更加糟糕。从那时起,全世界有动机的黑客都将它作为一个框架来创建自己的僵尸网络。最后,原始恶意软件的创建者被逮捕并在法庭上认罪,但代码发布的影响大大加快了僵尸网络的创建。新的变种开始出现,增加了新的功能并利用了不安全的物联网设备中的种种漏洞。

一、任何人都可以做到

现在距离Mirai出现已经两年了,新的变种仍在造成破坏和伤害。没有经验的黑客正在对原始的Mirai代码进行微调、部署,积累新的僵尸网络大军。在某些时候,他们甚至将僵尸网络出租使用。

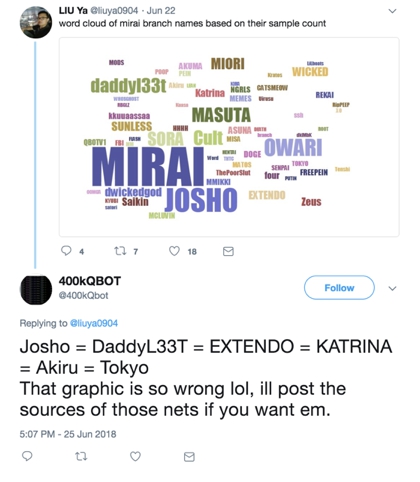

2018年7月,一个这样的网络犯罪分子出现了,当时有几个新的Mirai变种引起了安全研究人员的在线讨论,其中一位参与者是一个没有粉丝的Twitter账户,他指出研究人员在Mirai变种分类中犯了一个错误。为了证明自己,他发布了七个Mirai变种源代码的链接。我们下载源代码,分类并确定这七个变体与Mirai的真正不同之处(剧透:不是那么多)。

图1.负责代码发布的Twitter

二、Mirai简介

为阐明Mirai变体的差异,我们快速回顾一下Mirai。原始Mirai代码(code)的工作原理如下:

1.扫瞄互联网易受攻击的物联网设备。

2.尝试通过Telnet协议使用多个弱默认口令来暴力破解获取访问权限。

3.成功感染成为僵尸网络一部分的设备并开始扫描同网络中的其它易受攻击的设备并进行暴力攻击试图感染它们。

4.bot定期发送报告给命令和控制服务器(C&C)。C&C向bot发送命令或指令开启DDoS攻击。

由于大多数Mirai变体都是原始Mirai代码的副本,因此它们具有类似的代码结构。主要有三部分构成:bot,C&C服务器和加载程序。bot部分用C语言编写,C&C模块用Go编写。

在本分析中,我们将重点关注Mirai的以下变体:Akiru,Katrina_V1,Sora,Owari,Saikin,Josho_V3和Tokyo以及它们在bot目录下的三个模块:

· table.c:包含配置信息。

· scanner.c:包含要扫描的口令列表,用于发现可能存在漏洞的设备,并将扫描报告发送到加载程序。

· killer.c:包含有关应该杀死哪些进程的信息。

所有解码的passwords,字符串和其他信息都可以在本文末尾的补充信息中找到。

三、变体分析

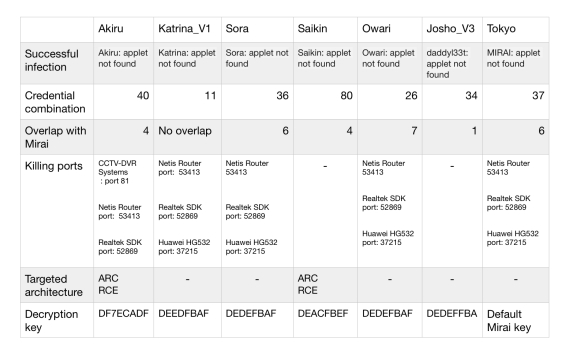

Mirai代码是一个框架,任何找到新方法利用新设备的人都可以通过简单的添加来创建一个“新”变体。僵尸网络中的关键变量是命名以及口令列表、所针对的体系结构以及关闭(杀死)的端口(防止其他恶意软件在设备中获得立足点)。要了解变体之间的差异,可以进行相互比较,如下所示。

图2:此表包含每个变体的更改摘要

现在让我们来仔细看看差异。

1.命名

所有Mirai变体都具备成功执行检查字符串的功能。大多数变体的check-string对应于变体名。但也有几个例外,例如:Tokyo变体有一个默认的Mirai检查字符串,Sora变体没有名称,而Josho_V3有一个完全不同的名称。

2.口令

最早的Mirai代码使用了一个包含62个硬编码口令的列表,对易受攻击的物联网设备进行暴力破解(字典攻击)。该列表经过混淆,可使用密钥DEADBEEF进行解码。

通过查看变体,我们可以看到口令列表按bot 更改。我们获取并解码了每个变体使用的所有口令,以确认口令列表是否重用Mirai代码,或者是否有重叠。最大的口令列表是在Saikin变种中实现的,有80个口令,其中只有4个与原始的Mirai代码重叠。通过选择实施不同的口令列表,攻击者瞄准不同的物联网设备。

3.新端口

就像Mirai一样,每个变种都有一个模块killer.c,它有几个目的。首先,清除当前设备上运行的其他恶意软件。其次,可以防止其他人通过Telnet,SSH或HTTP远程访问设备。分析显示,除了拥有标准的Mirai kill端口之外,七个变种中的五个(Saikin和Josho_V3除外)在其kill名单添加了新的协议/设备特定端口。这些端口是:与Netis路由器相关的端口53413,与华为HG532路由器相关的端口37215,来自Realtek SDK的端口52869 UPnP SOAP服务,以及CCTV-DVR相机的端口81。添加这些端口将允许僵尸网络作者连接到更多设备,同时防止其他人远程连接到这些设备。

4.新架构

我们所看到的所有Mirai变体都采用了与Mirai相同的架构,其中只有三个:Sora,Saikin和Akiru增加了两个新架构:ARC(Argonaut RISC Core)和RCE(Motorola RCE)。

在仔细研究Mirai及其变体之后,我们开始尝试了解变体背后的人以及共享它们的twitter。

四、顺藤摸瓜

在查看了代码之后(本文稍后将对其进行分析),很容易看出虽然这段代码能够造成很大的破坏,但与原版Mirai源代码相比变化并不显著。它利用了Mirai的一些模块化架构来破解新设备并在试图感染的设备中设置防御,但并没有提供任何真正新的或值得注意的东西。

我们之所以感兴趣,主要是想了解这个僵尸网络的工作原理,因此我们决定开始追踪作者的身份。

起初,我们怀疑400kQBOT Twitter背后的人是Owari/Sora的知名攻击者和创造者,他曾在接受采访时称自己为Anarchy,也被称为Wicked。

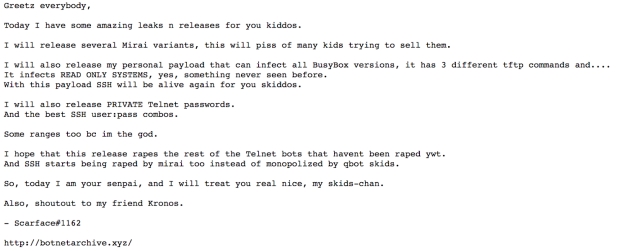

然而,通过简单的谷歌搜索,我们偶然发现了一些似乎指向不同方向的另外一些信息。我们发现另一个目录包含Mirai变种的泄漏源代码,这些代码实际上与400kQBot泄漏的样本相同。在已编译的Mirai变体,编译器和有关如何编译Mirai源代码的教程的源代码中,我们发现了一个带有以下消息的文本文件。作者自签名为Scarface#1162。

图3:来自Scarface#1162的消息

简单的名称搜索显示,Scarface#1162不仅在做“慈善”工作,还编写和发布僵尸网络的源代码。此外,他还将访问僵尸网络作为一项服务进行出租。

图4:Scarface提供的僵尸网络设置服务

他还有一个YouTube channel ,在那里他展示了自己的黑客技能,接管了其他人的僵尸网络。在一个视频中,他实时展示了如何接管Akiru僵尸网络,然后通过聊天应用程序渠道告知其创建者,我们的老朋友Wicked是“金钱团队员工”。除了Wicked之外,另一个熟悉的名字引起了我们的注意:Anarchy。所以,也许Wicked和Anarchy不是同一个人,而是来自同一个团队的两个不同的人。

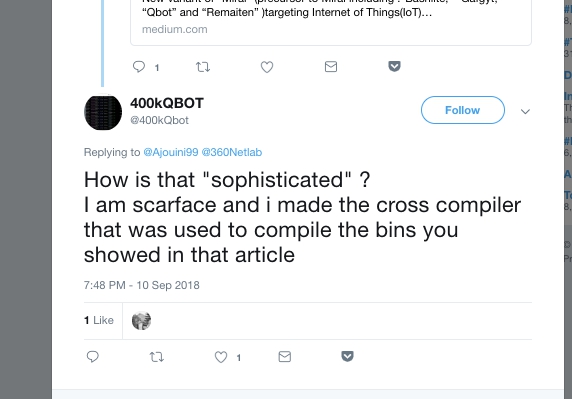

我们怀疑400kQbot和Scarface是同一个人,这一点在9月中旬得到确认,他在400kQBot的推文中予以承认。

所以,现在我们必须做点什么。Scarface正在成为一个新的,相当具有破坏性的僵尸网络的作者,并且喜欢吸引研究人员和媒体。但我们仍然没有弄清楚他(或她?)是谁。

我们在研究代码时发现了一条线索。当Mirai攻击设备时,它使用检查字符串作为成功完成一系列命令的标志。我们没有关于Scarface如何访问这些变体的信息,也无法确认他是否是作者。例如,其中一个变体Josho_V3具有不同的检查字符串:daddyl33t:applet not found。

对于那些从未听过这个故事的人来说,daddyl33t是一个13岁的青少年,一个正在寻找开发岗位的自由职业者,他试图通过编译QBot僵尸网络来磨练脚本技能。也许这位13岁的寻求噱头的人也是与Wicked和Anarchy一起赚钱的团队的一部分。也许他们都是同一个人。

我们发现自己有几个选择和关联可供考虑,但没有一个为我们指明方向。Scarface是否因为采用不同的假名来处理不同的恶意软件而误导我们所有人?他和daddyl33T一样,还是仅仅提到他作为误导?这给我们留下了一些线索,但没有足够的真实信息来得出任何结论。

五、总结

从泄漏的源代码中创建Mirai变种超级简单,因此看到刚起步的网络犯罪分子通过僵尸网络赚钱也就不足为奇。僵尸网络是一种多功能工具,可用于启动DDoS,进行cryptomine或充当恶意软件代理。

在创建恶意软件、出租或出售其功能相对容易的这个时代,许多人都在大量使用这项技术。任何人都可以使用Mirai框架在任意地方添加一些密码,通过僵尸网络名称获得创意(现在是表演时间),准备好感染和获取利润。

像这七个一样基于Mirai的僵尸网络变种每天都在进步。他们越来越好的控制设备,将其他攻击者踢出,然后锁定他们在设备中的位置。实际上很少有物联网设备能被很好的更新或保护,从而不会被吸引到僵尸网络中去。

几十年来,我们一直担心病毒会访问我们的PC和手机。这是正确的,但具有讽刺意味的是,我们保护好了笔记本电脑,但安全性欠佳的物联网设备却让个人网络敞开了大门。

僵尸网络是物联网时代的无受害者犯罪吗?不是这样。虽然普通消费者几乎不可能确定他们的物联网设备是否已被Mirai或其中一种变体感染,但它可能会对处理速度,功耗和整体性能产生明显影响。随着我们将越来越多的智能设备带入生活,这些僵尸网络感染和攻击的能力提高,他们可能造成的破坏也随之水涨船高。

如果在家中,家庭办公室或小型企业都有路由器,则可以采取以下步骤来保护个人网络:

1.一旦获得路由器和任何物联网设备,请立即更改默认管理员密码。

2.使用最新的固件更新,使设备保持最新状态。

3.在路由器设置页面中禁用远程管理。

4.如果不确定设备是否已被感染,请考虑将设备重置为出厂设置。

本文翻译自:https://blog.avast.com/hacker-creates-seven-new-variants-of-the-mirai-botnet

翻译作者:TRex 原文地址: http://www.4hou.com/web/14287.html