-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

全网首次发现基于netAssistant服务的DDoS反射攻击

2020-03-02 11:34:1138256人阅读

0x00概述

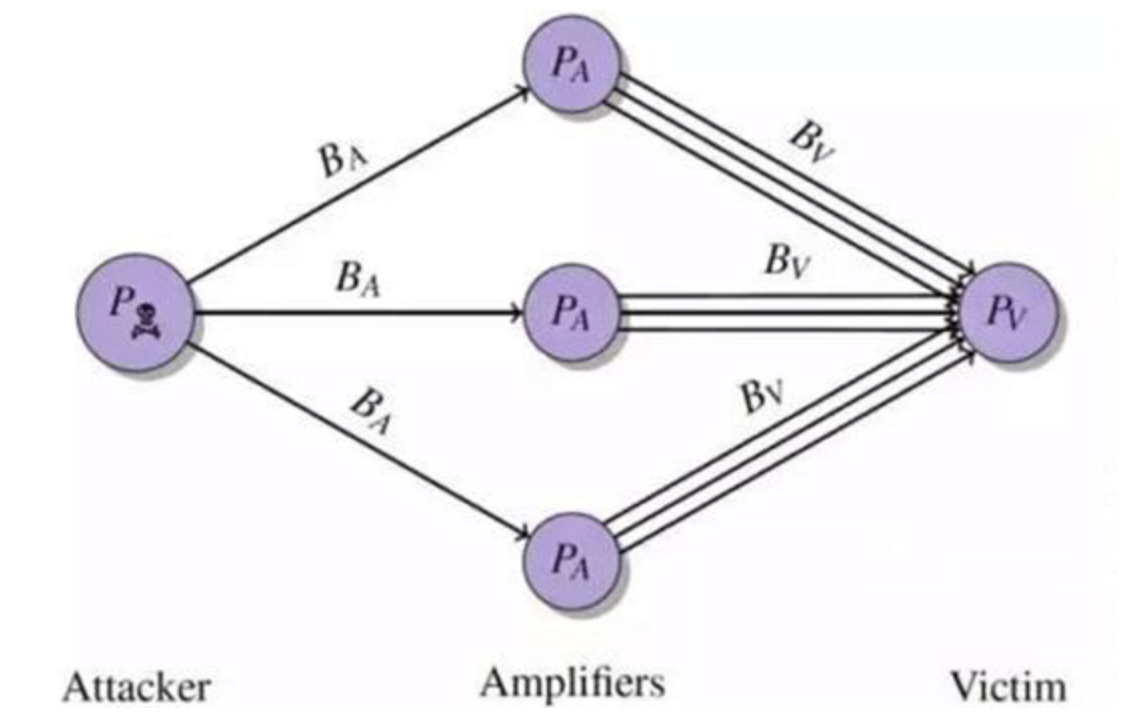

0x01反射攻击原理

图1 反射攻击原理示意图

0x02攻击分析

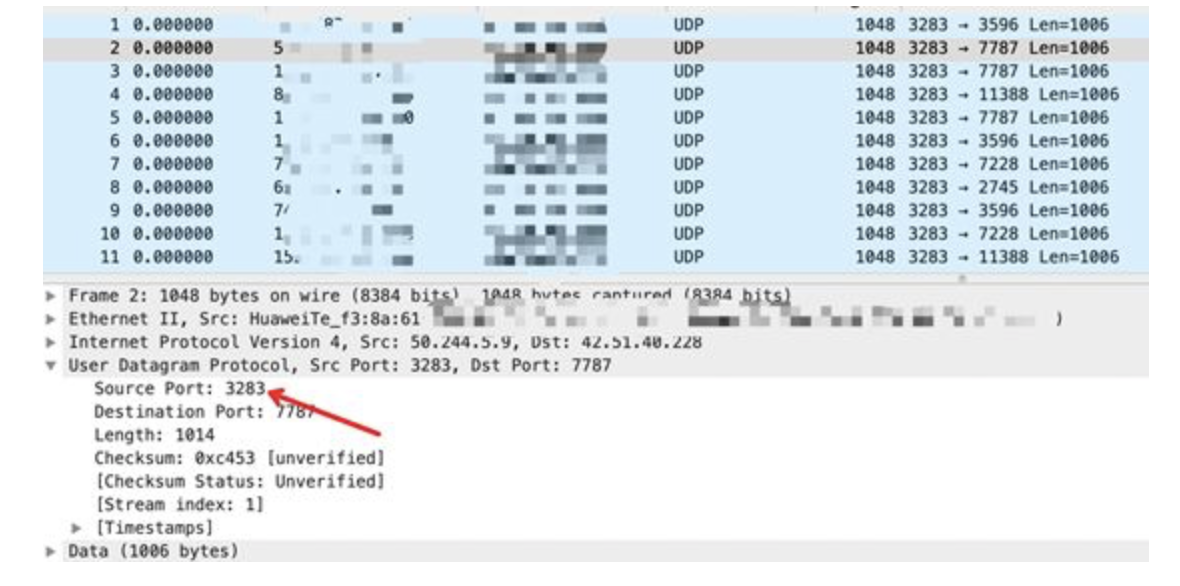

1.攻击包分析

图2 采样包内攻击来源端口图

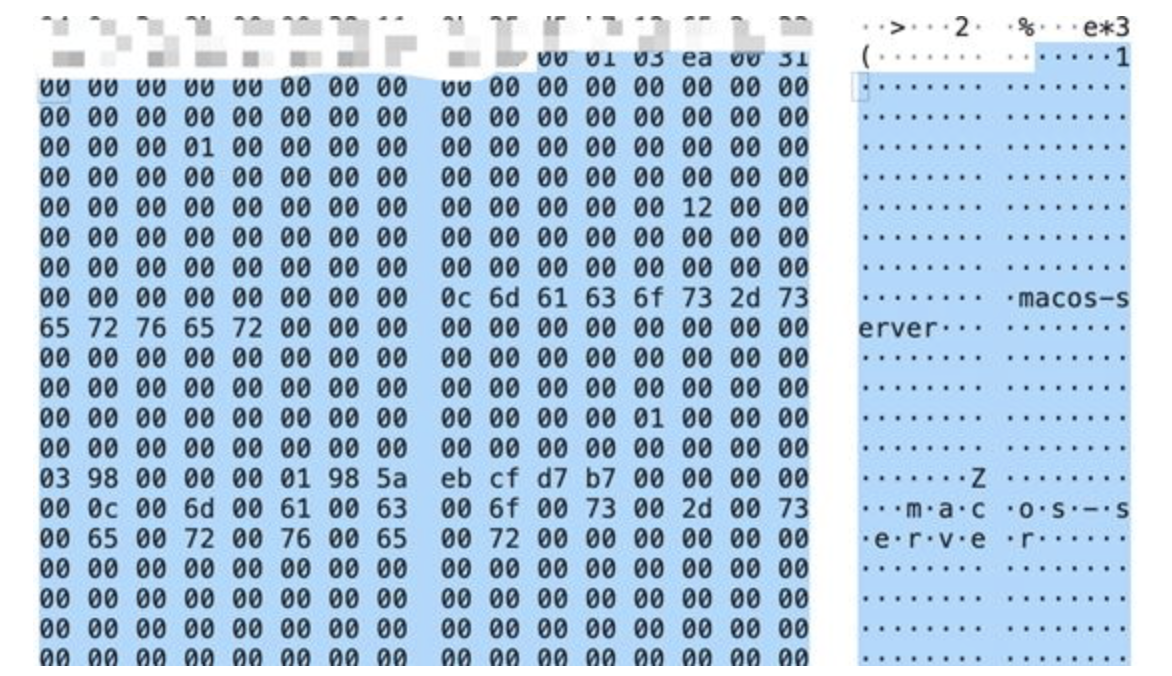

图3 采样包内udp携带payload

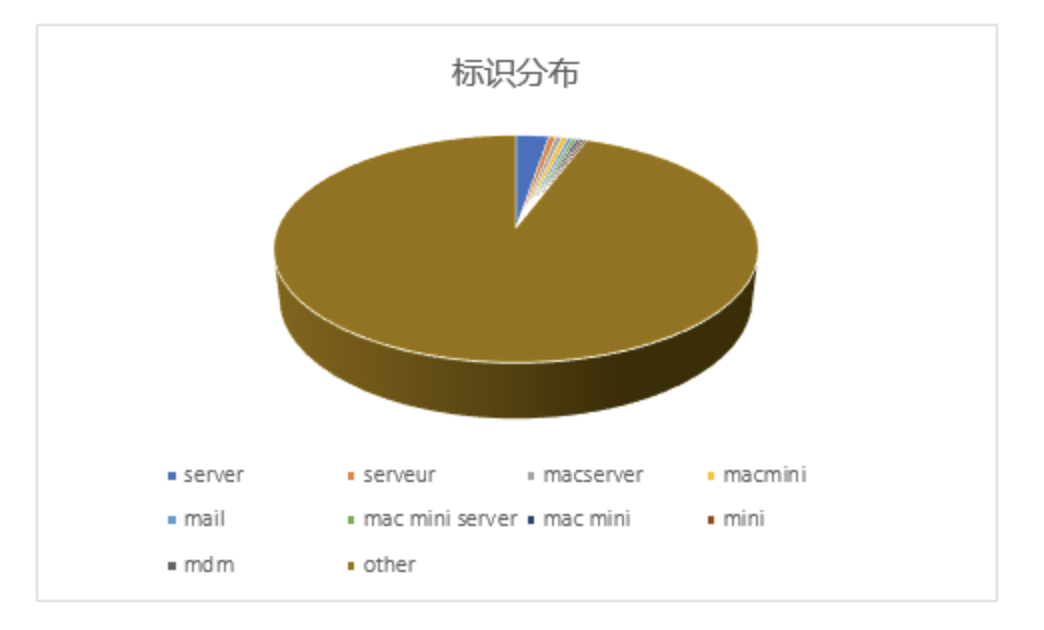

图4 操作系统标识占比图

2.netAssistant服务介绍

3.攻击模拟

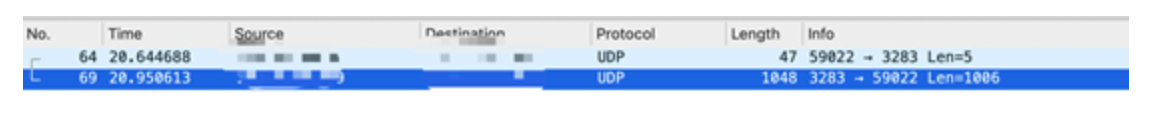

图5 攻击过程模拟抓包截图

4.放大倍数

0x03反射源分析

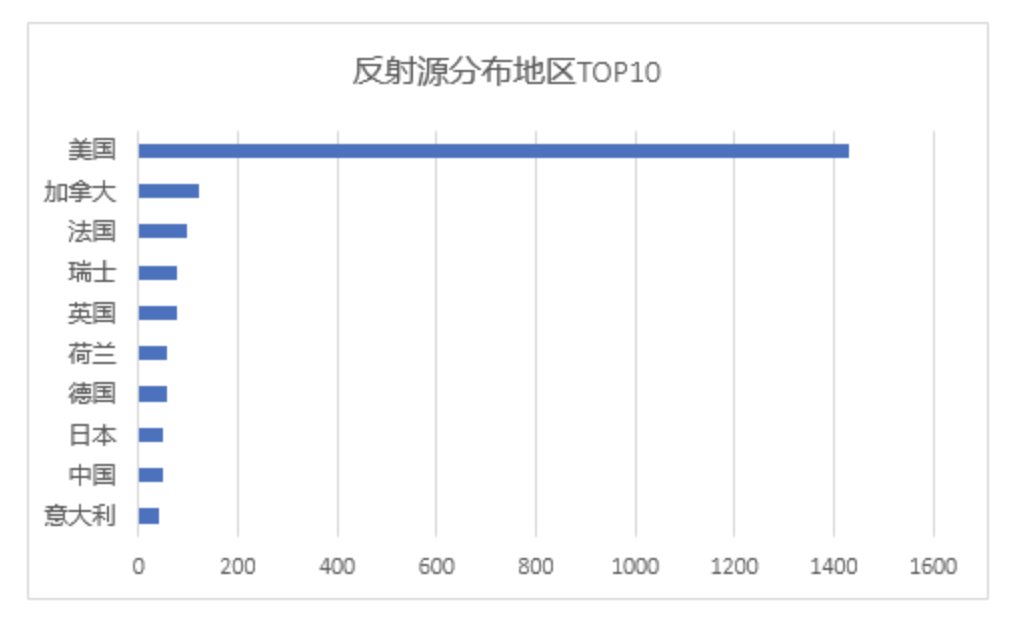

本次攻击事件捕获到的反射源达到2693个。通过对反射源IP进行调查发现,反射源分布在全球74个国家和地区,其中59%的反射源分布在美国。验证发现这些设备都开启了netAssistant服务,Top 10地区分布如下图6:

从shodan上对全球3283端口进行检索发现,全球约有3万台公网的设备主动暴露了3283端口。这些设备都将可用做反射源攻击,如下图所示:

图7中shodan检索到的IP数据与本次攻击参与的反射源并不相同,我们推测netAssistant在互联网的暴露情况会比shodan显示的更多。

0x04防范建议

如果业务可能存在被DDoS的风险,我们建议参考下面方式提升防护能力。

1)对互联网服务

禁用UDP服务,不能禁用时,确保请求与响应不要有倍数关系

UDP服务采取授权认证,对未授权请求不予响应

2)对企业用户

如果没有UDP相关业务,可以在上层交换机或者本机防火墙过滤UDP包

寻求运营商提供UDP黑洞的IP网段做对外网站服务

选择接入DDoS云防安全服务

本文由百度安全原创,转载请注明作者及原文链接