-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

WS-Discovery协议目前正被滥用于大规模DDoS攻击

2019-09-05 19:24:4538426人阅读

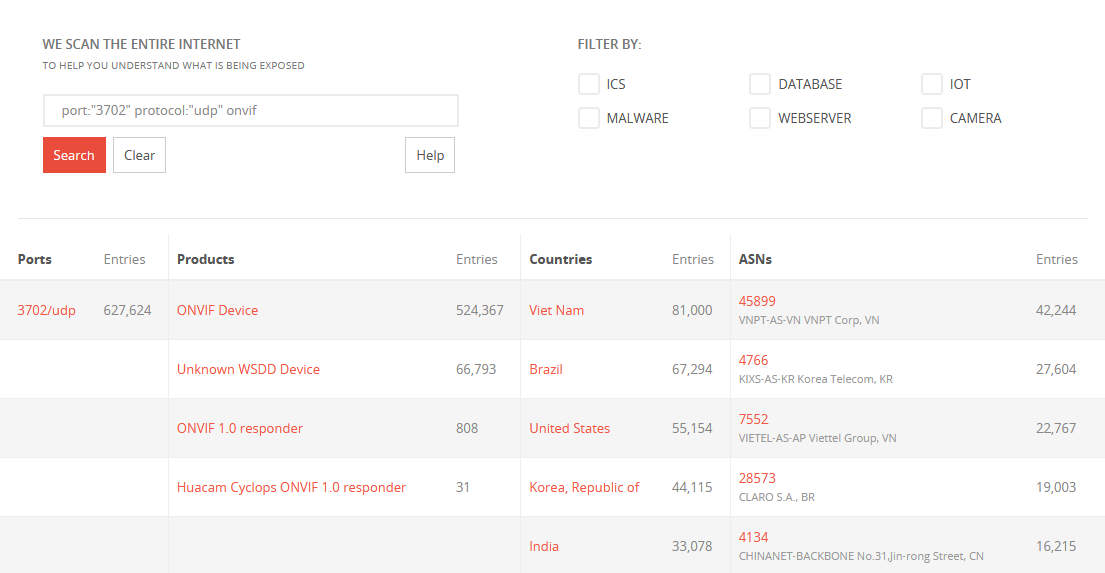

安全研究人员警告说,WS-Discovery协议目前正被滥用于大规模DDoS攻击。根据实际监测,使用WS-Discovery协议的63万台设备可能被滥用,从而进行毁灭性的DDoS攻击。

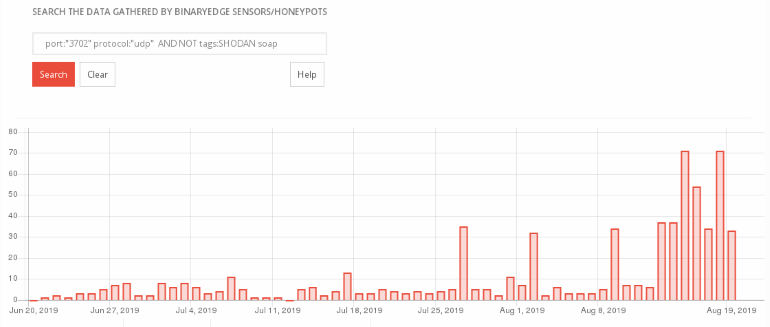

早在今年5月份,就有报告说,该协议可能被用于发起DDoS攻击。然而,在最近一个月,多个黑客组织已经开始滥用该协议,并且基于WS-Discovery的DDoS攻击现在已经成为常态了。

WS-Discovery是什么?

WS-Discovery是一种多播协议,可以在本地网络上用于发现通过特定协议或接口进行通信的其他附近设备。值得注意的是,该协议使用UDP数据包支持通过SOAP消息格式进行设备间发现和通信,因此有时它也被称为SOAP-over-UDP。

WS-Discovery不是一种常见或众所周知的协议,但它已被ONVIF采用。2008年5月,由安讯士联合博世及索尼公司三方宣布将携手共同成立一个国际开放型网络视频产品标准网络接口开发论坛,取名为ONVIF(Open Network Video Interface Forum,开放型网络视频接口论坛),并以公开、开放的原则共同制定开放性行业标准。自2010年以来,该组织的标准推荐了用于设备发现的WS-Discovery协议,作为即插即用互操作性的一部分。

作为标准化工作的一部分,该协议已经应用到一系列产品中,包括IP摄像机、打印机、家用电器和DVR等。目前,根据互联网搜索引擎BinaryEdge的数据,目前有近63万台基于onvif的设备支持WS-Discovery协议,并且很容易被滥用。

WS-Discovery协议如此适合DDoS攻击有多种原因:

首先,它是一个基于UDP的协议,这意味着数据包目的地可以被攻击者修改。攻击者可以使用伪造的返回IP地址将UDP数据包发送到设备的WS-Discovery服务。当设备发送回一个响应时,它会将其发送到伪造的IP地址,允许攻击者在WS-Discovery设备上利用该流量,并将其瞄准所需的DDoS攻击目标。

其次,WS-Discovery响应比初始输入大许多倍。这允许攻击者将初始数据包发送到WS-Discover设备,该设备会将数倍于初始大小的流量发送给DDoS攻击受害者。

这就是安全研究人员称之为DDoS放大系数的方法,这使得攻击者可以通过放大易受攻击设备上的垃圾流量来访问有限的资源,从而发起大规模的DDoS攻击。

在使用WS-Discovery的设备中,该协议已在实际的DDoS攻击中被观察到,其放大系数高达300甚至500.这是一个巨大的放大因素,其实大多数其他UDP协议也具有类似的放大因素,平均为10。

不过好消息是,很WS-Discovery DDoS攻击很少出现放大因素为300或500的情况,这似乎很奇怪。

网络安全公司ZeroBS GmbH一直在跟踪本月发生的最近一波WS-Discovery DDoS攻击,该公司表示,一个更常见的放大因素是10。

尽管如此,2018年末在GitHub上发布的用于启动WS-Discovery DDoS攻击的概念验证脚本却声称,它可以实现70到150个放大因素。

过去发生的WS-DISCOVERY DDOS攻击

安全研究人员Tucker Preston在5月初首次报告了大规模滥用WS-Discovery协议的攻击。

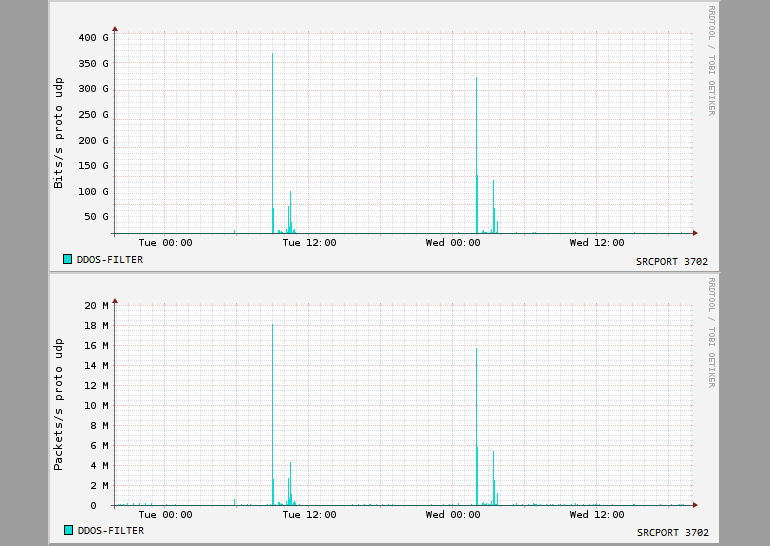

在观察期间,他总共观察到130多次DDoS攻击,其中一些攻击规模超过350 Gbps。这些攻击后来被Netscout在上个月发布的一份报告中证实。

不过,接下来几个月的攻击有所减少, 与WS-Discovery的第一波攻击不同,这些攻击要小得多,并且很可能是由那些不完全了解协议能力的威胁行为者执行的,或者他们没有技术手段充分利用它。这些攻击最多只能达到40 Gbps,放大系数不超过10,而且只有5000台设备(主要是IP摄像头和打印机)被纳入发起这些攻击的僵尸网络。

目前,WS-Discovery DDoS攻击还没有达到每天发生的地步,攻击者也没有充分发挥它们的潜力,许多攻击仍然只使用在线提供的WS-Discovery设备的一小部分,并且只能实现小放大因素。

然而,当前在互联网上暴露WS-Discovery端口3702的大量设备将使该协议在未来几个月中成为僵尸网络运营商的最爱。

互联网服务提供商仍有时间在其网络边界部署保护措施,以阻止来自互联网的流量,该流量针对其网络内设备上的3702端口。

像这样的简单解决方案将有助于防止僵尸网络滥用这些设备以应对未来的攻击,但是,正如我们过去所看到的,部署此类措施通常需要几个月的时间,并且总会有少数ISP无法采取行动并使设备暴露在互联网上。

原文链接: https://www.4hou.com/info/news/20004.html

原文作者:xiaohui