-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

Asruex后门变种通过Office和Adobe漏洞感染word和PDF文档

2019-09-06 22:12:4212450人阅读

研究人员早在2015年就发现了Asruex后门,而且与DarkHotel监控恶意软件有关联。研究人员最近在PDF文件中发现了Asruex,经过分析发现恶意软件变种通过CVE-2012-0158和CVE-2010-2883漏洞作为感染器来将代码注入word和PDF文件中。

使用老的已经修复的漏洞表明该变种的目标是Windows和Mac OS X系统上使用老版本Adobe Reader(versions 9.4之前版本)和Acrobat(v 8.2.5之前版本)的用户。

因为其独特的感染能力,安全研究人员可能不会考虑检查Asruex感染的文件,并持续监控后门的能力。了解了新感染方法可以帮助应对此恶意软件变种。

技术细节

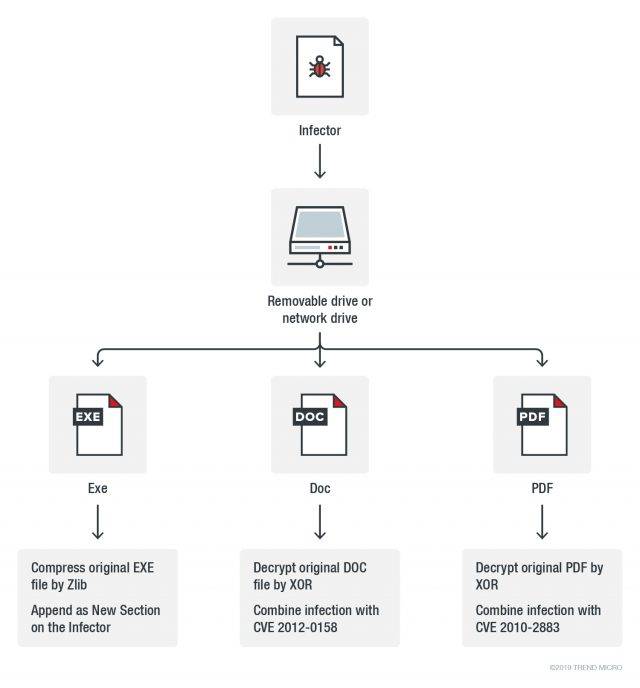

Asruex是通过快捷方式文件感染系统,该快捷方式文件有一个PowerShell下载脚本,通过可删除驱动和网络驱动进行传播。下图是恶意软件的感染链:

图1. Asruex感染链

受感染的PDF文件

研究人员第一个遇到该变种是一个PDF文件。进一步分析表明该PDF文件并不是恶意文件,而是Asruex变种感染的文件。

受感染的PDF文件如果在老版本的Adobe Reader或Adobe Acrobat中打开,就会在后台释放和执行感染器。也会展示或打开原始PDF文件的内容,使用户相信PDF文件正常打开和显示了。

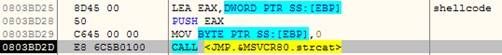

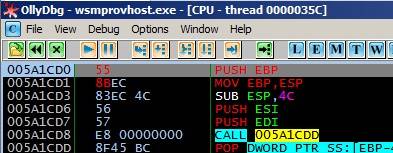

该漏洞位于Adobe CoolType.dll文件的strcat函数。因为该函数没有检查要注册的字体的长度,以引发栈缓存溢出来执行shellcode。最后,用XOR解密原始PDF host文件。过程如下图所述:

图2. 变种利用的漏洞

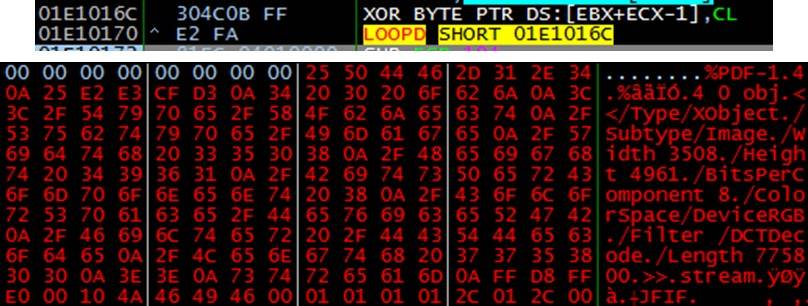

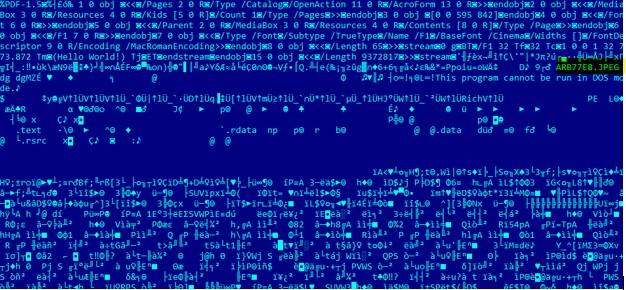

图3. 解密的原始PDF主机文件

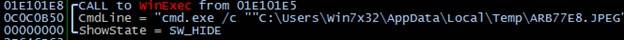

然后释放和执行嵌入的可执行文件,如图4。

图4.恶意软件释放的嵌入可执行文件

可执行文件负责多个反分析和反模拟功能。检查根目录下是否存在avast! Sandbox\WINDOWS\system32\kernel32.dll,然后检查下面的信息来确定是否运行在沙箱环境中运行:

计算机名和用户名

加载的模块导出的函数

文件名

运行的进程

运行的进程的模块版本

磁盘名中的特定字符串

可执行文件还会注入DLL c982d2ab066c80f314af80dd5ba37ff9dd99288f (Virus.Win32.ASRUEX.A.orig)到合法的Windows进程内容中。DLL负责恶意软件的感染和后门功能。还会感染42224字节到20971520字节大小范围内的文件,作为一个参数来减小恶意软件代码适配的host文件的范围。

图5. 表示添加的进程的截图

图6. 感染器用来感染PDF样本的模板,可执行文件的文件名高亮显示

受感染的word文件

如前所述,恶意软件用精心伪造的模板来利用CVE-2012-0158漏洞来感染word文件,模板如图7所示:

图7. 用来感染word文档的模板

CVE-2012-0158漏洞允许攻击者通过word文件或web站点来远程执行任意代码。与受感染的PDF文件类似,恶意软件会在后台释放和执行感染器。同时,还会显示原始的doc host文件,让用户相信打开的文档是正常的。

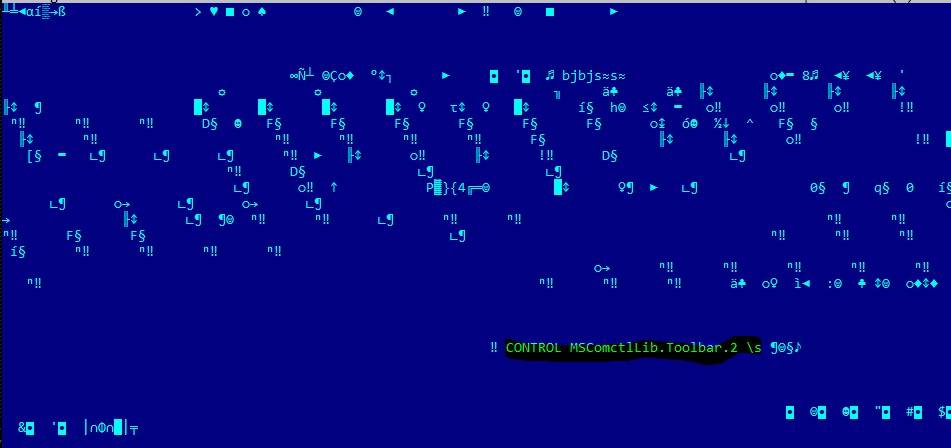

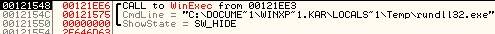

受感染的文件会用OXR解密原始的DOC host文件,如图8所示。该文件会正常打开,只有在文件名方面有一点点不同。恶意软件会以rundll32.exe的形式释放和执行,如图9所示。

图8. 使用XOR来解密原始的DOC host文件

图9. 用不同的文件名来释放和执行感染器

受感染的可执行文件

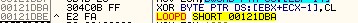

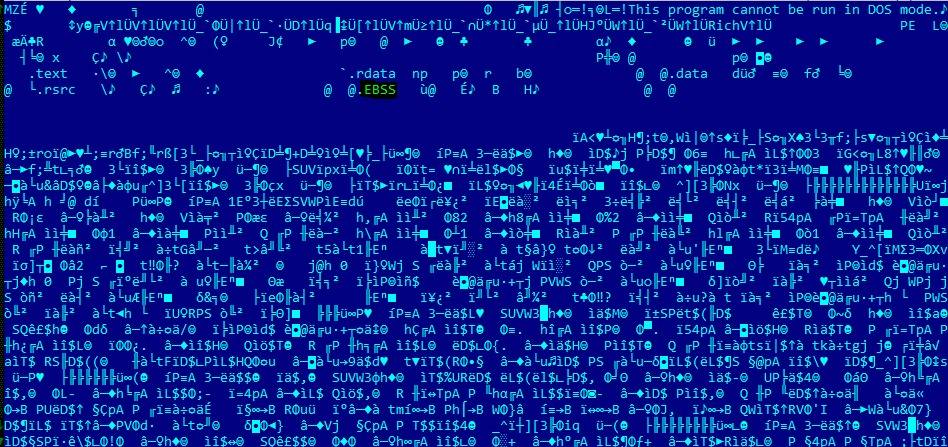

除了word文件和PDF文件外,恶意软件会感染可执行文件。Asruex变种会压缩和加密原始的可执行文件或host文件,并加到.EBSS section。这样恶意软件就可以释放感染器,并正常地执行host文件。对受感染的可执行文件来说,感染器在释放时使用的文件名是随机分配的,如图11所示:

图10. Host文件加到恶意软件的.EBSS section的代码

![]()

图11. 用作释放的感染器的随机文件名

结论

之前就有关于Asruex后门能力的分析。这种特殊的感染能力可以帮助创建关于恶意软件变种的防护。该变种使用的漏洞已经被发现5年之久,而研究人员发现该变种不超过一年。也就是说该变种攻击的目标就是那些使用未更新的Adobe Acrobat和Adobe Reader版本的用户。

研究人员建议用户按照以下步骤来应对Asruex和类似的软件:

在打开移动硬盘或U盘中的文件前先扫描。

尽量不要访问可疑或未知来源的URL。

在打开或下载邮件附件时,要特别小心,尤其是来自未知来源的邮件。

原文链接: https://www.4hou.com/vulnerable/19880.html

翻译作者:ang010ela