-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

小纰漏致大危机!百度安全DEF CON 27首揭4G模块高危新漏洞

2019-08-14 10:13:599376人阅读

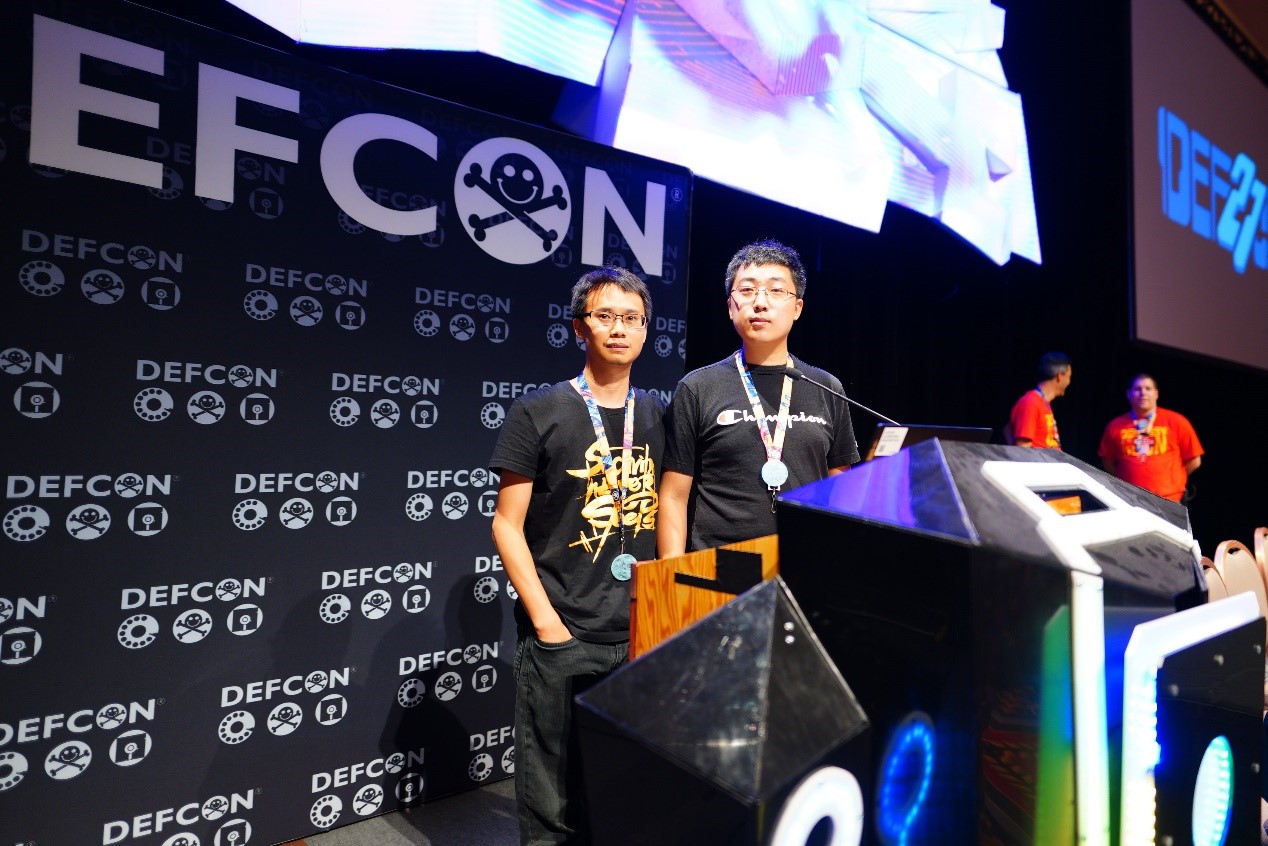

继在DEF CON CHINA 1.0占据主题演讲的C位之后,百度安全的技术专家们如今也成为了DEF CON 27大会的焦点。

美国当地时间8月9日,DEF CON 27大会在拉斯维加斯开幕。百度安全高级研究员Xiao HuiHui、Zheng Huang、Haikuo Xie、Ye Zhang为现场全球极客们带来了题为“All the 4G Modules Could be Hacked”的Keynote演讲,展示了百度安全在4G和AIoT领域的最新研究成果,揭示了当前“4G通讯模块均可被攻陷”的安全风险。该议题也同时入选刚刚结束的另一顶级全球安全会议Black Hat。

作为国际安全顶级会议,DEF CON与Black Hat聚焦于先进安全研究、发展和趋势,并以其强技术性、权威性、客观性引领未来安全思想和技术的走向。近年来,百度安全多次登上两场大会的舞台,分享在AI安全、移动安全等领域的研究与实践成果。而在2018年,百度安全也将DEF CON引入中国成为DEF CON CHINA,并连续两年在北京成功举办,开创了DEF CON首次走出美国的新历史。

百度安全在DEF CON 27大会展示研究成果

理解4G通讯模块:并非只是收发设备?

基于IOT设备对互联网访问的需求,4G通讯模块正在被广泛应用于各类如4G 随身Wi-Fi、4G路由器、自动售货机等物联网设备,智能电网、远程抄表等工业设备,以及车辆的车载信息系统和无人驾驶系统当中。但是,来自百度安全的研究却显示,市面上主流的4G通讯模块几乎在Linux系统安全、远程管理服务、OTA升级、系统监听程序、AT指令解析等各个功能部分中都存在高危漏洞。借助这些漏洞,不法分子可以获取这些设备的管理权,植入攻击后门,最终威胁IoT设备安全。

通常,大家认为4G通讯模块只是一个类似蓝牙、Wi-Fi传感器的无线信号收发设备。但实际上,4G通讯模块通常是一个完整的计算机系统,包含ARM处理器、内存DRAM、NAND Flash存储器和其他芯片组成的硬件系统,以及Linux 或者 RTOS的软件操作系统。由于嵌入式Linux系统通常存在很多系统漏洞,利用这些漏洞不法分子将得以攻击4G通讯模块,例如在同一个热点下攻击某些监听端口,最终控制设备。

更有趣的是,由于4G通讯模块这类硬件设备的特殊性(蜂窝移动网络设备),蜂窝网络自身的一些安全风险也可被利用,通过扩展攻击面,带来更广泛的攻击方式,更高风险的攻击效果。

多个攻击面并存:一次攻击“全线”沦陷?

在实际的测试过程中,百度安全的技术专家们发现4G通讯模块大多“天然支持”2G GSM网络,而GSM存在设备无法验证基站的有效性的问题。利用这个安全问题,通过搭建2G伪基站,从而完全控制设备网络,例如访问模块开放端口、获取并控制与云端的连接等。通过这种方式,附近的4G通讯模块将可被“有效攻击”。

同时,当前运营商网络存在配置错误风险也构成了另外一个扩展攻击面——由于缺乏有效的网络隔离,导致设备可以轻易地通过10或者172内网网段进行互访。如通过挖掘出一些4G网络模块基于端口服务的漏洞,或通过扫描例如SSH、ADB、Telnet的远程管理服务,远距离对同网段其他client进行远程攻击。

此外,一些使用量广泛的IoT设备以及汽车上TBox通讯模块,都使用了Private APN网络。利用Private APN,厂家client设备直接通过4G接口连入到了厂家内网(内网网络中均为同一厂商或同一型号的设备),实现类似空中VPN的效果。而在借助某些方式连入Private VPN并找到对应设备的漏洞后,便可以实现对该厂商所有硬件设备的攻击,例如完全控制一个品牌的汽车。

安全隐患普遍存在:5G时代来临该如何应对?

在漏洞挖掘的过程中,百度安全的技术专家们进行了覆盖4G通讯模块各个功能系统的大量逆向分析工作,结果同样令人担忧——几乎每个功能系统都存在高危风险,这些风险来自于基带厂商、4G通讯模块生产商、通讯盒子(例如TBox)生产商、以及最终产品使用方(例如汽车厂商)。

例如,部分基带厂商的操作系统存在远程命令执行,部分模块厂商的FOTA更新服务的Client和Server端存在远程高危漏洞,以及很多TBox厂商的远程命令执行漏洞。如果这些漏洞与上述扩展攻击方法“结合”,则会让对4G通讯模块的攻击变得非常“简单灵活”,不论是在远程还是本地,均可实现有效攻击。而类似的问题,也存在于5G的通讯模块中。

当然,面对几乎无孔不入的安全风险,百度安全的技术专家们也提出了应对之策:

首先,设备厂商需要了解相对隐蔽的攻击面中所存在的漏洞——事实上,大多数厂商并不清楚4G通讯模块中所“附带”的完整操作系统。

其次,针对4G通讯模块进行有效的安全分析和测试,启用防火墙系统——在测试中,大部分4G通讯模块都没有启用防火墙系统,这也导致了其漏洞端口可被轻易攻击。

守护AIoT安全 深耕与开放并重

事实上,不仅是在DEF CON 27大会期间所展示的以4G通讯模块为代表的通信领域,随着AI时代的万物互联,物联网设备正在成为安全漏洞集中爆发的重灾区。

在技术层面,百度安全将KARMA系统自适应热修复、MesaLink TLS下一代安全通信库、MesaLock Linux内存安全操作系统、MesaTEE下一代可信安全计算服务、OpenRASP下一代云端安全防护系统、AdvBox对抗样本工具包和HugeGraph大规模图数据库七大技术汇成“七种武器”全面开源,全面解决云管端以及大数据和算法层面的一系列安全风险问题。

在AIoT的安全研究与应用方面,百度安全已先人一步地开启了在AIoT安全领域的深耕,率先从云、管、端到AI模型算法等不同层面切入。对内,已实现对DuerOS等多条业务线的支持,提供全面、可感知、规范化及高对抗的安全保障体系,并继续推进安全和隐私方案在重点产品和设备中的落地。对外,基于多年积累的安全能力和专利技术,为智能电视、智能音箱、智能车载、智慧商显、智能机器人、智能可穿戴等领域提供全面的安全防护,并积极加速推进行业安全生态的构建。

此次百度安全携最新研究成果亮相DEF CON 27和Black Hat大会,不仅是百度卓越安全能力在全球顶尖极客群体中的一次展示,亦代表着中国网络安全人在前沿技术领域的探索和实践。秉承“有AI,更安全”的理念,百度安全将与国内外产学研界一道,共同致力于打造一个更安全的网络世界。