-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

DEF CON CHINA 1.0“课程表”公布:破Wi-Fi解门锁挖漏洞半日练成

2019-05-22 13:11:218326人阅读

昨天,工位对面的大神Linda,暗中让BOSS那台3万块的Windows本宕了一天;

前天,公司茶水间的王阿姨,用Fuzzing半天解决了一打外包仨礼拜没解决的Bug;

大前天,隔壁的小王,据说挖了个大漏洞递交给了BSRC,现在要搬到棕榈泉了;

大大前天,我的理发师Tony,因为被迟到罚款,偷偷把理发店里新换的智能灯泡都改成了绿光;

大大大前天,家里来电说,小时候一直被我欺负的邻居家的翠花,神不知鬼不觉改了我家里的Wi-Fi密码。

我倒不是害怕他们哪天心血来潮拿我练手,只是他们为何进步得如此之快?

Get!天助神助不如来得DEF CON CHINA一助!

本周,我们先后公布了DEF CON CHINA 1.0大会3天20场的KEYNOTE议程和11场VILLAGE的Key Point。今日,我们要宣布的是历来DEF CON最具“学术氛围”的环节,8场WORKSHOP的“课程表”。

· 如果你是技术爱好者,Wi-Fi破解、漏洞利用开发、物理访问控制、逆向工程研究等课程不容错过;

· 如果你是高阶玩家,BLE通信、自定义Fuzzing、x86缓存溢出一定是你的菜;

· 当然,作为DEF CON必备环节,徽章破解显然也是你的必去之地。

全球技术大神亲自下界指导,中外精英极客面对面切磋,三日进阶,快速成长。

首推课程:DEF CON最具标志性的WORKSHOP:

Badge Hacking DEF CON CHINA 1.0徽章破解

DEF CON CHINA 1.0将徽章暗藏玄机!徽章是历届DEF CON的标配彩蛋,其不仅可作为通行凭证,更是一个在不同参会者身份之间开启共享电路板乐趣的智力机关。想深入了解DEF CON CHINA 1.0徽章并发现其中隐藏的秘密吗?徽章设计师Joe Grand将为我们讲解徽章的设计细节,并亲自指导你设置开发环境、探索和修改固件。

关于讲师:

Joe Grand,是一名计算机工程师、硬件黑客、DEF CON徽章设计师、教师、顾问、跑步爱好者、父亲、名誉医生、电视主持人、传奇黑客组织L0pht Heavy Industries的成员、Grand Idea Studio的所有者。自20世纪80年代以来,他一直不断地创造、探索和操纵电子设备。

开课信息:

5月31日,14:30-18:30,2号会议室。

6月1日,10:00-14:00,1号会议室。

课程人数:45人。

你需要提前掌握:无。

自备设备:事先安装好Arduino IDE的笔记本电脑及DEF CON CHINA 1.0徽章。

技术课程:十八般武艺先小试牛刀

Hacking Wi-Fi 破解Wi-Fi

当心!你永远不知道正在连接的是谁的网络热点,以及谁正在窃听你。在本课程中,我们将介绍目前最常用的Wi-Fi加密技术,讲解它们的工作原理以及破解过程。此外,你还将在真实场景的无线网络环境下现学现用,没准在现场会有“意外”收获。

关于讲师:

Philippe Delteil,智利大学(University of Chile)计算机科学工程师,去年DEF CON 26大会Speaker,曾成功“拿下”巴西最大的ISP互联网服务提供商超过3000个Wi-Fi路由系统,长期致力于Wi-Fi攻防研究。

Guillermo Pilleux,软件公司OneClick创始人兼CEO,研究自动化支付软件开发,研究HTR手写文本识别,研究Wi-Fi安全系统。

开课信息:

5月31日,10:30-14:30,1号会议室;

6月2日,10:00-14:00,1号会议室。

课程人数:30人。

自备设备:支持Kali Linux(本机或虚拟机)的笔记本电脑,允许以数据包方式注入的无线网卡适配器(如ALFA等)。

你需要提前掌握:

1. 关于Linux相关命令(sed、awk、grep等基础命令);

2. 基本的Shell脚本;

3. 关于WEP/WPA/WPA2/WPS的基本知识。

课时计划:

40%理论学习,60%编写并测试命令/脚本并对Wi-Fi进行攻击。

在这里你将学习到:

1. 大部分Wi-Fi的安全系统是如何运作的;

2. 如何监听一个Wi-Fi网络;

3. 如何进行自动化的Wi-Fi攻击(针对WEP/WPA/WPA2个人级和企业级/WPS);

4. 如何利用云破解Wi-Fi密码(GpuHash.me、亚马逊AWS EC2);

5. 如何利用自有的GPU设备破解Wi-Fi密码。

当然,你会通过了解攻击原理,更好地设计Wi-Fi的安全系统并保护好自己。

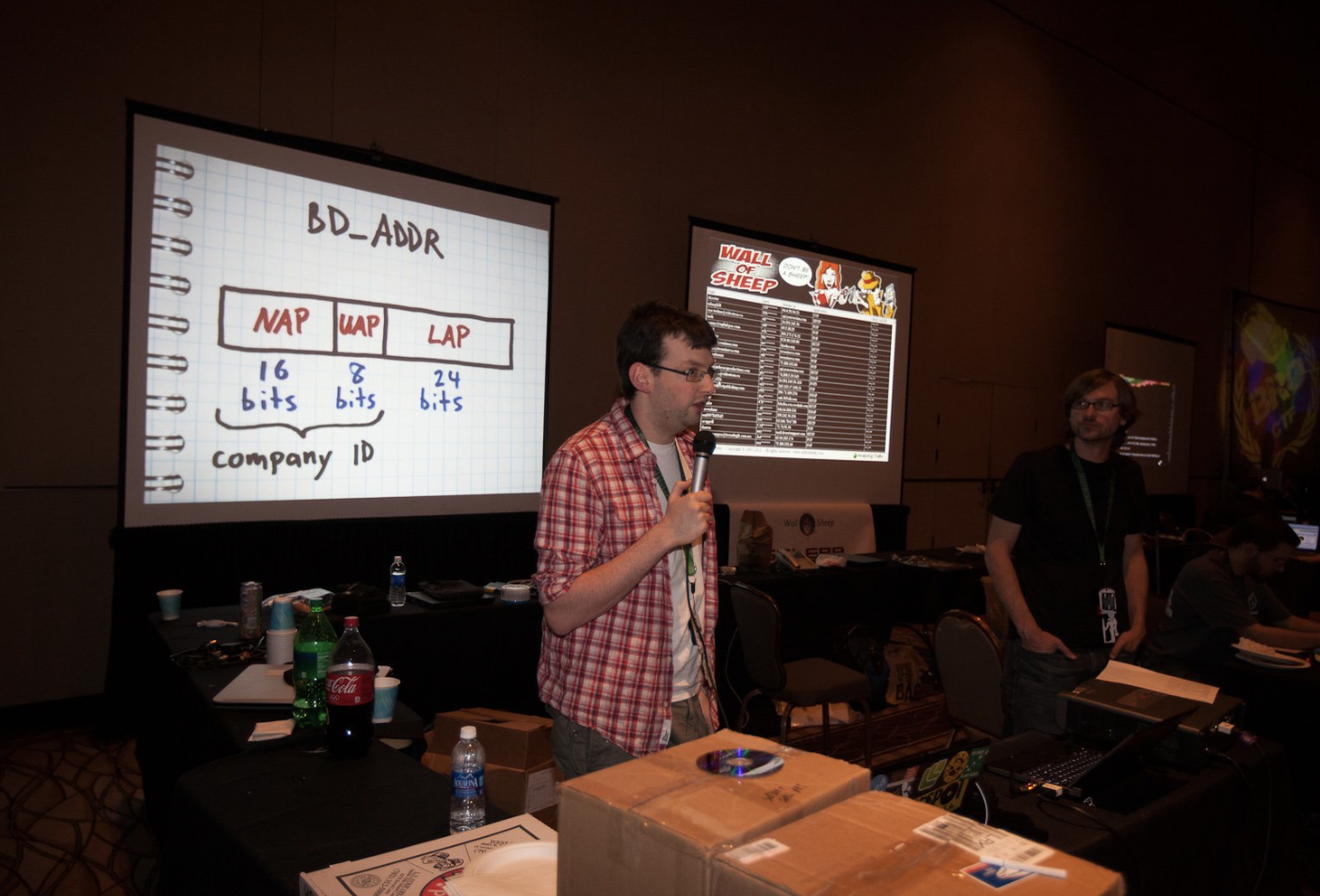

DEF CON 22大会WORKSHOP现场

更多WORKSHOP技术课程:

Exploit Development for Beginners 针对初学者的漏洞利用开发教程

如果Workshop与CTF相遇,能碰撞出什么火花?在这个面向初学者课程中,你可以掌握如何在Windows和Linux服务器上运行的软件中寻找漏洞。我们以简单的命令输入和SQL注入为始,进而学习二进制漏洞利用,包括堆栈和缓冲区溢出、格式化字符串漏洞和竞争条件漏洞。

关于讲师:

Sam Bowne,旧金山城市学院(CCSF)讲师,教授10+年网络安全课程,数届DEF CON大会Speaker及Workshop讲师,DEF CON Black Badge联合获奖者。

Elizabeth Biddlecome,旧金山城市学院(CCSF)顾问和客座讲师,致力于网络安全研究及CTF和黑客马拉松。

开课信息:

5月31日,10:30-14:30,3号会议室;

6月2日,10:00-14:00,1号会议室。

人数限制:80人。

你需要提前掌握:了解基础的C语言。

自备设备:能够在VMware或VirtualBox中运行虚拟机的笔记本电脑。

Introduction to Physical Access Controls 物理访问控制初探

物理访问可以由各种智能和简单的设备控制,如果你想要了解这些控件是什么,以及它们是如何工作的,那么本课程就是为你准备的——我们将讨论物理访问的基本原理、当前和未来的技术,以及如何将它们放在一起以执行红蓝军的对抗。

关于讲师:

Valerie Thomas,Securicon技术总监,曾为美国国防信息系统局(DISA)信息安全评估项目负责人。

开课信息:

5月31日,10:30-14:30,2号会议室;

6月1日,10:00-18:30,3号会议室

课程人数:30人。

你需要提前掌握:无。

自备设备:无,通过课程预置设备轮流在不同“站点”学习。

Capturing,Analyzing and Faking BLE Communication 捕获、分析、伪造BLE通信

BLE通信目前已被广泛应用于医疗保健、交通信号、家庭娱乐等行业,对之进行一些安全性研究似乎很有趣。在本课程中,我们将针对生活中三款常见设备:智能灯泡、智能门锁、智能手环分别展开研究,此外还设置了一些挑战环节。熟悉Android开发、逆向工程及嵌入式开发的同学,带着你们的笔记本电脑加入吧!

关于讲师:

Yimi Hu(胡一米),DC0086成员,未来安全安全研究员,曾向CVE及CNNVD提交多个智能门锁、IP摄像头和其他IoT设备漏洞。

Tao Guo(郭韬),C0086成员,未来安全安全研究员,专注于嵌入式设备的安全研究。

开课信息:

5月31日,14:30-18:30,1号会议室。

6月1日,10:00-18:30,2号会议室。

课程人数:50人。

你需要提前掌握:初级Android开发/逆向工程或嵌入式开发/逆向工程经验。

自备设备:安装Windows 7或更高版本的笔记本电脑,并(建议)使用Android手机。

Advanced Custom Network Protocol Fuzzing 高级自定义网络协议Fuzzing

Fuzzing是一种基于缺陷注入的自动软件测试技术。本课程涵盖网络协议“Smart Fuzzing”的基础知识,你将学习到如何使用开源网络协议Fuzzing框架Boofuzz,获得逆向工程网络协议的实践,实现和迭代自定义Fuzzer,并识别漏洞。

关于讲师:

Joshua Pereyda,网络安全工程师,致力于关键基础设施和云计算领域研究。同时,他还是GitHub平台BooFuzz网络协议模糊测试框架的维护者。

Tim Clemans,网络安全工程师,专注于安全性和模糊测试。

开课信息:

5月31日,14:30-18:30,3号会议室;

6月1日,14:30-18:30,1号会议室。

课程人数:80人。

你需要提前掌握:对Python编程、WireShark有基本经验。

自备设备:内存至少8GB的笔记本电脑。

Reverse Engineering Mobile Apps 逆向工程移动应用

众所周知,Android应用非常容易解压、分析、修改和重新打包。一方面,这基于该系统的开放性;另一方面,大多数开发者忽视了对其基本安全的考究。在本课程中,大家将有机会一览各种主流应用的严重漏洞,如采用不安全的网络传输、可被轻易破解的密码规则、不当的日志记录以及普遍缺乏二进制保护等缺陷。同时,我们还将分析iOS应用所采用的网络传输的方式。所谓我们今天所破解的,正是明天我们所依赖的,本课程将让你在今后的应用开发中避免安全错误打下基础。

关于讲师:

Sam Bowne,旧金山城市学院(CCSF)讲师,教授10+年网络安全课程,数届DEF CON大会Speaker及Workshop讲师,DEF CON Black Badge联合获奖者。

Elizabeth Biddlecome,旧金山城市学院(CCSF)顾问和客座讲师,致力于网络安全研究及CTF和黑客马拉松。

P.S. 没错,他们也是针对初学者的漏洞利用开发教程课程的讲师。

开课信息:

6月1日,14:30-18:30,2号会议室。

课程人数:45人。

你需要提前掌握:建议了解基本的C语言。

自备设备:一台可使用VirtualBox的笔记本电脑,建议为MacOS或Linux系统,Windows可用但有一定功能限制。

Hack to Basics:x86 Windows Based Buffer Overflows,An Introduction to Buffer Overflows

Hack to Basics:基于x86 Windows的缓存溢出介绍

想了解漏洞利用开发,但对所有最新技术和流行语感到不知所措?Hack to Basics是一门通过现实世界的开发技术提供基础级别的漏洞利用开发技能的课程,从“Vanilla”EIP覆盖,到结构化异常处理程序(SEH)开发,以及如何使用Egg Hunter技术的实际示例。本课程将为你的漏洞利用开发工作,打开一个新入口。

关于讲师:

Dino Covotsos,创建于2002年的安全公司Telspace Systems创始人兼CEO。他的公司参与了全球数百个信息安全项目,是ITWeb安全峰会顾问委员会成员,而他也是DEF CON大会和Village环节的常客。

开课信息:

6月1日,14:00-18:30,3号会议室;

6月2日,10:00-14:00,2号会议室。

课程人数:33人。

你需要提前掌握:使用Immunity或Olly等编译器、Kali Linux、渗透测试的基本经验。

自备设备:配备英特尔i7处理器或更高规格版本的笔记本电脑,预装Kali Linux,配备无线网络适配器。

以上,DEF CON CHINA 1.0的8场WORKSHOP预告到此为止。理论结合实际的进阶技术教学研讨会,带上你的笔记本电脑、U盘和熟悉的编程语言,诸多挑战,见招拆招,诸多技巧,一课足矣。

DEF CON CHINA 1.0大会WORKSHOP盘点:

1. Hacking Wi-Fi(破解Wi-Fi)

2. Badge Hacking(DEF CON CHINA 1.0徽章破解)

3. Exploit Development for Beginners(针对初学者的漏洞利用开发教程)

4. Introduction to Physical Access Controls(物理访问控制初探)

5. Capturing,Analyzing and Faking BLE Communication(捕获、分析、伪造BLE通信)

6. Advanced Custom Network Protocol Fuzzing(高级自定义网络协议Fuzzing)

7. Reverse Engineering Mobile Apps(逆向工程移动应用)

8. Hack to Basics:x86 Windows Based Buffer Overflows,An Introduction to Buffer Overflows(Hack to Basics:基于x86 Windows的缓存溢出介绍)

DEF CON CHINA 1.0门票现已正式开售,点击文末“阅读原文”,登陆DEF CON CHINA官方网站,直通购票通道。