热门主题

智能插座连入你家Wi-Fi的一刹那 密码竟秒被盗走?

2019-04-19 20:44:576046人阅读

正文开启前插播重要信息:

DEF CON CHINA 1.0锁定5月31日至6月2日,北京751D·PARK,早鸟票已正式开售!点击文末“阅读原文”,直通购票通道!DEF CON CHINA 1.0主题演讲征集Call for Paper最后一周倒计时!艺术作品征集Call for Art正火热进行中!

OK,我们来继续回顾2018年DEF CON CHINA Beta中的精彩演讲,而这是系列回顾计划的第二篇。

众所周知,智能家居设备正在越来越广泛地嵌入进你我的工作生活之中,安全问题始终备受关注。而当大多数研究将视野关注在来自于设备固件及其所对应的手机APP时,另一种视角则将关注点聚焦在了智能家居设备所独有的一些应用场景中。

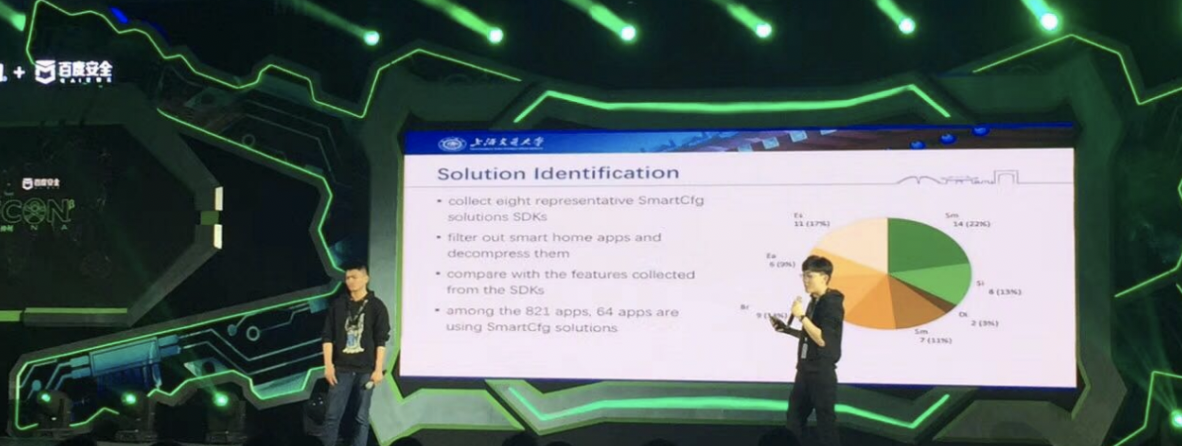

今天这一篇的主题正在于此,“Passwords in the Air:Harvesting Wi-Fi Credentials from SmartCfg Provisioning”,中文名为“路上Wi-Fi欲断魂:攻击SmartCfg无线配网方案”,由来自上海交通大学密码与计算机安全实验室(LoCCS)蜚语软件安全小组(G.O.S.S.I.P)的李昶蔚、蔡洤朴两位同学(他们也是国内顶尖CTF战队0ops的成员)在DEF CON CHINA Beta上首次以主题演讲的方式对外分享。

李昶蔚、蔡洤朴在DEF CON CHINA Beta上的演讲

在进行“学术探讨”前,我们先来聊聊智能家居的网络问题。

第一个问题,在技术的角度上看,你和你的智能家居设备是如何“交流”的?

这里存在两种情况:

你若在家,那么你和你的智能设备同处于一个Wi-Fi网络内,你的指令将直接下达给设备;

你若不在家,那么你的指令将通过APP先被智能设备商的云端接收,再由云端通过网络下达给设备。

也就是说,不论远近,不论大小,所有的智能家居设备都必须接入家中的Wi-Fi网络,才能接受指令,正常运转。

生命都是Wi-Fi给的

那么,这里就有了第二个问题,这些设备是如何接入你家Wi-Fi的呢?

这里仍然存在两种情况:

设备带屏的,比如小度在家,输密码就OK了嘛,好办;

设备不带屏的,比如智能插座,这就难办了。

于是,2012年,大名鼎鼎的德州仪器(Texas Instruments)推出了Smart Config配网技术,即SmartCfg,通过APP与智能设备的协同实现了后者的联网。而随着大量不内置屏幕的“轻量级”智能家居设备的出现,这一逻辑也被业界所广泛接受,各大芯片方案商也先后推出了自家类似的技术解决方案,如联发科的SmartConnection、Marvell的EasyConnect、Reltek的SimpleConfig等。

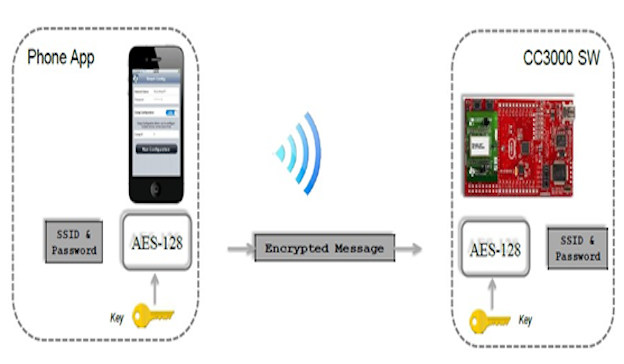

德州仪器SmartCfg方案CC3000基本流程图

其简要原理在于,手机通过UDP用户数据报协议广播,将AP无线访问接入点的相关加密信息组帧发出,处于UDP监听状态的智能设备Wi-Fi模块在获取AP加密信息并进行解码后,智能设备实现AP接入。换句话说,既然不带屏的智能插座没法让你直接输入密码接入家里的Wi-Fi,那么就借助手机APP这个中介。而这种方式便带来了一个新步骤——首次使用智能设备时与手机APP的初次配对连接,即配网过程。

显然,这是AI时代智能家居设备领域所出现的细微但全新的应用场景。在DEF CON CHINA Beta的演讲中,蜚语软件安全小组的两位成员经过半年的研究发现,Safety or insecurity,That is the Question。

2017年至2018年,蜚语软件安全小组针对来自全球8家主流无线芯片厂商的SmartCfg配网方案展开了安全分析,结果表明多数方案都存在着使Wi-Fi密码被攻击者解密获取的可能性。而通过对采用了上述方案的市面上常见的超过60款智能家居设备的实际测试显示,超过三分之二的设备正在受到这一安全隐患的影响。值得一提的是,阐明这一研究结论的论文已被无线安全领域顶级的国际学术会议WiSec'18录用。

那么,第三个问题来了,为何不少智能设备的SmartCfg配网方案存在安全隐患?

首先,基于SmartCfg的原理,智能设备在接收APP发送的Wi-Fi密码时处于被动监听状态,且并不知道“发送者”的安全身份。这也就意味着,在智能设备的配网过程中,可以收到附近任何一个“指令”,“指令”传输的安全性便成为了至关重要的环节。

不过,根据蜚语软件安全小组的研究结果显示,其中的漏洞显而易见:

1. 部分厂商直接采用明文进行传输,压根儿没加密;

2. 部分厂商采用了安全性较弱的预共享或硬编码技术,攻击者可以通过已有产品的逆向分析得到密钥;

3. 部分厂商虽然设计了一套复杂的通信协议格式,但未对SSID和密码加密,攻击者仍然可以借助差分分析的方式恢复加密信息。

聊到这里,我们便要进入“学术探讨”的环节了。

接下来的内容主要节选自蜚语软件安全小组的两位成员对这项研究的解读和介绍,其更完整地阐述了他们在DEF CON CHINA Beta的演讲中所要分享的研究进展和成果。百度安全节选和调整了其中的部分内容,从专业的技术角度,进一步对有关智能家居设备SmartCfg配网安全问题进行探讨。

首先,我们聚焦SmartCfg配网方案本身的安全性问题。

蜚语软件安全小组的两位成员所做的分析工作表明,通常,SmartCfg配网技术具有三个典型的特征。第一,智能设备需要依赖App将Wi-Fi密码进行编码并通过广播发送给设备;第二,智能设备开启无线网卡的混杂模式被动监听数据,并且不知道发送者的身份;第三,Wi-Fi密码被编码到一连串802.11数据包的元数据中(例如数据包的长度)。

所以,即使802.11数据包中的数据字段使用WEP或WPA2加密,设备仍然可以通过监听空中数据并解码元数据的信息,而不管数据的实际内容,可以理解为一种侧信道的传输方式。

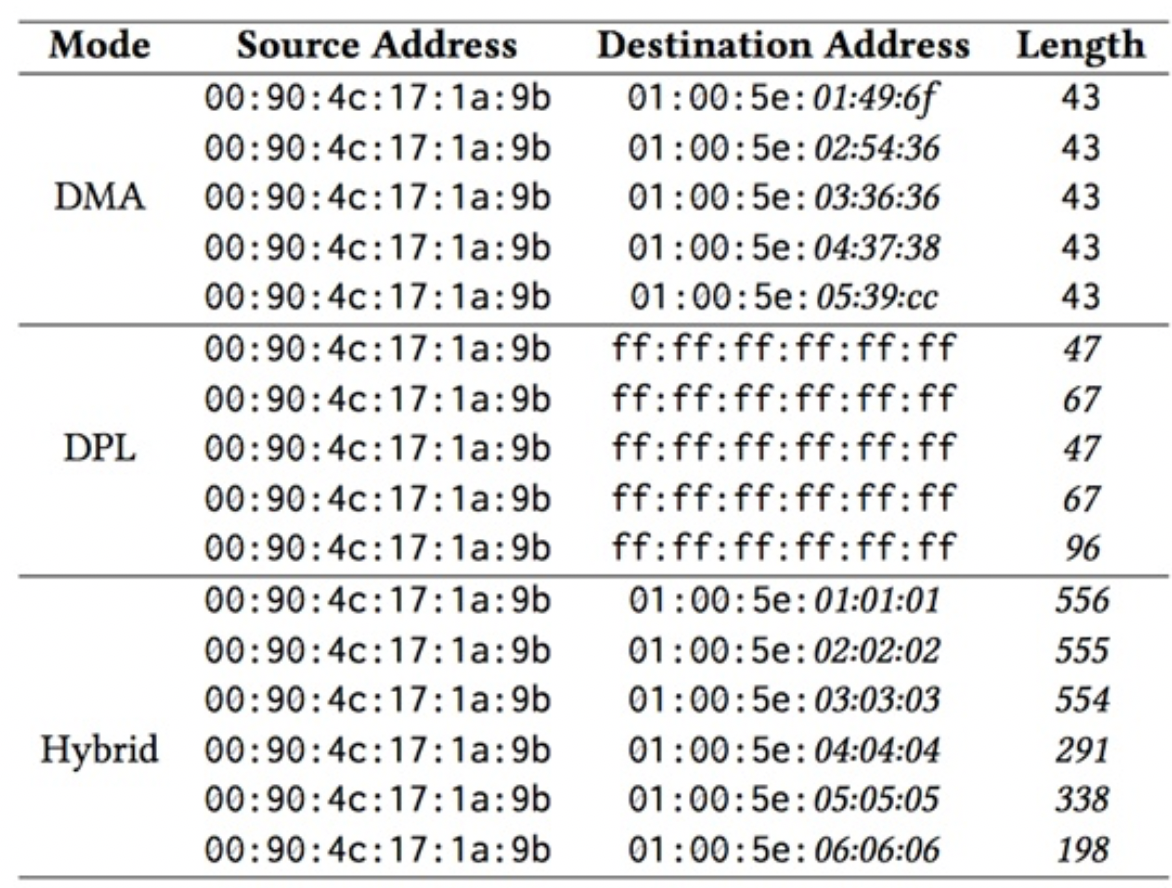

三种典型的SmartCfg数据编码模式

如图所示,根据数据被编码的方式,SmartCfg的数据编码模式可分为三类:

1. Data in Multicast Addresses(DMA)

此时数据被编码在Destination Mac Address的后23bit,即每一次发包过程可以传输23Bit。显而易见,这种模式的效率比DPL更高。

2. Data in Packet Length(DPL)

此时数据被编码在一连串802.11数据包的Length这一字段,即每个数据包的长度随着发送数据每一字节的ASCII值的改变而改变。

3. Hybrid

在实际使用中,也可以同时以上两种方式。比如在Destination Mac Address字段中存放Index,在Length字段存放Data。使用Index的优点是当解码时,可以根据Index的序号得知数据包的顺序。

为使测试更具同一性和可执行性,两位研究人员设定了一系列假设,包括假设攻击者把配网过程中最有价值的Wi-Fi密码作为主要目标,且其处于无线局域网(WLAN)之外,无法物理或远程连接到设备。同时,假设攻击者不会事先知道被攻击者所使用的智能家居设备和APP,但他可以事先收集典型的SmartCfg解决方案,然后对其进行逆向工程并恢复使用的数据编码方案。

因篇幅所限,我们直接来看智能设备SmartCfg配网方案的安全性测试结果。

通过对市面上8家主流无线芯片厂商所提供的SDK的分析,其中有6款产品的SDK被认为存在严重的安全问题,或可直接导致Wi-Fi密码的泄露。同时,通过对市面上821款流行的智能家居APP的分析,64款APP使用SmartCfg技术,42款应用存在上述分析中的安全隐患。

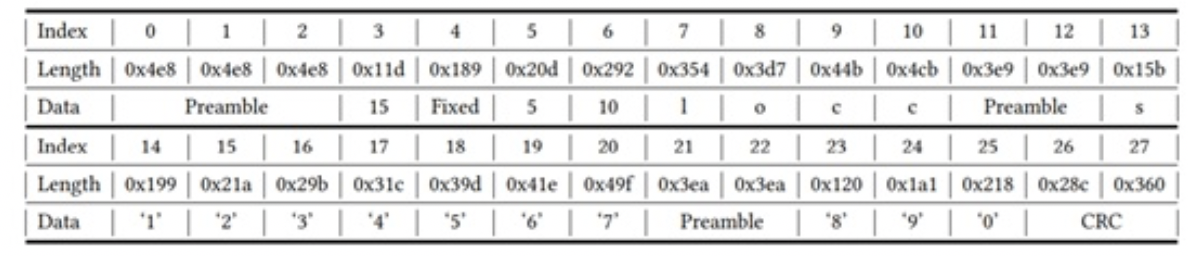

产品A:apPwd和apSsid采用明文传送信息,设备在混杂模式下接收Wi-i配置信息时任何人(包括用户和攻击者)都能直接监听到该数据流。由于信息直接以明文进行传输,攻击者很容易就可以获取隐私信息。

产品A的Wi-Fi模组通信协议格式

产品B、C:在SmartCfg的配置环节使用了预共享或硬编码的密钥,因而即便设计者使用了合理的如AES的加密方式,攻击者仍然可以通过对市面上已有的产品进行逆向分析得到加密密钥后,解密与上述相同方式得到加密传输信息从而获得用户的Wi-Fi凭据。

产品D、E的Wi-Fi模组通信协议格式

产品D、E:拥有一套复杂的通信协议格式,但为实现SmartCfg配网过程中的执行效率,SSID和密码并没有进行任何加密,而是通过对每个字符的ASCII码值加上一组确定的等差数列作为基底的方式对Wi-Fi凭据进行编码后再传输。因此即便攻击者无法通过逆向分析获得这组等差数列的具体数字分布,其也可通过简单的差分分析的方法恢复出传递的消息内容,进而获得用户的Wi-Fi凭据隐私信息。

针对SmartCfg配网方案的一系列安全隐患,两位研究者也提出了一套安全防护对策。

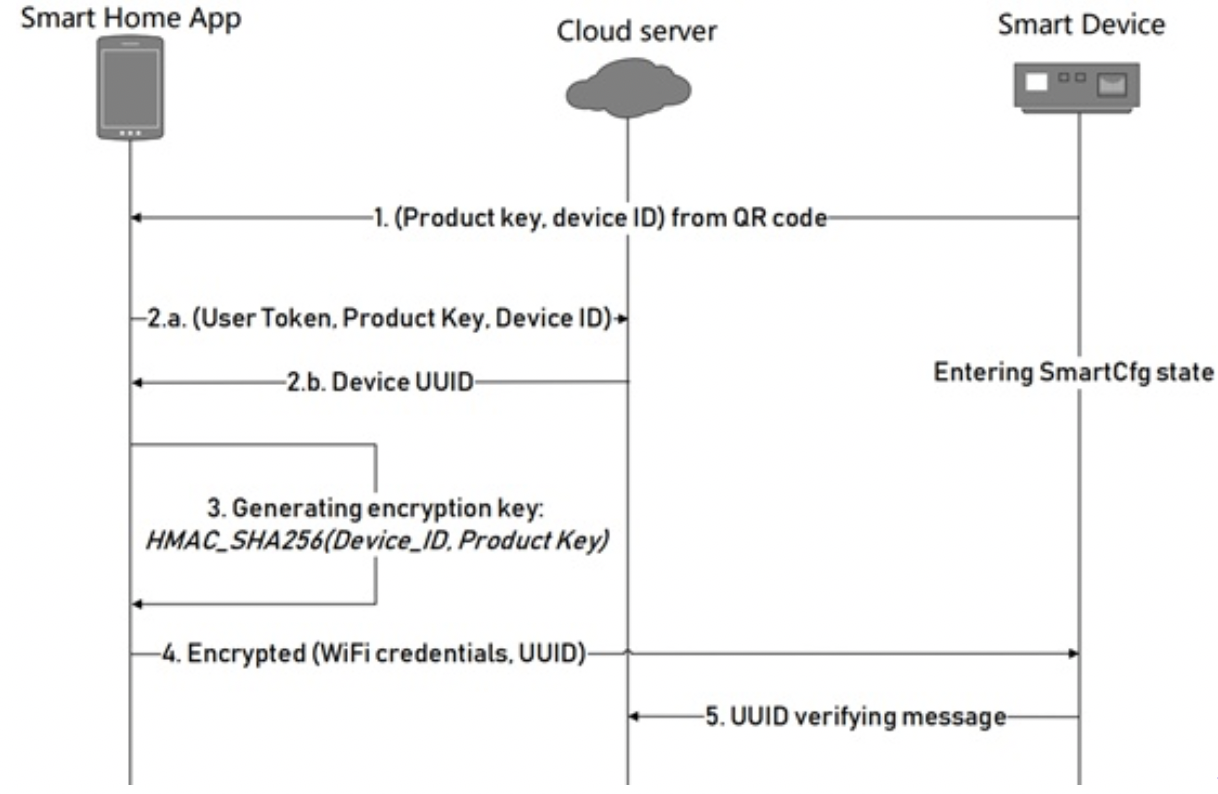

SmartCfg安全编码传输方案原型

首先,智能家居APP通过扫描二维码等物理接触来获得产品密钥和设备ID,从而使攻击者无法通过枚举来获得产品信息。随后,APP向云端服务器发送用户自身的身份信息和第一步中获得的产品密钥和ID,服务器计算生成用于独有的UUID并传回给APP。

接下来,APP通过HMAC算法(如HMAC_SHA256),使用设备ID和密钥生成加密传输数据用的对称加密密钥。注意由于攻击者并不能实际接触到设备,无法获得需要物理接触来获得的二维码等信息,因此其无法生成该密钥。

APP生成密钥后使用该密钥在802.11协议下对Wi-Fi凭据和UUID信息进行加密后发送。设备在使用SmartCfg技术接收到数据后,使用在其固件中预烧录的特定设备密钥(即使用HMAC算法生成的加密密钥)对消息进行解密。如果解密出的结果符合其设计的特定格式,其提取出其中的Wi-Fi凭据信息,连接上家庭无线网络并发送UUID至云服务器验证,如果UUID非法,设备应拒绝来自智能家居应用的远程控制。

以上内容主要节选自上海交通大学蜚语软件安全小组李昶蔚、蔡洤朴在DEF CON CHINA Beta上发表的名为“路上Wi-Fi欲断魂:攻击SmartCfg无线配网方案”的主题演讲及其和其发表的WiSec学术论文“Passwords in the Air: Harvesting Wi-Fi Credentials from SmartCfg Provisioning”的解读内容。

下面,重要的事情再强调一遍。 DEF CON CHINA 1.0锁定5月31日至6月2日,北京751D·PARK,早鸟票已正式开售!点击文末“阅读原文”,直通购票通道!DEF CON CHINA 1.0主题演讲征集Call for Paper最后一周倒计时!艺术作品征集Call for Art正火热进行中!点击购票链接进入官网