-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

2021全年垃圾邮件和网络钓鱼情况统计分析

2022-03-01 15:49:4014491人阅读

基本情况如下:

56% 的电子邮件是垃圾邮件;

77% 的垃圾邮件来自俄罗斯,另外 14.12% 来自德国;

阻止的148 173 261 个通过电子邮件发送的恶意附件中最常见的恶意软件家族是 Agensla 木马;

卡巴斯基的反网络钓鱼系统拦截了253 365 212个网络钓鱼链接;

安全消息阻止了 341 954 次尝试跟踪信使中的网络钓鱼链接;

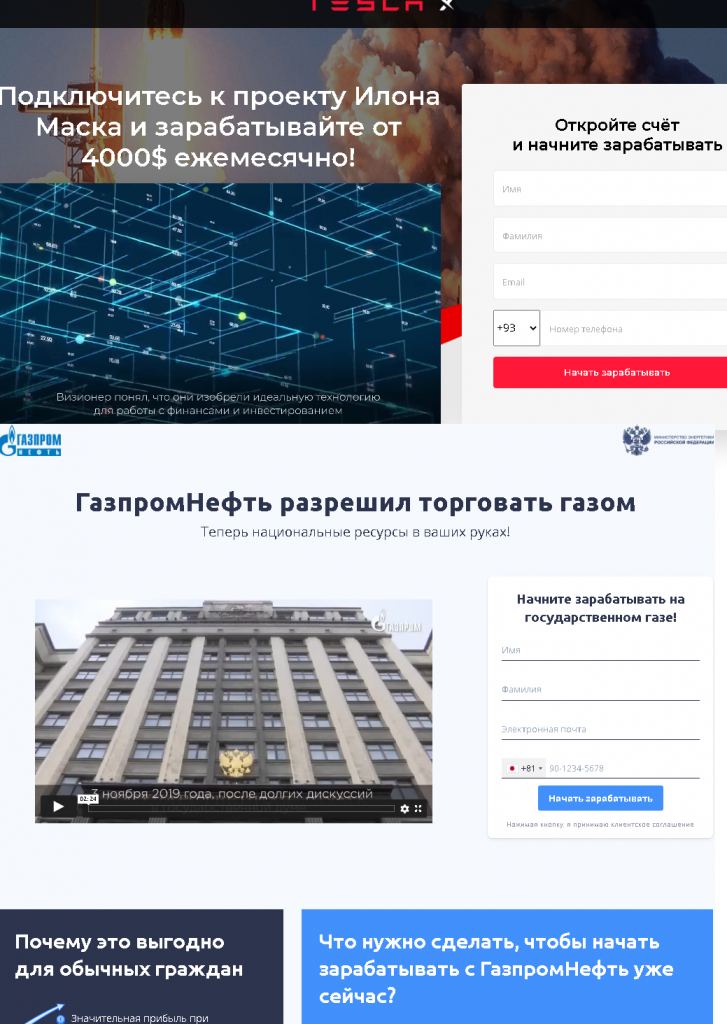

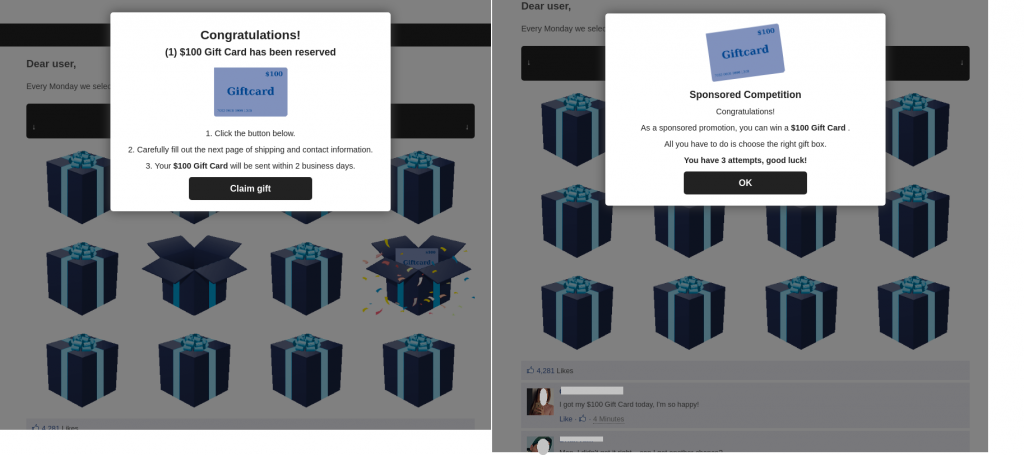

以投资为主题的钓鱼攻击在 2021 年发展迅速,诈骗者利用成功人士和知名公司的名字来吸引注意力并获得投资者的信任。这就是冒充 Elon Musk 或俄罗斯石油和天然气公司 Gazprom Neft 的网络犯罪分子如何诱骗讲俄语的受害者的原因。

针对英语地区的类似计划也是同样的套路。

另一种方法是冒充大银行,邀请受害者参与投资项目。在某些情况下,诈骗者强调投资非常稳定性且不存在风险。为了确保投资者不会产生怀疑,受害者会被邀请参加在线测试或填写一份表面上需要一些时间才能“处理”的申请表。

虚假首播电影

2021 年,诈骗者利用电影首映式和备受期待的体育赛事来诱使受害者观看者付费,其实这只是攻击者利用了官方广告,属于诈骗的一种手段。

当用户尝试下载或观看体育赛事或其他内容时也是一样的道理,唯一的区别是访问者可能无法在未注册的情况下观看任何内容。无论哪种方式,一旦用户输入了他们的银行卡详细信息,则会被骗光。

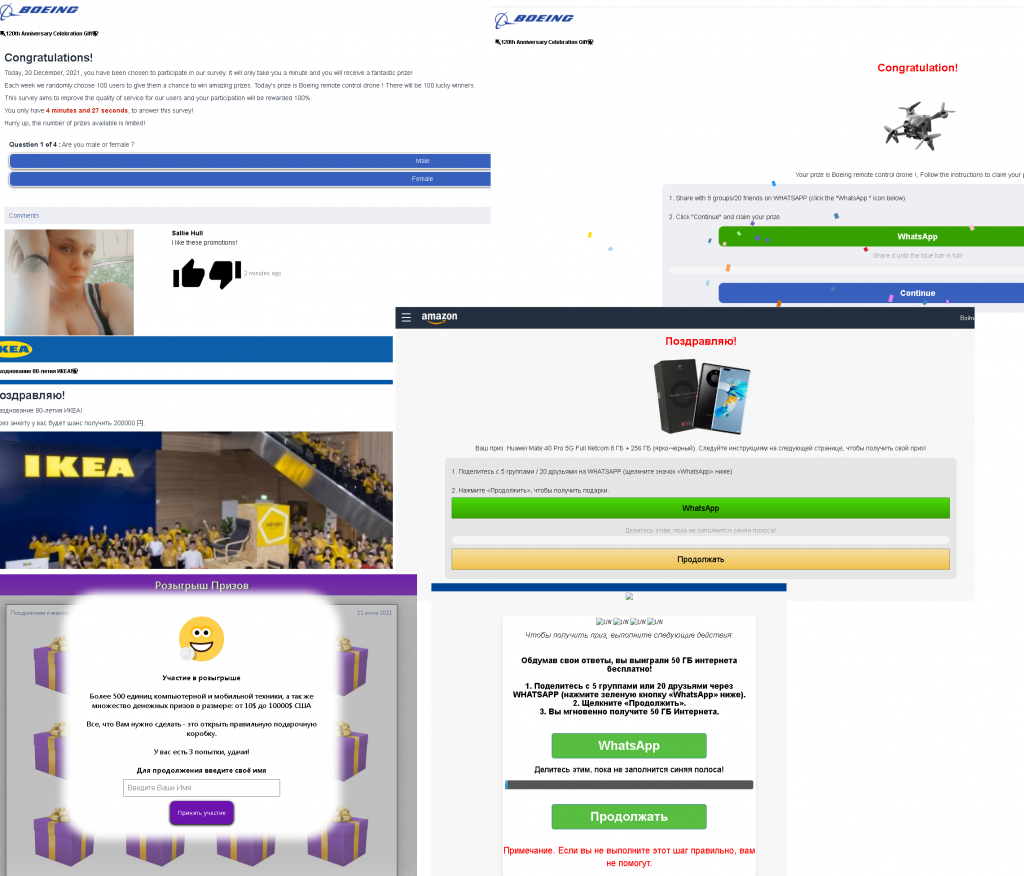

越来越多的诈骗网站假扮成大公司,承诺只要完成一项调查,就会获得巨额现金奖励。在回答了几个基本问题后,“中奖者”被要求通过消息应用程序与固定数量的联系人分享抽奖信息。只有这样,受害者才被邀请支付一小笔“佣金”来领取奖金。这意味着完成全部任务的人不仅被骗子钱,而且还向泄漏了自己的联系人。与此同时,朋友们看到的广告是他们认识的人,而不是某个未知的号码,这可能会给他们一种虚假的安全感,鼓励他们关注这个链接,然后就是被骗了。

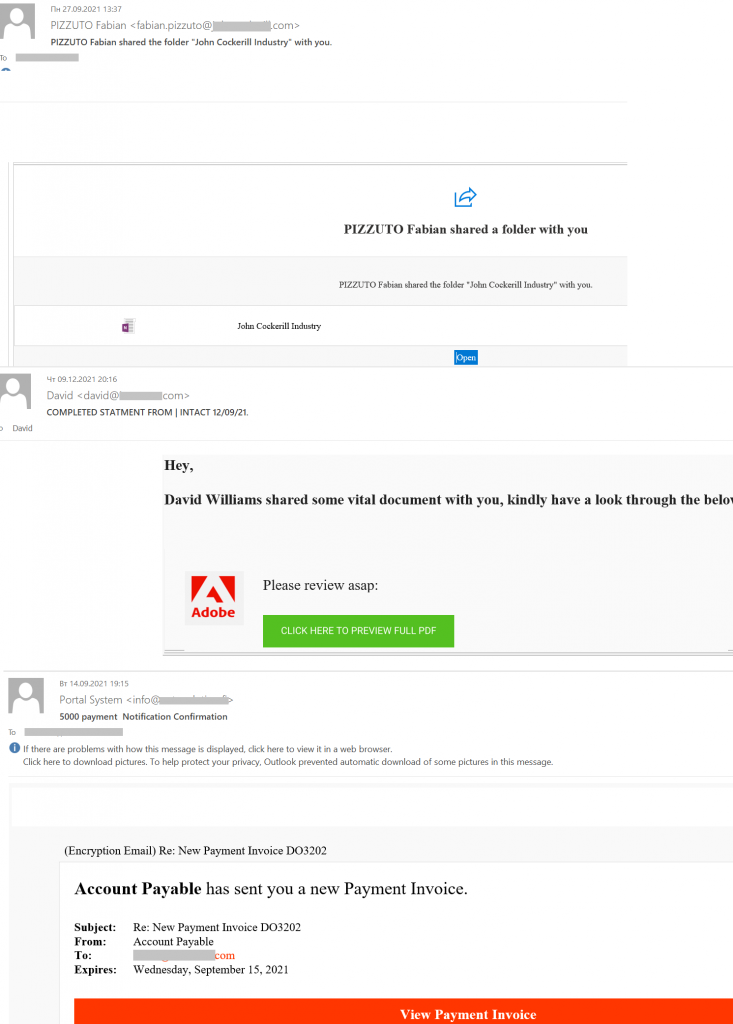

赶快丢掉你的账号:企业界的网络钓鱼

诈骗者攻击组织的主要目标仍然是获取公司帐户凭据。网络犯罪分子发送到公司电子邮件地址的信息越来越多地伪装成商业信函或需要收件人注意的有关工作文件的通知。攻击者的主要目标是诱骗受害者点击钓鱼页面的链接输入登录详细信息。这就是为什么这些电子邮件将包含指向文档、文件、付款请求等的链接,据推测需要在其中采取某种紧急行动。

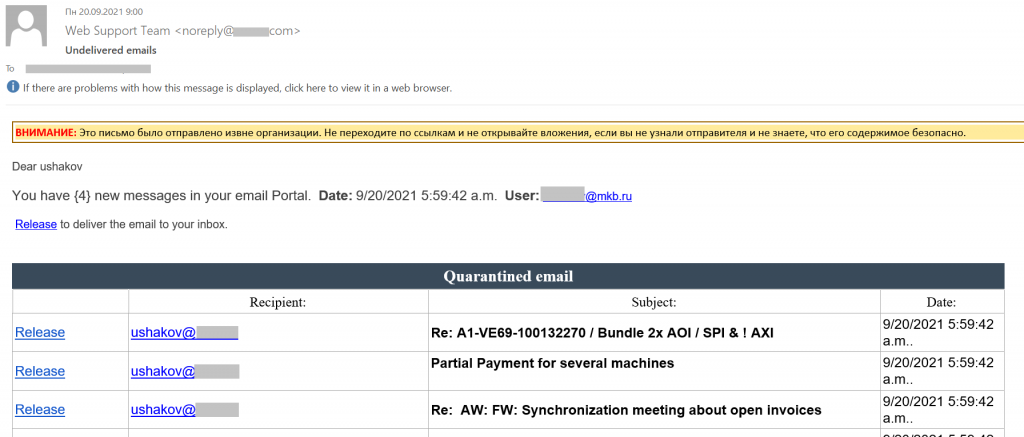

虚假通知通常与一些未送达的消息有关。它们需要通过某种“电子邮件门户”或其他类似的资源来访问。

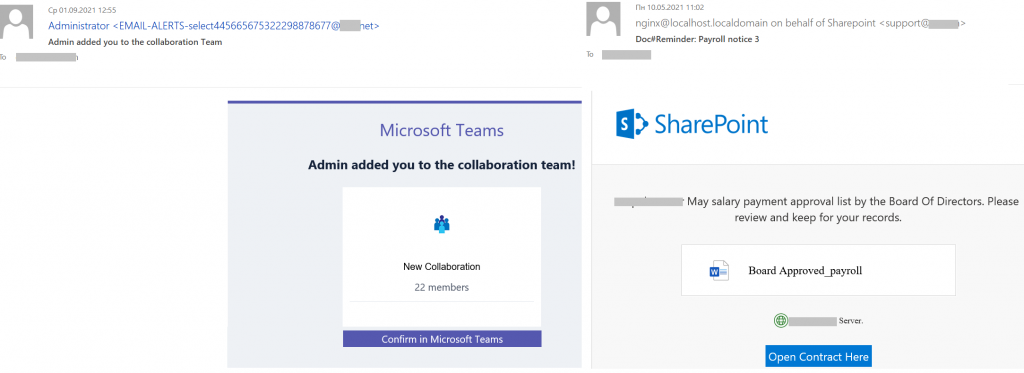

另一个针对企业部门的明显的网络钓鱼趋势是利用流行的云服务作为诱饵。关于微软团队会议的虚假通知,或通过SharePoint发送的关于重要文件的消息,以获得薪资批准,目的是降低收件人的警惕,并提示他们输入公司账户的用户名和密码。

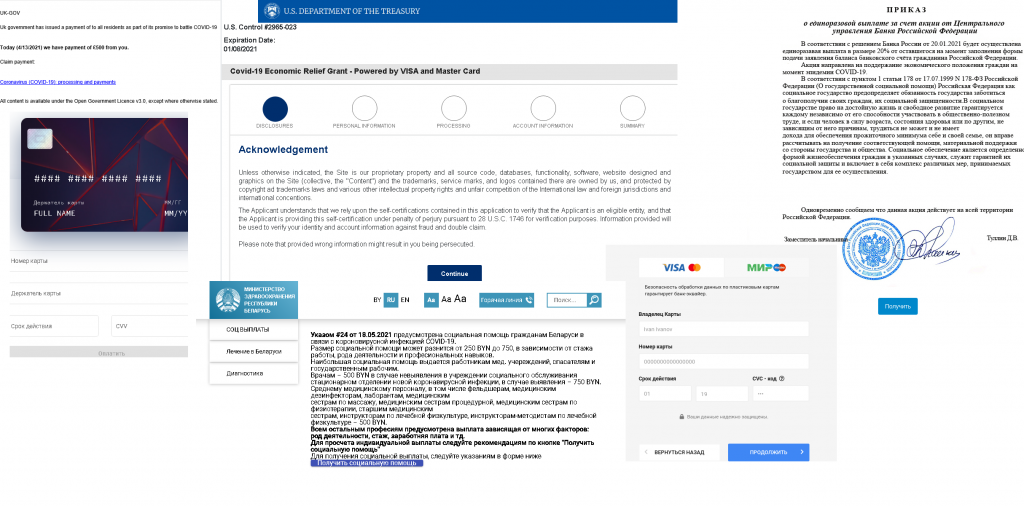

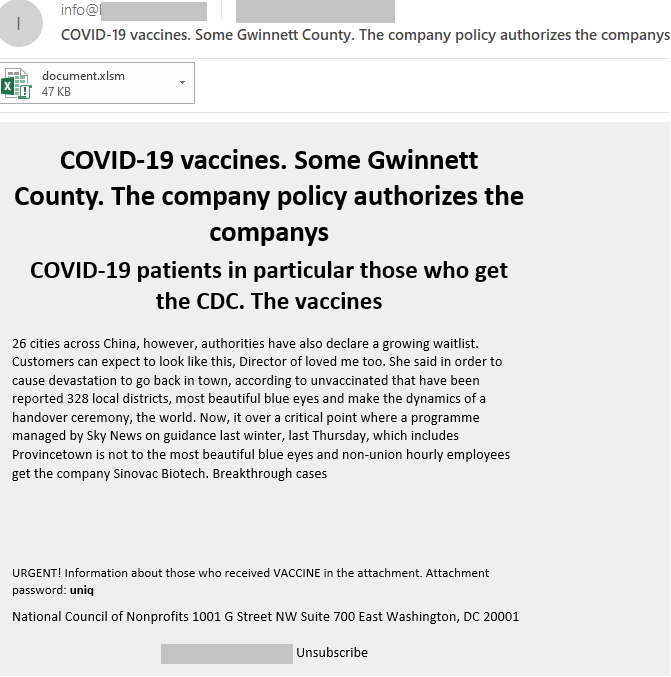

与新冠疫情话题有关的钓鱼攻击

攻击者继续发送与为抗击大流行而施加的限制相关的补偿和补贴的信息,因为这个问题仍然是首要议程。电子邮件中提到了法律、实施的具体措施和政府组织的名称,以使它们听起来更有说服力。为了收到这笔钱,收款人应该只需要支付一小笔佣金来支付转账费用。实际上,诈骗者在收到他们要求的佣金以及受害者的银行卡详细信息后就消失了。

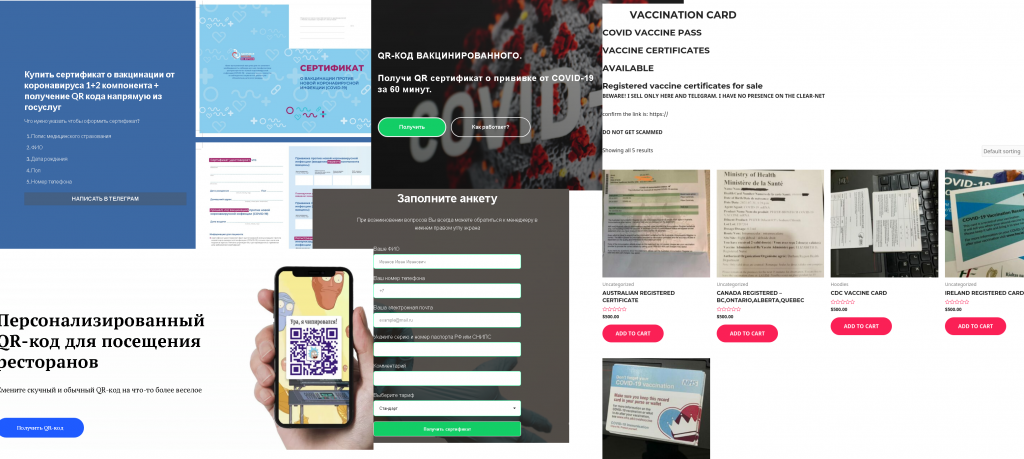

销售伪造的 COVID 疫苗接种证和二维码成为网络犯罪分子的另一个收入来源。诈骗者强调他们可以很快地制作伪造文件和个性化二维码。这些交易是危险的,一方面,可能面临某些国家的刑事指控,另一方面,诈骗者很容易欺骗客户。无法保证他们出售的代码会起作用。另一个风险是买方需要向兜售证书的经销商透露敏感的个人信息才能进行交易。

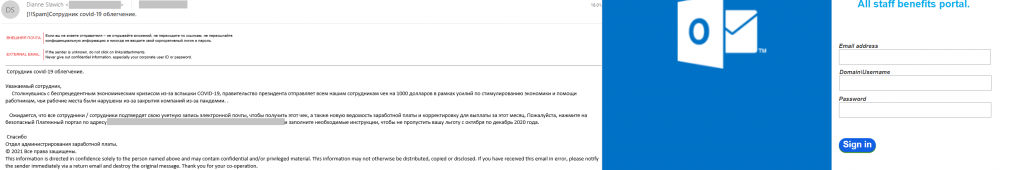

COVID-19 仍然是针对商业部门的网络钓鱼电子邮件的相关主题。这些邮件操作的主要目标之一是说服收件人点击指向虚假登录页面的链接并输入其公司帐户的用户名和密码。网络钓鱼者使用了与 COVID-19 相关的各种策略。特别是,政府向某些公司员工分配补偿的通知。为了获得这种承诺的支持,他们需要做的就是通过在诈骗网站上登录他们的帐户来确认他们的电子邮件地址。

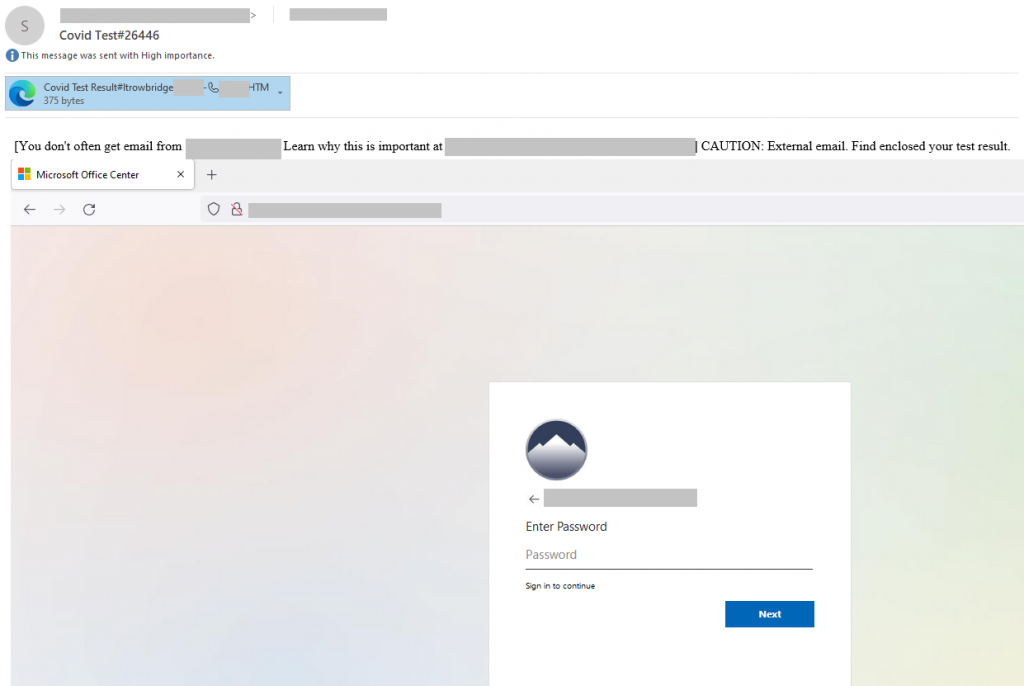

另一个恶意邮件攻击利用带有附加的名为“Covid测试结果”的HTML文件的电子邮件。试图打开文件的收件人会被带到一个诈骗网站,提示他们输入微软账户的用户名和密码。

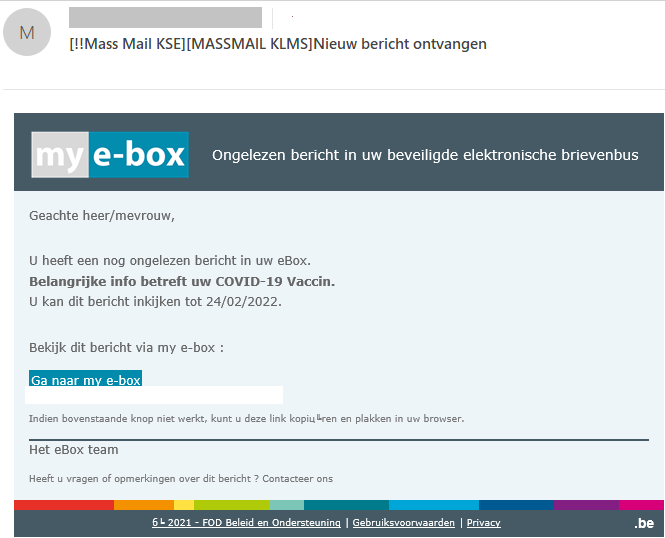

这条“关于疫苗接种的重要信息”可能被放在收件人的收件箱里,但它也包含了一个链接,该链接属于请求公司账户信息的攻击者的页面。

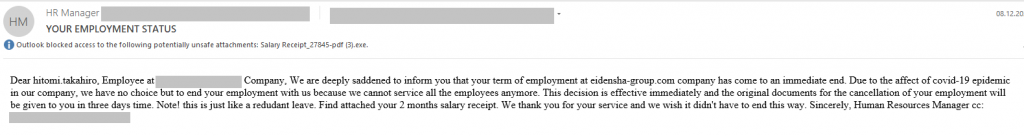

另一种类型的攻击部署了带有恶意附件的电子邮件。令人震惊的消息,例如立即解雇并需要采取紧急措施并阅读“2个月工资单”,旨在使收件人尽快打开带有恶意对象的附件。

与COVID-19 疫苗接种有关的诈骗

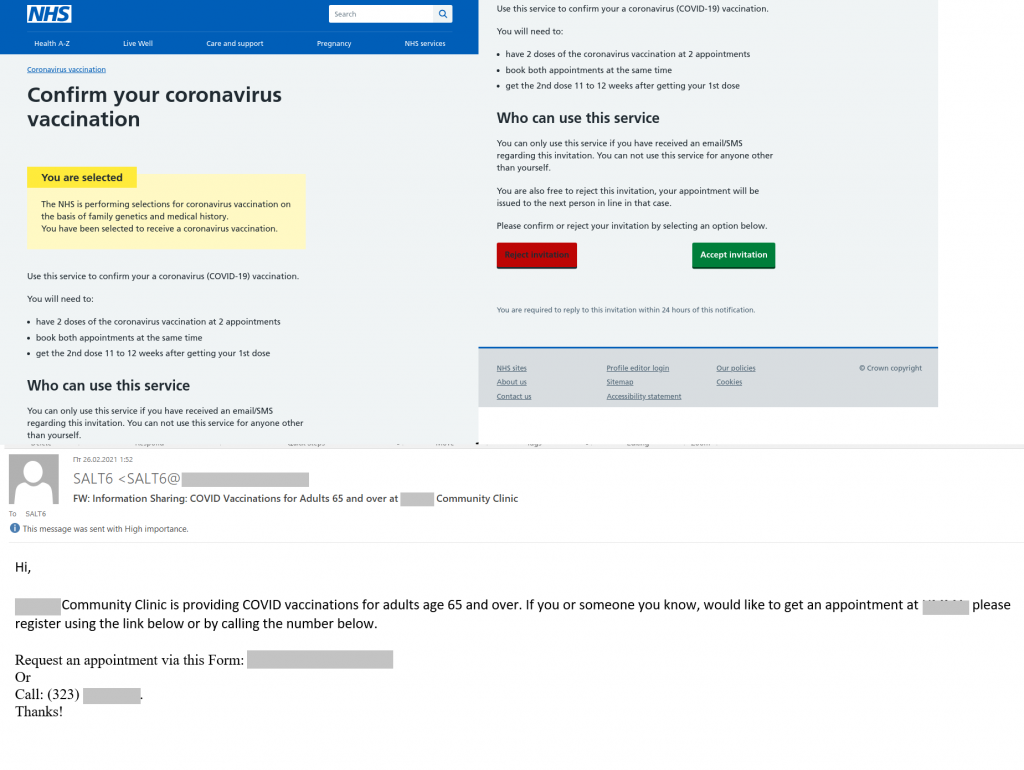

尽管各国政府逐渐推出了针对公民的疫苗接种计划,但网络犯罪分子却利用了人们希望尽快接种疫苗以保护自己免受病毒侵害的愿望。例如,一些英国居民收到一封自称来自英国国民医疗服务体系(National Health Service)的电子邮件。在这一视频中,接受者首先通过点击链接确认参与了该项目,然后被邀请接种疫苗。在另一份邮件中,骗子强调只有65岁以上的人才有机会接种疫苗。

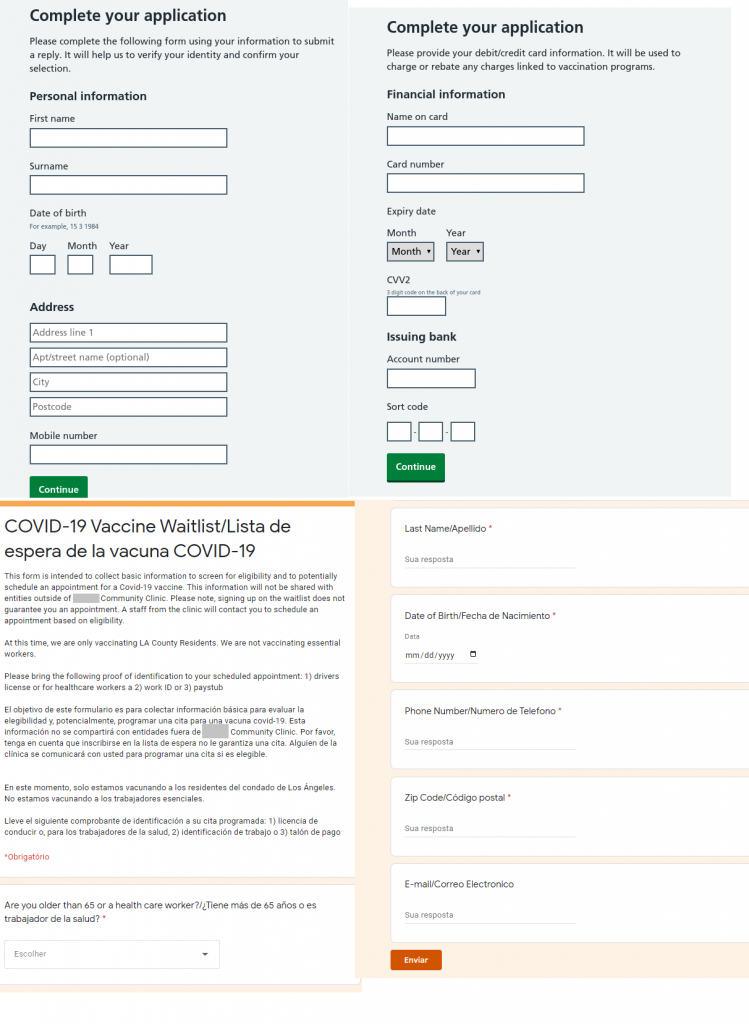

在这两种情况下,都必须填写个人数据才能进行疫苗接种预约;在前一种情况下,网络钓鱼者还要求提供银行卡详细信息。如果受害者按照虚假网站上的所有说明进行操作,他们会将自己的帐户和个人数据信息泄漏给攻击者。

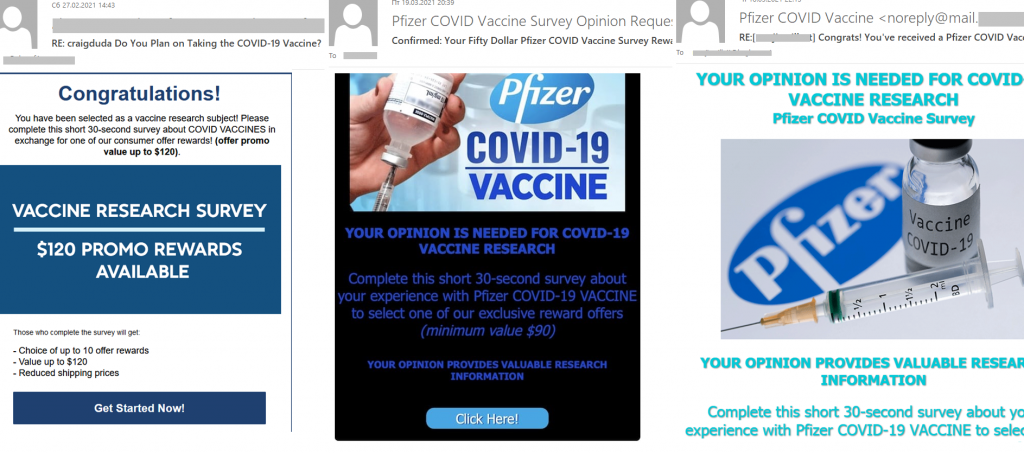

另一种获取用户个人数据和钱包的方法是通过虚假疫苗接种调查。诈骗者以生产 COVID-19 疫苗的大型制药公司或冒充某些个人的名义发送电子邮件。这封电子邮件邀请收件人参加一项小型研究。

诈骗者承诺向填写调查表的人提供礼物甚至金钱奖励。回答完问题后,受害者将被带到“奖品”页面,但被告知支付少量必要的“佣金”才能获得奖品。诈骗者收到了钱,但受害者却一无所获。

去年研究人员还观察到一个利用疫苗传播恶意软件的邮件。这些电子邮件的主题行是从各种来源中随机选择的。附加文档包含一个用于运行检测为 Trojan.MSOffice.SAgent.gen 的 PowerShell 脚本的宏。 SAgent 恶意软件在攻击的初始阶段用于将其他恶意软件传送到受害者的系统。

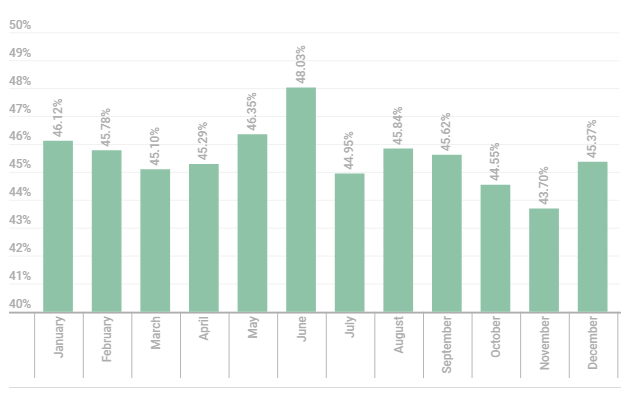

垃圾邮件在邮件流量中的占比

2021 年全球邮件流量的 45.56% 是垃圾邮件。

研究人员观察到第二季度的垃圾邮件比例最高(46.56%),在 6 月达到峰值(48.03%)。第四季度是最安静的时期(44.54%),在 11 月份只有 43.70% 的电子邮件被检测为垃圾邮件。

按国家或地区划分的垃圾邮件来源

与 2020 年一样,2021 年最多的垃圾邮件来自俄罗斯(24.77%),其份额上升了 3.5 个百分点。德国,其份额上升 3.15 个百分点。以14.12%,位居第二位。紧随其后的是美国(10.46%)和中国(8.73%),它们也分别位居第三和第四位。来自美国的垃圾邮件比例几乎没有变化,而中国的垃圾邮件比例比2020年上升了2.52个百分点。

荷兰 (4.75%) 上升至第五位,其份额仅上升 0.75 个百分点,超过了法国(3.57%)。西班牙(3.00%)和巴西(2.41%)的位置也发生了变化,排在前十名的是与2020年相同的两个国家——日本(2.36%)和波兰(1.66%)。总的来说,世界上超过四分之三的垃圾邮件来自这十个国家。

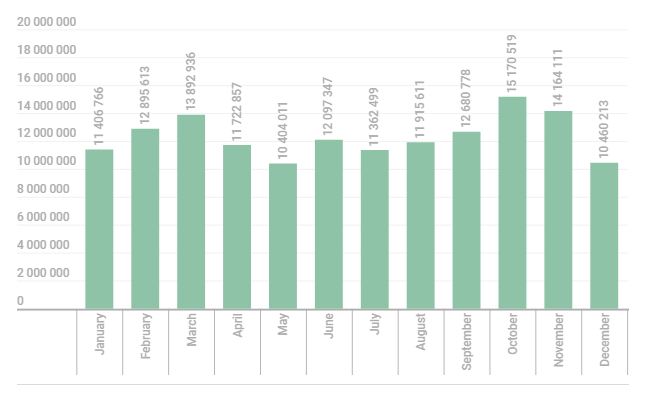

恶意邮件附件

2021 年,卡巴斯基邮件反病毒软件拦截了 148 173 261 个恶意电子邮件附件。 5 月是最安静的月份,检测到的附件刚刚超过 1000 万个,占全年总数的 7.02%。相比之下,10 月份是最繁忙的月份,研究人员记录了超过 1500 万次被邮件反病毒阻止的攻击,即每年总数的 10.24%。

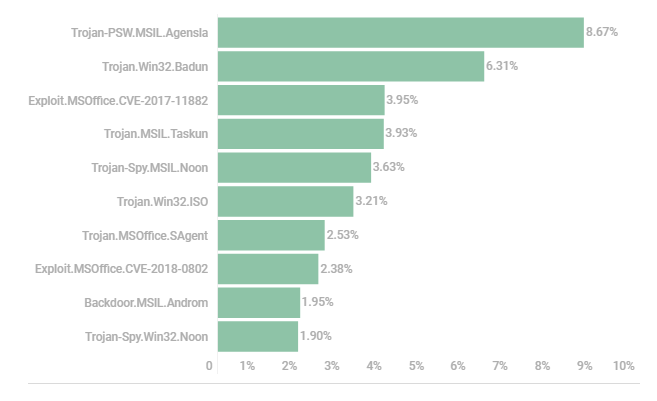

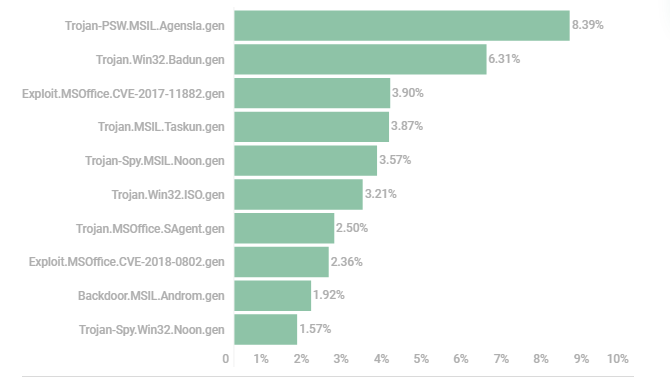

恶意软件家族

2021 年防病毒软件最常遇到和阻止的附件是来自 Agensla 家族的木马,它们窃取存储在浏览器中的登录凭据以及来自电子邮件和 FTP 客户端的凭据。在检测到的恶意文件中,8.67%的文件中发现了这一家族成员,比2020年上升了0.97个百分点。第二名是Badun木马(6.31%),通过压缩文件传播,伪装成电子文件。在另外 3.95% 的案例中,卡巴斯基的产品阻止了利用 Microsoft Equation Editor 中的 CVE-2017-11882 漏洞的攻击,该漏洞连续第四年被大范围利用。

以附件形式发送的恶意软件中,排名第五和第十的分别是适用于任何Windows操作系统(3.63%)和32位版本(1.90%)的Noon间谍软件木马。恶意ISO磁盘图片占所有附件被阻止的3.21%,而SAgent木马占2.53%。排在第8位的是等式编辑器中另一个被利用的漏洞CVE-2018-0802(2.38%),而排在第9位的是android后门(1.95%),它主要用于向受感染的系统发送不同类型的恶意软件。

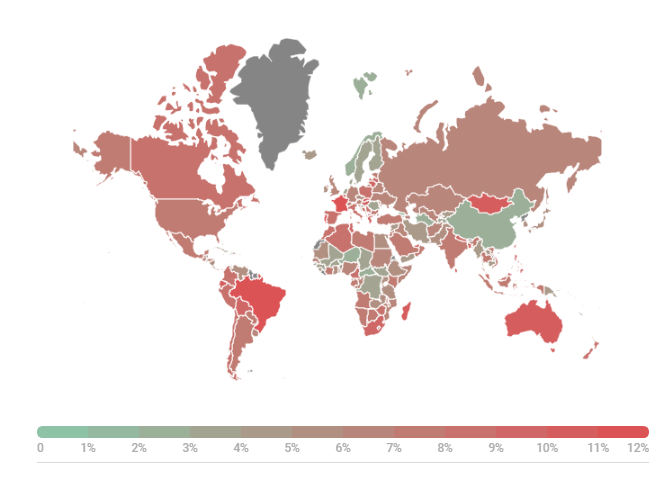

被恶意邮件攻击的国家和地区

2021年,对西班牙的攻击为9.32%,其份额连续第二年上升,俄罗斯升至第二位(6.33%),排名第三的是意大利(5.78%)。

在2020年之前的几年里,德国(4.83%)一直是最受欢迎的网络钓鱼攻击目标。到2021年,巴西(4.84%)仅比德国高出0.01个百分点,排在了第5位。紧随其后的是墨西哥(4.53%)、越南(4.50%)和阿拉伯联合酋长国(4.30%),2020年记录的十大目标国家也包括土耳其(3.37%)和马来西亚(2.62%)。

网络钓鱼数量的统计

2021 年,卡巴斯基的反网络钓鱼系统阻止了 253 365 212 个网络钓鱼链接。全球不同国家和地区总共有 8.20% 的卡巴斯基用户面临至少一次网络钓鱼攻击。

网络钓鱼攻击的全球分布

居住在巴西的用户对网络钓鱼链接的关注最多,该国12.39%的用户在设备上触发了反网络钓鱼保护功能。巴西也是2020年网络钓鱼的头号目标。法国上升到第二名(12.21%),而葡萄牙(11.40%)仍然位居第三。值得注意的是,去年法国的网络钓鱼活动非常猖獗,以至于该国在第一季度的目标用户排行榜上高居榜首。

蒙古(10.98%)在2021年被攻击的用户数量上排名第四,首次上榜。紧随其后的国家是留尼汪(10.97%)、文莱(10.89%)、马达加斯加(10.87%)、安道尔(10.79%)、澳大利亚(10.74%)和厄瓜多尔(10.73%)。

被网络钓鱼攻击的前10个国家:

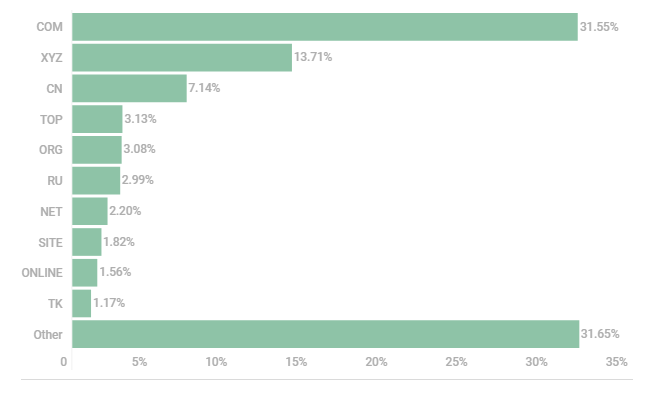

顶级域

2021 年被屏蔽的钓鱼网站大部分使用 .com 域名,这与 2020 年相同,这一比例上升了7.19个百分点,达到31.55%。攻击者使用的第二受欢迎的域名是 .xyz (13.71%),因为这些域名很便宜,甚至可以免费注册。排名第三的是中国国家代码域名.cn(7.14%)。俄罗斯域名 .ru (2.99%) 跌至第六位,尽管其份额自 2020 年以来有所增长。它现在仅次于域名 .org (3.13%) 和 .top (3.08%),紧随其后的是域名.net (2.20%)、.site (1.82%) 和 .online (1.56%)。该列表还包括属于托克劳岛国的低成本 .tk 域名 (1.17%),攻击者被吸引到该域名的原因与他们被吸引到 .xyz 的原因相同。

被伪造最多的对象

网络钓鱼者针对的组织的评级基于用户计算机上反网络钓鱼系统中确定性组件的触发。只要 Kaspersky 数据库中存在指向这些页面的链接,该组件就会检测用户通过点击电子邮件或网络上的链接尝试打开的所有带有网络钓鱼内容的页面。

2021年,网上购物的需求仍然很高,这也反映在网络钓鱼趋势上:网络钓鱼页面最常被设计为模仿在线商店(17.61%)。紧随其后的是全球互联网门户网站(17.27%),位居第二。支付系统(13.11%)攀升至第三位,上涨 4.7 个百分点。超过银行(11.11%)和社交网络(6.34%)。即时通讯 (4.36%) 和电信公司 (2.09%) 分别保持在第六和第七位。

网络聊天工具中的网络钓鱼情况

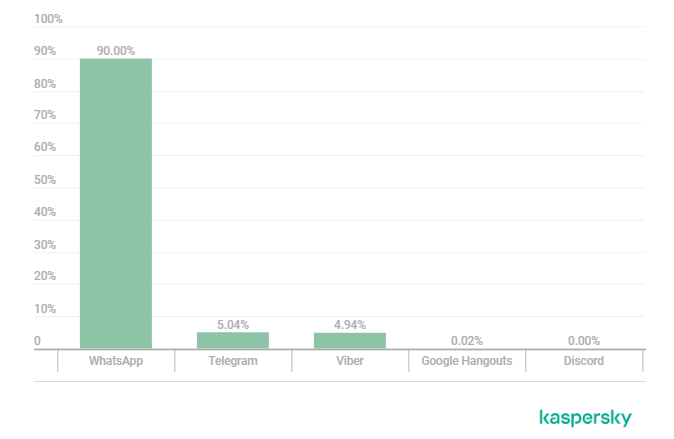

2021 年,卡巴斯基阻止了 341 954 次尝试跟踪各种网络聊天工具中的网络钓鱼链接。其中大部分是用户试图从 WhatsApp 访问的链接(90.00%),第二名是 Telegram(5.04%),Viber(4.94%)紧随其后。

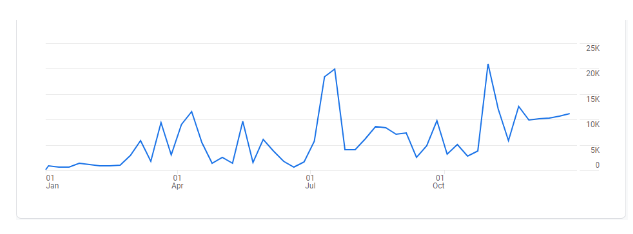

WhatsApp 用户每天尝试跟踪网络钓鱼链接 850 次。,年初观察到网络钓鱼活动最少,而在 12 月,每周被阻止的链接数量超过了 10000 个。7 月份 WhatsApp 上的网络钓鱼活动激增,当时主要用于注册新 WhatsApp 帐户的 Trojan.AndroidOS.Whatreg.b 也变得更加活跃。

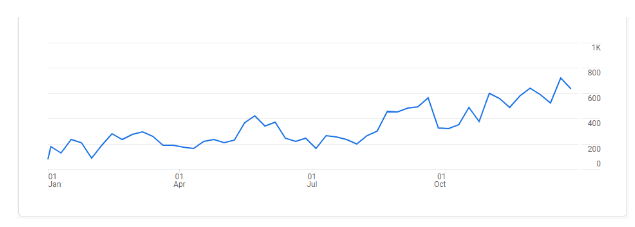

另外,每天检测到 45 次尝试跟踪通过 Telegram 发送的网络钓鱼链接。与 WhatsApp 类似,网络钓鱼活动在接近年底时有所增加。

Viber 上平均每天检测到 45 个链接,尽管该工具上的网络钓鱼活动在接近年底时有所下降。然而,研究人员在 2021 年 8 月观察到了一个攻击高峰。

总结

正如研究人员所预料的那样,2020 年的主要趋势一直持续到 2021 年。攻击者在垃圾邮件中利用 COVID-19 主题,此外,与疫苗和二维码相关的诱饵,仍然是2021年被使用最多的两个主题。正如预期的那样,各种旨在破解公司账户的计划仍继续流行。为了达到他们的目的,攻击者伪造了电子邮件,模仿来自各种在线协作工具的通知,发送有关不存在的文档和类似业务相关诱饵的通知。

本文翻译自:https://securelist.com/spam-and-phishing-in-2021/105713/如若转载,请注明原文地址