产品人气榜

-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

Your bug finding tools are out | Savior: 新一代漏洞驱动的AI混合模糊测试框架

2020-05-13 13:31:1725793人阅读

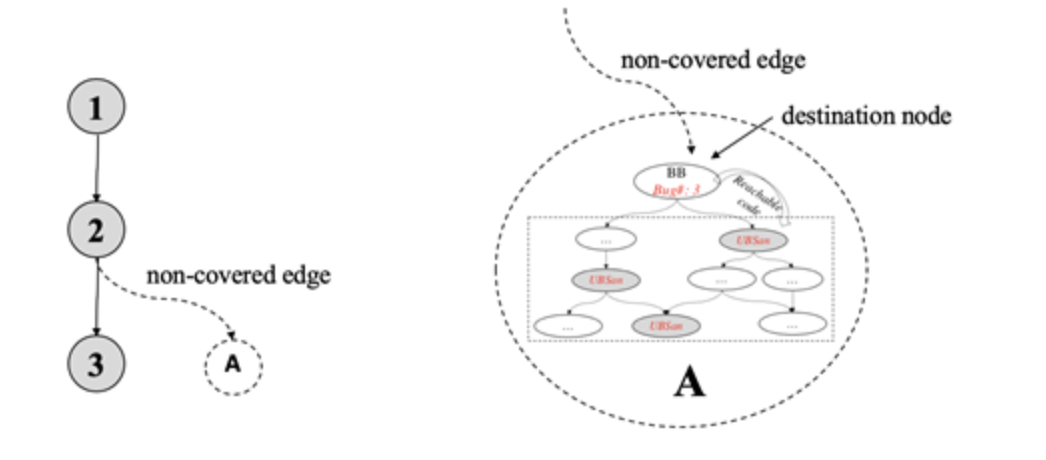

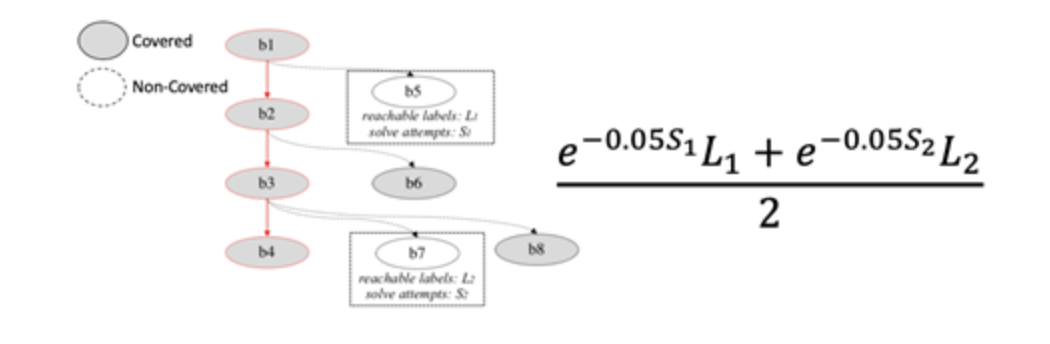

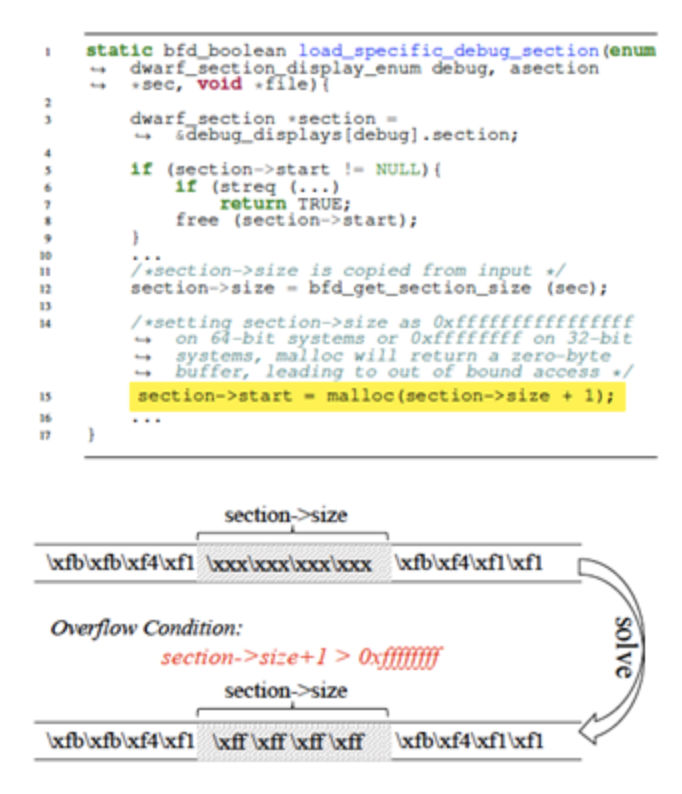

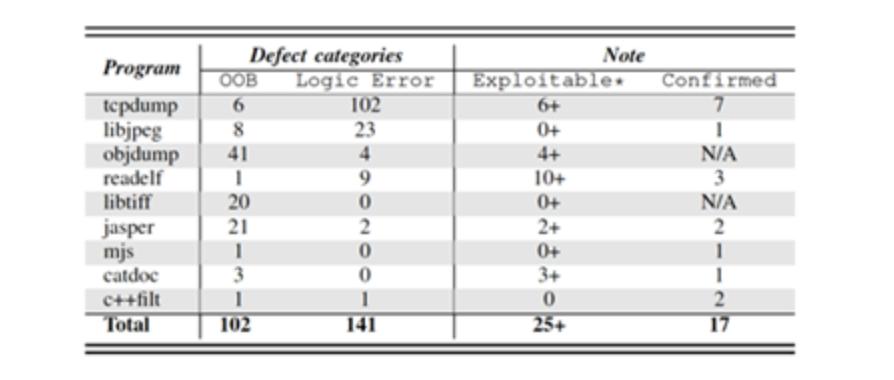

百度安全首创全新的漏洞驱动的混合测试

漏洞驱动混合模糊测试的未来

[5]. Sebastian Österlund, Kaveh Razavi, Herbert Bos, andCristiano Giuffrida, ParmeSan:Sanitizer-guided Greybox Fuzzing, USenix Security 20

本文由百度安全原创,转载请注明出处及原文链接