热门主题

态势感知之漏洞运营

2019-07-03 21:26:022317人阅读

0x00、前言

漏洞管理是每个企业安全建设中首先要完成并且不可或缺的安全能力。它能帮助企业预防有可能发生的入侵事件。当然漏洞管理工作也需要和其它安全组件配合才能提前它的安全价值。在安全预防方面,需要和主机合规基线、网络威胁漏洞扫描程序配合,在入侵检测方面,需要和EDR、NIDS等产品配合。通过这些安全组件的配合才能从简单的漏洞管理level 0 升级成漏洞运营管理level 1 。

0x01、漏洞运营解决方案

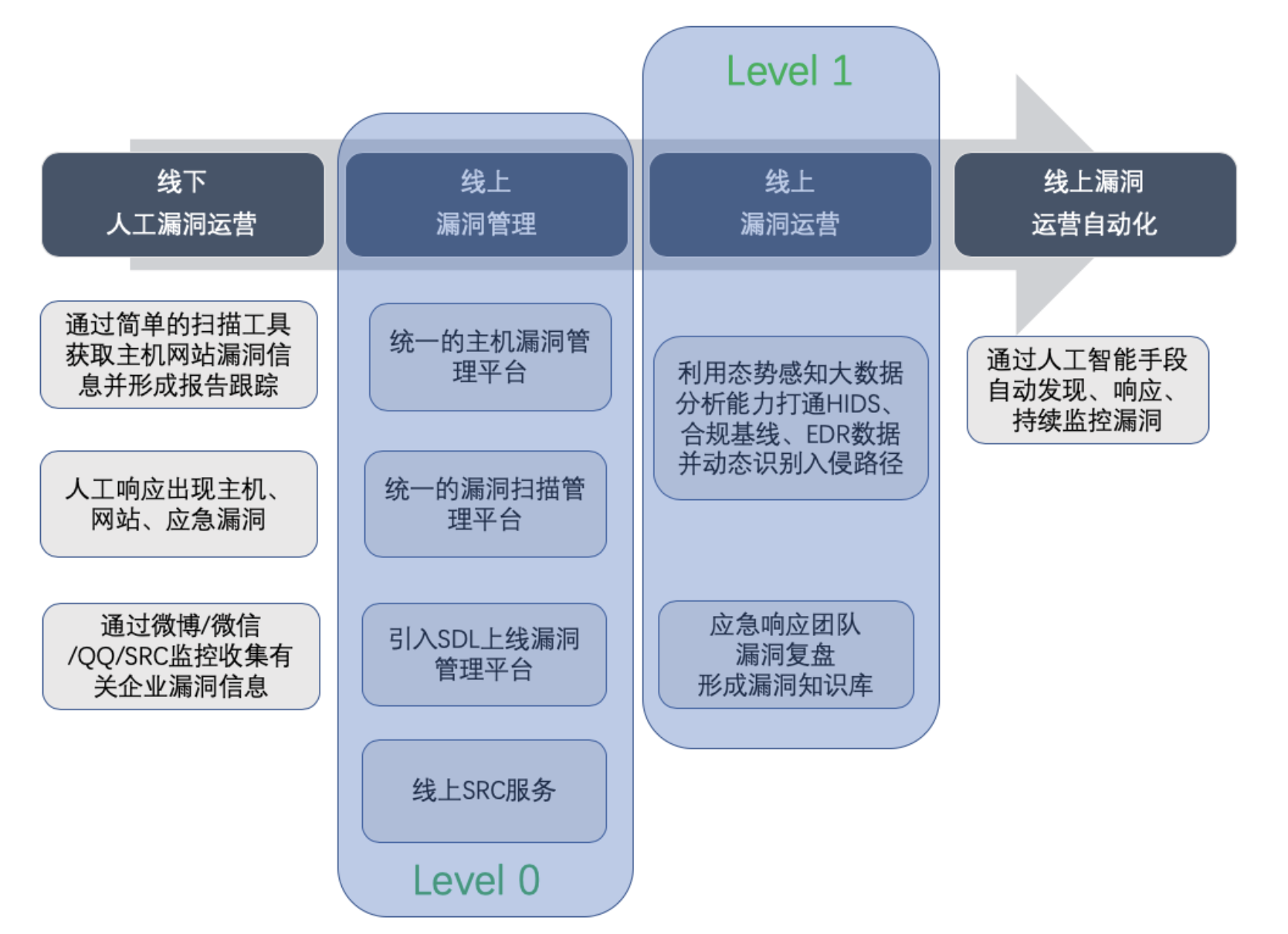

个人理解的漏洞运营大致可分为4个阶段:

· 线下人工漏洞运营阶段

企业安全建设初级阶段,一穷二白的情况,没有任何漏洞管理工具,一般都使用开源的漏洞扫描攻击导出excel表格,然后去找业务方去修复,有时业务方不重视安全,整个漏洞生命周期要拉的很长,被入侵的可能就大大增加。最后都是发现服务器被入侵了才重视起来。监控0 day方面,基本上靠朋友圈。

· 线上漏洞管理阶段

需要产品化漏洞管理的整个过程,需要有针对主机的不同操作系统的系统漏洞管理平台。做好基础漏洞数据的收集,对新上线的服务需要经过SDL审核,通过才能上线,同时需要拥有一套统一的漏洞扫描平台,帮助你快速掌握自己服务器IP、域名等资产漏洞状态。漏洞监控需要线上SRC服务,可以从供应商接入。

· 线上漏洞运营阶段

在上一阶段,对漏洞数据有充分准备的情况下,我们需要动态关联这个漏洞,它在黑客入侵过程中能体现多少价值。所以需要通过态势感知大数据平台动态关联HIDS、EDR、合规基线等相关的数据。做到动态识别入侵路径。并且形成知识库,漏洞复盘等。

· 线上漏洞运营自动化阶段

通过AI的手段,例如NLP快速理解漏洞知识库,漏洞舆情监控等。达成的目标:漏洞运营不需要人的参与。

0x02、如何动态关联漏洞信息

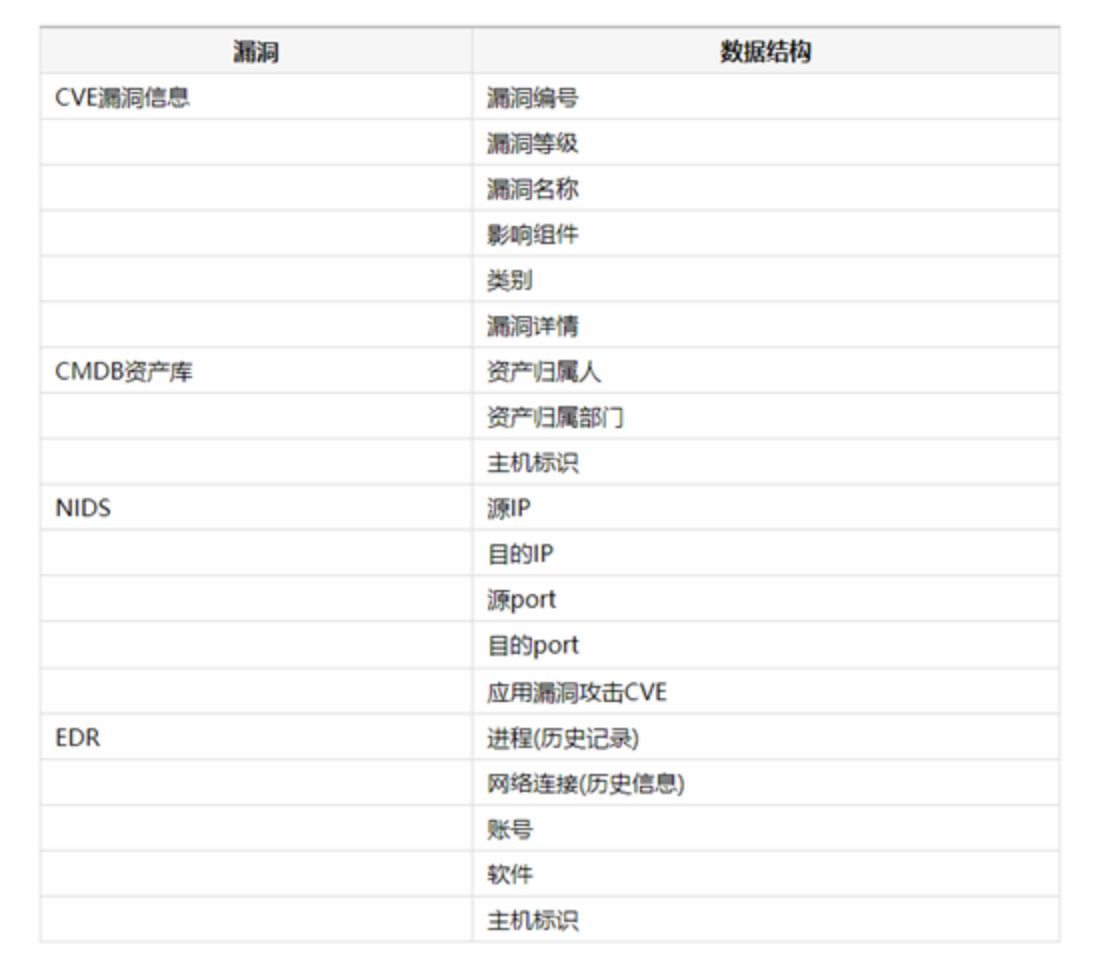

1、我们目前拥有的数据源

2、如何关联

描述

前置条件:每天自动化爬取MITRE CVE数据库、微软官方KB数据库、企业内安装的软件对应官网漏洞相关的索引,去重更新,尽量保证信息的准确性。

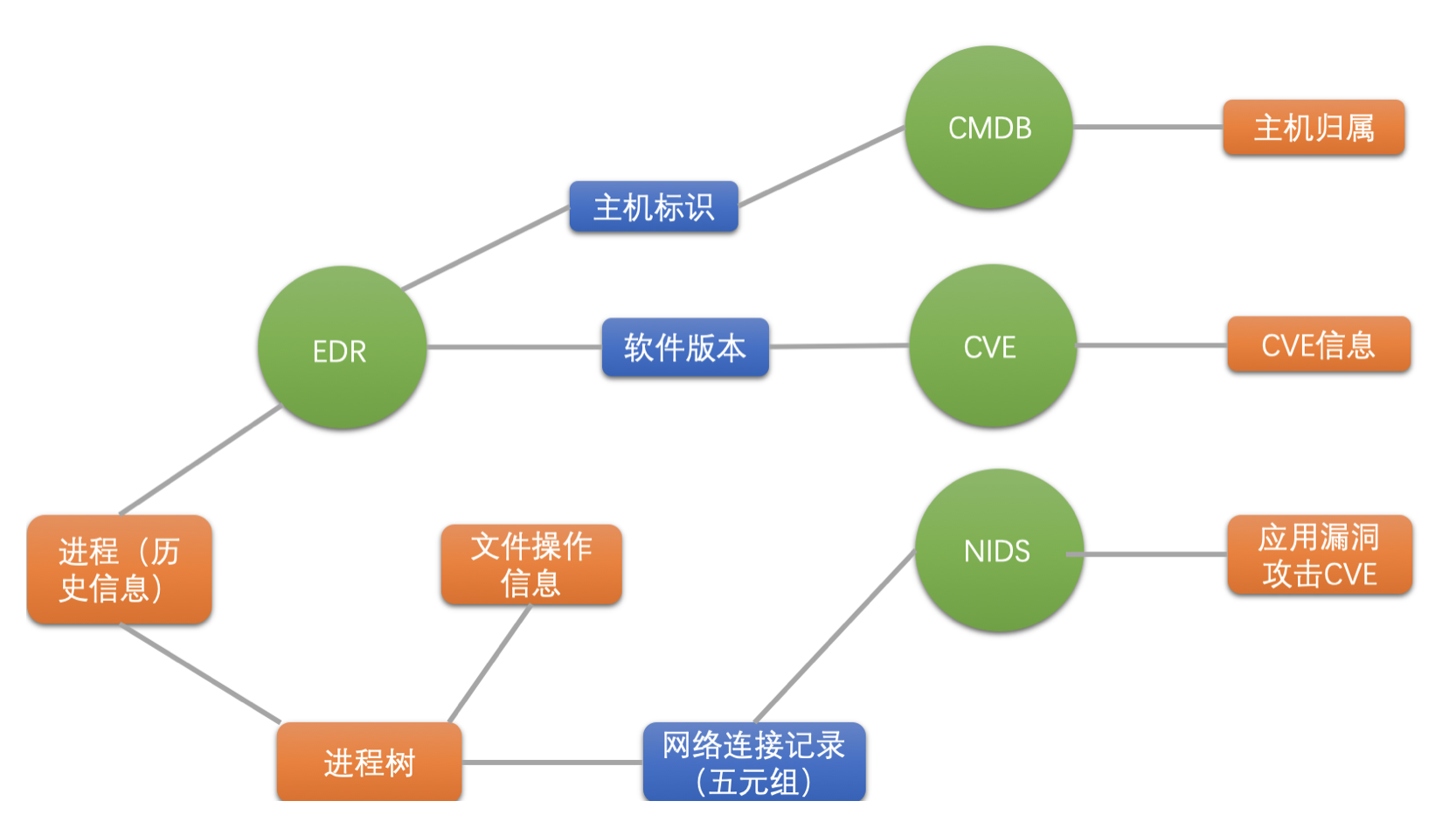

1、首先通过EDR上报过来的主机标识和CMDB数据库关联,得到主机归属相关信息,如果是云环境,一般通过流数据的方式通知。

2、通过EDR上报的安装软件信息与CVE影响组件关联,获取CVE编号、漏洞名称、漏洞等级、漏洞描述等信息。

3、通过关联后,找到漏洞等级高的软件,查看其关联的进程历史启动信息,遍历进程树,查找是否有网络连接记录与NIDS告警中的有关应用漏洞攻击的匹配。这部分也是计算量比较大的,建议使用flink双流join功能。最终得到来至网络层攻击的相关信息。

这样我们就可以自豪的告诉用户,我们的漏洞运营平台能真正的动态识别入侵路径。运营人员在打补丁的时候就不会有那么多抵触情绪了。

本文作者bt0sea ,转载自嘶吼,原文地址: https://www.4hou.com/system/18759.html