-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

窃取支付卡信息,福布斯网站被注入Magecart恶意脚本

2019-05-20 19:21:1212440人阅读

Magecart组织

该组织自2015年以来一直活跃,并且许多电子商务网站遭到破坏,以窃取支付卡和其他敏感数据。该小组在目标网站中注入一个skimmer(信息读取)脚本来读取支付卡数据,一旦攻击者成功破坏了网站,它就会在HTML模板中添加嵌入的Javascript。

正如Bad Packets Report的联合创始人Troy Mursch透露的那样,该脚本会收集支付卡卡号、到期日、信用卡CVV / CVC验证码,以及持卡人的姓名、地址、电话号码和电子邮件。

Magecart组织目前仍在不断发展。它曾对Ticketmaster、British Airways、OXO和Newegg这样的知名国际公司发起过攻击,小型零售商也难逃厄运,诸如Amerisleep和MyPillow这样的公司也是受害者。

知名安全机构Group-IB 在今年4月初发现2440个被入侵的网站,这些网站都被感染了Magecart的支付卡读取脚本。除Group-IB之外,RiskIQ的威胁研究负责人Yonathan Klijnsma也表示,“Magecart发起的每一起攻击事件中,我们都会检测到更多未经披露的攻击,其中很大一部分涉及第三方支付平台。”

4月下旬,Malwarebytes的安全研究员Jérôme Segura发现数百家Magento商店被注入了在GitHub存储库上托管的支付卡读取脚本,当时Magecart组织也感染NBA球队亚特兰大老鹰队的官方网上商城。

福布斯网址被攻击

虽然目前仍然可以在福布斯网站(forbesmagazine.com)上找到经混淆处理的Magecart脚本,但攻击者用来收集被盗付款支付信息的域名已经被Freenom的API删除,此API可以立即删除恶意域名。

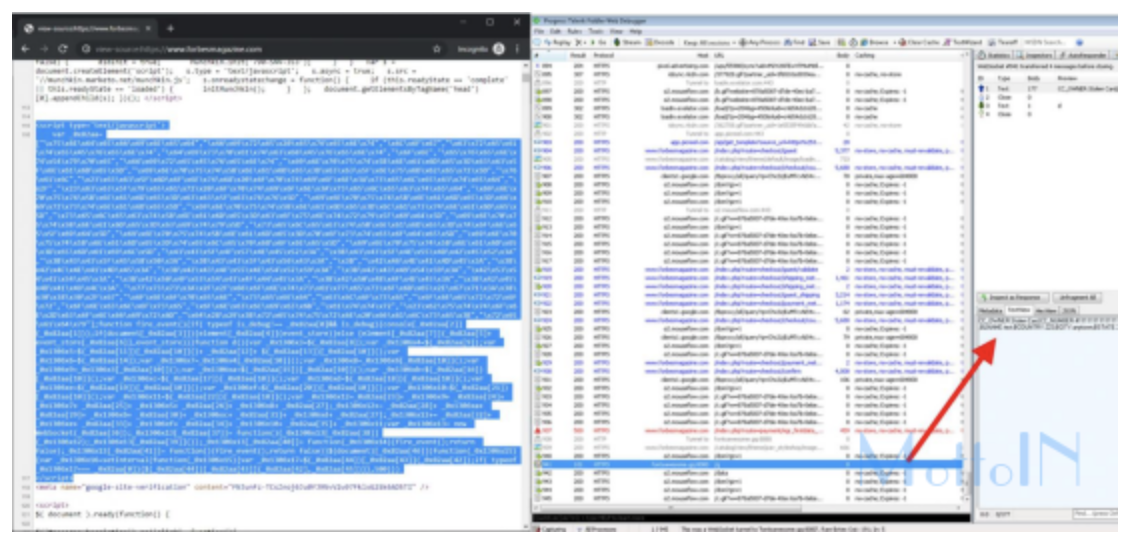

forbesmagazine.com上发现的Magecart脚本

研究人员发现的Magecart脚本的反混淆版本,该脚本显示网络犯罪分子收集的确切支付数据,以及他们接收这些窃取信息所使用的服务器地址。

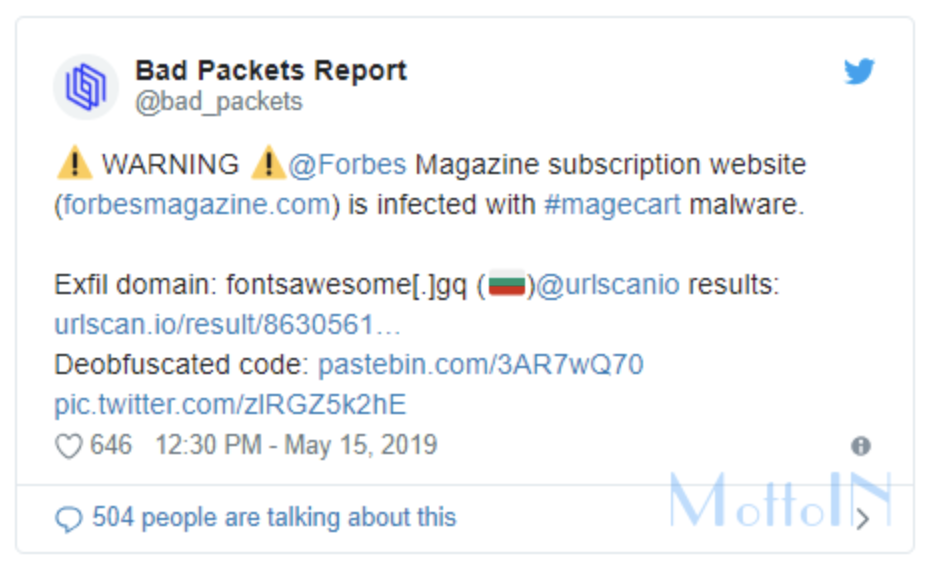

Bad Packets Report提醒福布斯其网址被感染

攻击者使用WebSocket协议对被盗的数据进行过滤,其中WebSocket协议是一种计算机通信协议,允许在受控环境中运行不受信任代码的客户端与其远程主机之间的双向通信。

本文作者Gump,原文链接http://www.mottoin.com/detail/3968.html