-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

JavaMelody XXE漏洞(CVE-2018-15531)分析

2018-11-08 19:45:2831139人阅读

0x01 背景

JavaMelody是一款在生产和QA环境中对JAVA应用以及应用服务器(Tomcat、Jboss、Weblogic)进行监控的工具,可以通过图表给出监控数据,方便研发运维等找出响应瓶颈、优化响应等。

近日发布了1.74.0版本,修复了一个XXE漏洞,漏洞编号CVE-2018-15531。攻击者利用漏洞,可以读取JavaMelody服务器上的敏感信息。

0x02 漏洞分析

漏洞修复的commit地址如下:

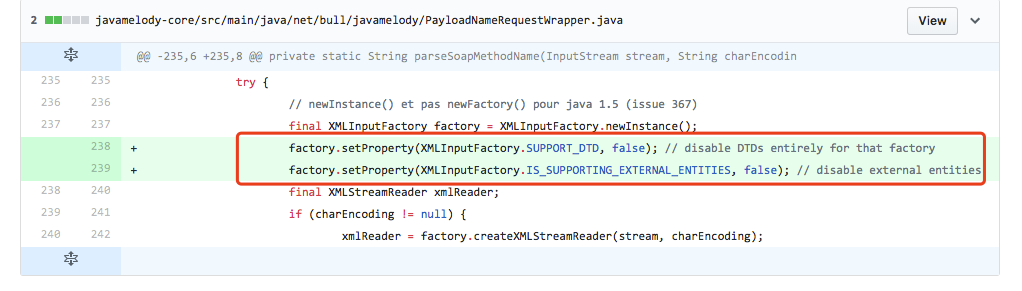

增加了两行代码,作用分别是禁用DTD和禁用外部实体,如图所示:

增加这两行代码之后,攻击者就无法使用XXE漏洞来进行文件读取。

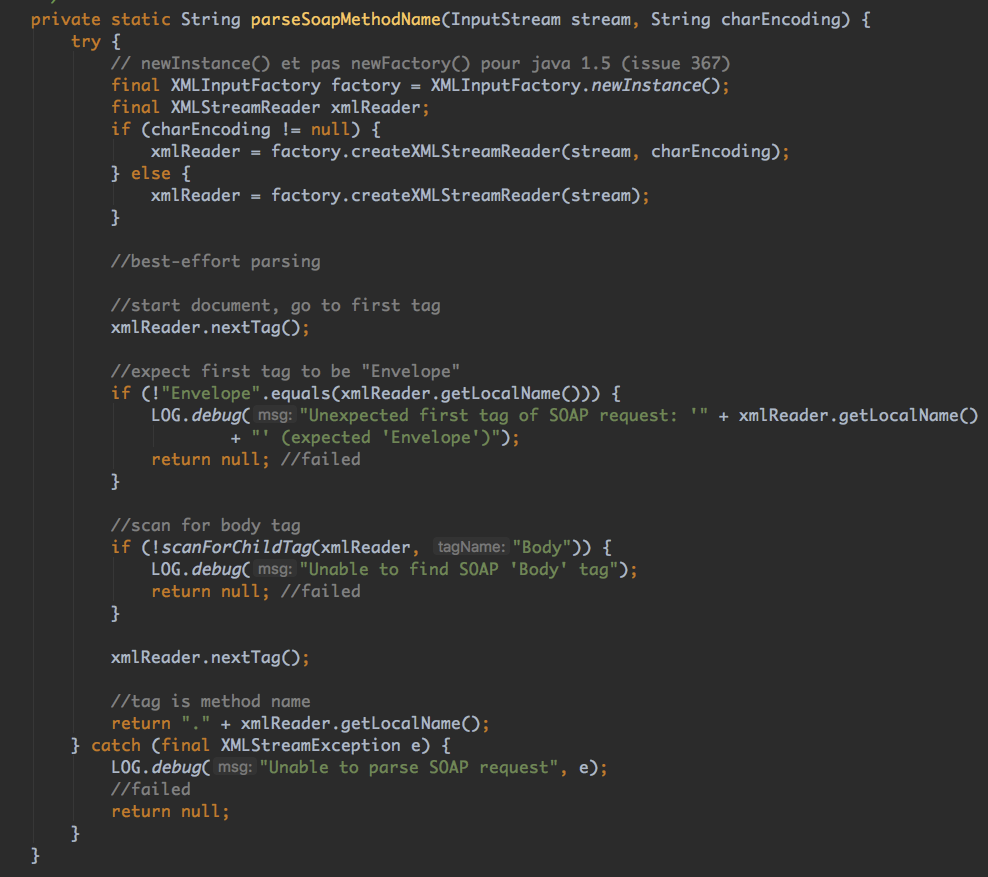

查看修复前的代码文件src/main/java/net/bull/javamelody/PayloadNameRequestWrapper.java,如图:

使用StAX来对XML进行解析,未禁用DTDs和外部实体,再看看那些地方调用了parseSoapMethodName()方法,如图:

其中PayloadNameRequestWrapper类的initialize()方法有进行调用,代码片段如下:

从HTTP请求获取请求的Content-Type,如果满足如下两个条件中的任意一个:

1、Content-Type的值为“application/soap+xml”;

2、Content-Type的值为“text/xml”,且HTTP头部中有"SOAPAction"。

就会调用parseSoapMethodName()方法对请求内容进行解析处理,攻击者可以控制Content-Type、请求内容等,最终导致XXE漏洞的产生。

0x03 漏洞测试

漏洞环境搭建

1、docker pull tomcat;

2、修改tomcat镜像,commit为一个新的漏洞环境;

3、下载测试使用的应用包,解压之后将test目录移动到/usr/local/tomcat/webapps目录下,下载地址:

http://pan.baidu.com/s/1mgoQOwo

4、下载javamelody-core-1.73.1.jar版本,重命名为javamelody.jar,放到/usr/local/tomcat/webapps/test/WEB-INF/lib/目录下,下载地址:

5、启动tomcat;

6、docker commit生成新的镜像。

漏洞复现

根据对漏洞的分析,可以构造漏洞测试的Http请求,分别如下:

|

|

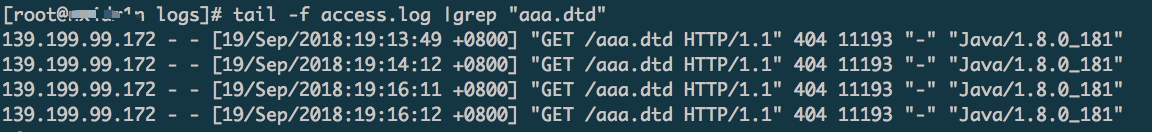

调用了外部实体,根据外部实体请求URL的的日志记录,就可以判断自有业务是否存在漏洞,如图所示:

0x04 修复建议

1、升级JavaMelody到1.74.0版本;

2、按照官方漏洞修复方法,使用StAX对XML进行解析时,增加禁用DTDs和外部实体的代码,如下:

|

0x05 参考链接

https://github.com/javamelody/javamelody/releases/tag/javamelody-core-1.73.1

本文来自百度安全SiemPent Team,转载请注明出处及本文链接