热门主题

GAO美国武器装备安全报告

2018-10-12 17:30:002348人阅读

美国国防部计划在开发先进武器装备方面投入1.66万亿美元,美国GAO的报告显示几乎所有正在开发中的武器系统都存在致命漏洞。

美国政府问责局(GovernmentAccountabilityOffice,GAO)日前发布报告《WEAPON SYSTEMS CYBERSECURITY - DOD Just Beginning to Grapple with Scale of Vulnerabilities》称,美国国防部开发的武器系统都存在安全漏洞,攻击者利用漏洞可以控制武器系统,甚至破坏其功能。

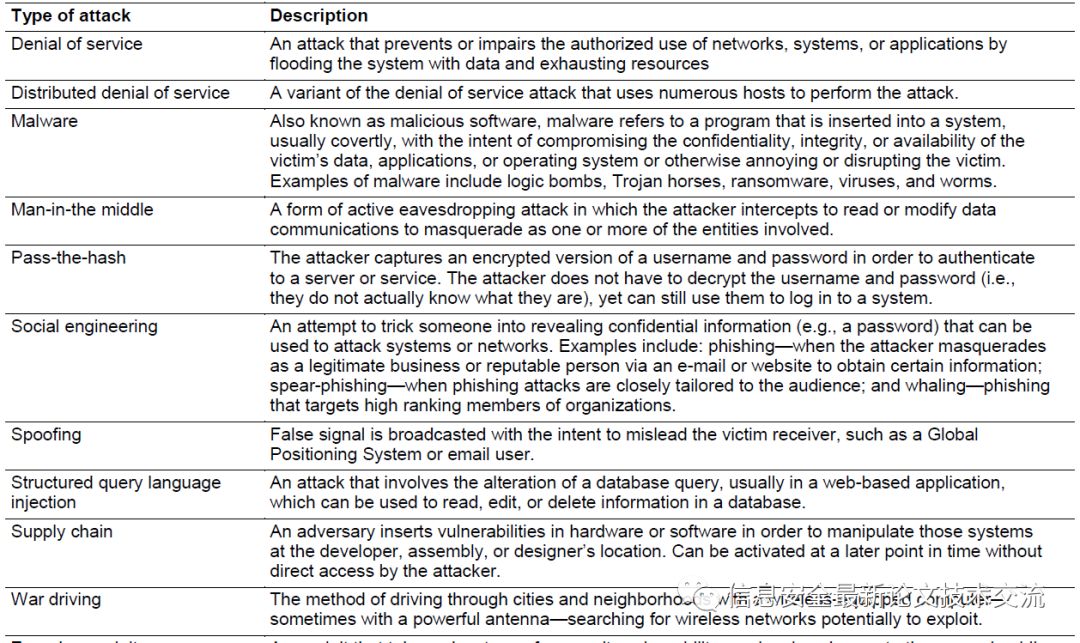

测试团队使用普通工具和技术测试了武器系统应对网络攻击的能力,包括控制目标或使目标系统不能正常工作。测试人员发现,有时候对系统进行扫描都可能使其停止工作。

GAO还发现整个凭证管理过程非常差,测试记录显示测试团队甚至在9秒钟内就猜出了系统的管理密码,而最可能的情况就是管理员在武器系统安装软件时没有修改默认的密码。

使用网络上任何人都可以得到的信息和工具就可以隐藏恶意活动或绕过武器系统的保护机制。

问题分析

网络攻击红队在入侵后没有被发现的原因有很多,GAO人员在测试过程中故意留下了一些行动的线索,但系统管理人员仍没有发现这些可以获得的迹象。预警系统配置错误是其中一个原因,虽然报告中都提到入侵检测系统IDS红灯了,但系统管理员并没有接收到预警消息。而有时候IDS会一直显示预警状态,所以这也有可能导致让管理人员不再信赖这些预警系统。

报告中称,测试团队通过重启系统模拟了DOS攻击,确保系统在一个短时间周期内无法执行原来的任务。而系统管理员并没有怀疑出现的网络攻击,原因是系统会经常出现莫名其妙的奔溃。

系统操作员

· 一些网络攻击活动的日志并不会被系统管理员查看。

· 还有一些情况是成功检测到了入侵,但系统管理员无法应用有效的应对措施。比如,测试团队绕过了防护措施;另一个案例中恢复电脑需要外部的帮助。

红队

找出完全或部分访问目标和控制目标的方法才是红队的主要目标,测试团队评估武器系统的漏洞状态也很有趣。内部报告显示当测试团队获取了系统的一些权限后,可以进行权限提升,甚至可以看到目标系统操作人员的每一步动作。

复制、删除、修改数据与发现漏洞一样简单,测试团队甚至窃取了100GB的数据。测试人员甚至在用户终端上弹出显示“instructing them to insert two quarters to continue operating”。

根源分析

GAO的审计从2018年7月开始到2018年10月,持续了1年多,期间测试了2012到2017年之间的一些武器系统。还检查了美国国防部改善武器系统安全性方面采取的措施,包括分析采购、需求、测试政策和指南。

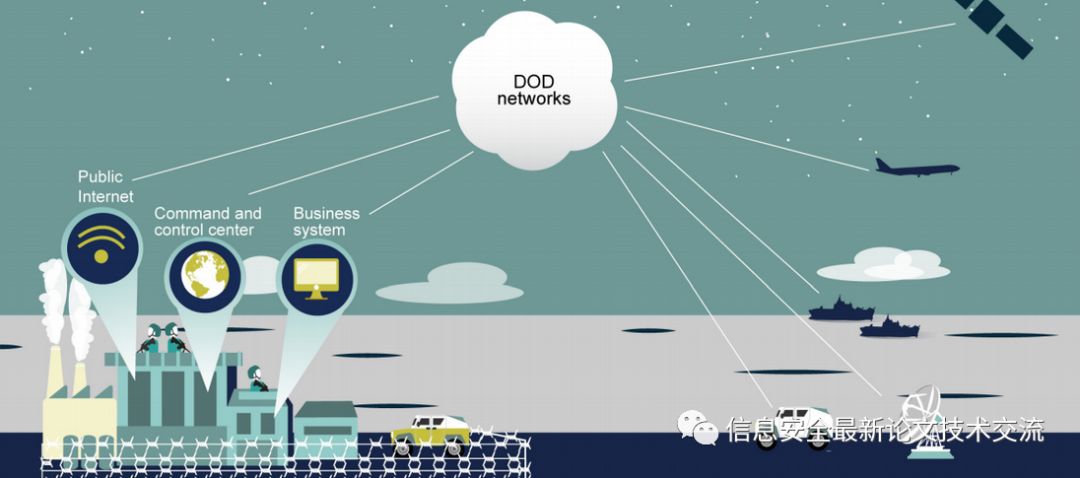

报告的结论是:美国在应对网络攻击的武器系统的研发起步较晚,也缺乏一些关键的步骤。网络防御主要是针对基础设施和网络,而不是武器系统本身,所以网络系统也需要同样级别的重视。

造成美国国防部武器系统当前安全状况的原因有很多,包括:

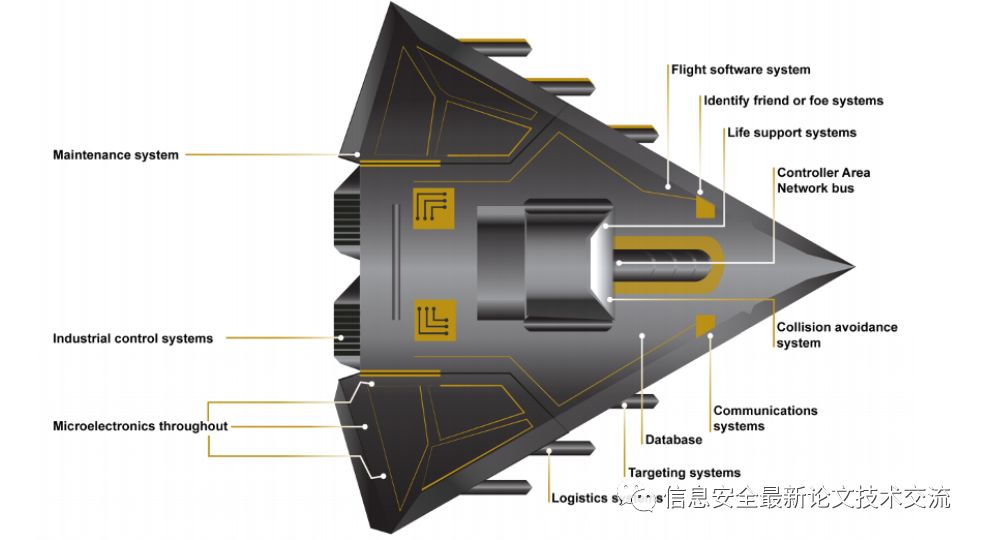

武器系统计算机化和网络化的本质;

过去未优先发展武器系统安全;

以及国防部对如何最好的开发更多的网络安全的武器系统的不全面的理解。

同时,一些部门也认识到网络安全的重要性,并在系统设计和互联方面加入了安全的考虑。但一些关于对测试结果的真实性存在怀疑,坚信武器系统处于合理的保护之内。

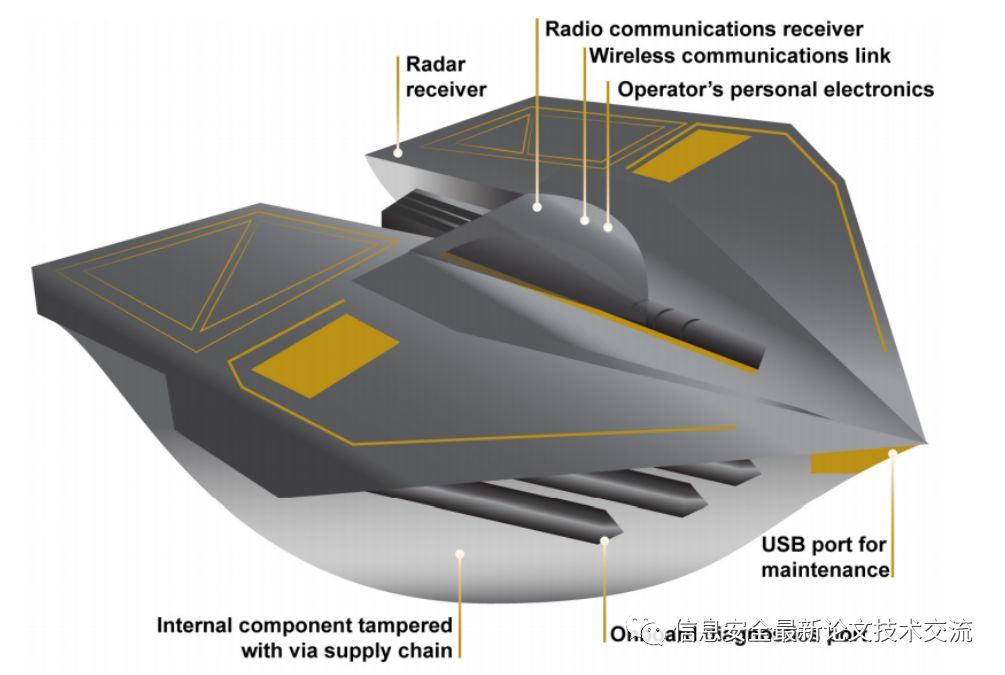

GAO发现的当前网络安全状态可能只是冰山一角,这也是GAO首次对武器系统购置进行审计活动,这还不包括对供应商设施、物联网设备和工控系统安全的测试和审计。

附:测试人员发现的网络攻击类型举例

本文转自信息安全最新论文技术交流,点击查看原文