热门主题

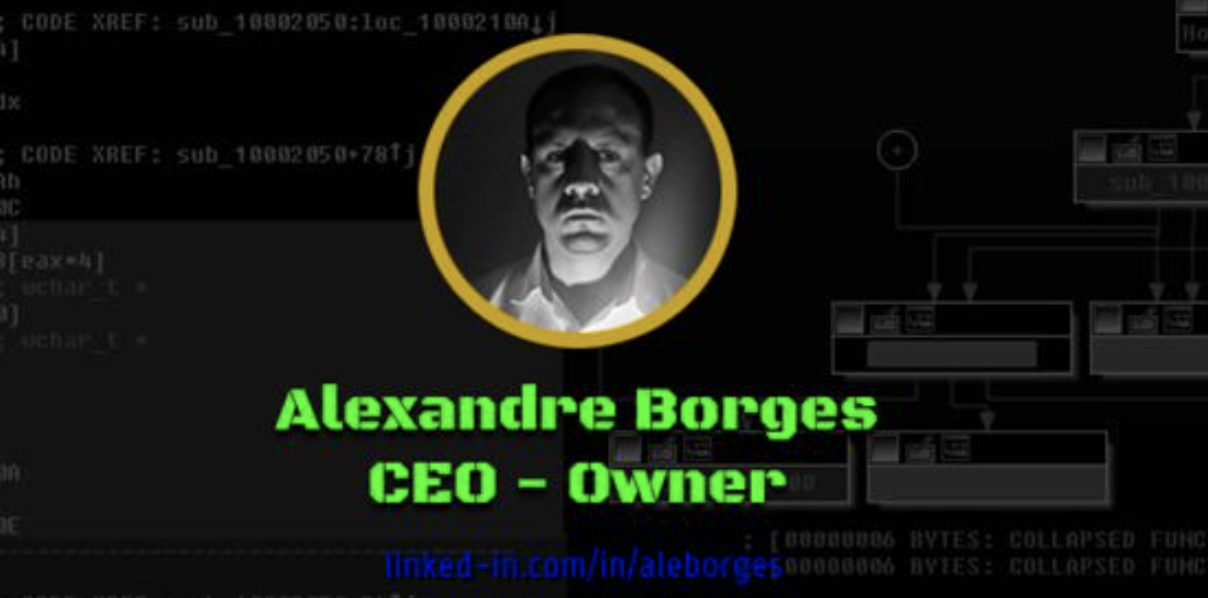

DEF CON CHINA 1.0 | 神秘演讲嘉宾Alexandre Borges

2019-05-15 15:27:104499人阅读

今天,我们给大家爆料一位DEF CON CHINA 1.0神秘嘉宾。他将在DEF CON CHINA 1.0 上为我们带来“现代恶意软件:反混淆,仿真和隐匿程序”的议题演讲。

Alexandre Borges是Blackstorm Security的CEO,是一位资深的安全研究员,多年来一直致力于逆向工程、恶意软件分析、数字取证、rootkit和软件漏洞利用等领域。社会兼职有Journal of Digital Forensics, Security and Law杂志审稿人,Digital Law And Compliance Committee委员。

Alexandre曾在多个顶级安全会议上发表过演讲,如HITB 2019年(阿姆斯特丹)和2019年CONFidence会议(波兰),DEFCON 2018,H2HC会议(2015年和2016年),BSIDES(2016年,2017年和2018年),BHack(2018年)等。

除此之外,Alexandre还开展关于恶意软件分析、内存分析、数字取证、移动取证和移动恶意软件分析的培训课程。

下面让我们领略下Alexandre Borges的一些分享。

Malwoverview

Alexandre是Malwoverview恶意软件分类工具的创建者和维护者:

https://github.com/alexandreborges/malwoverview

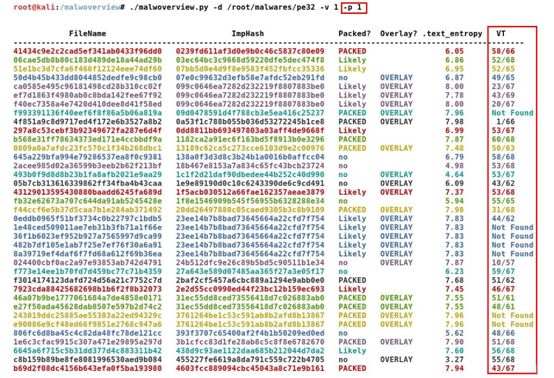

Malwoverview(Malwoverview.py)是一个可以对含有恶意软件样本的目录进行初步和快速分析的简单工具,可以:

根据导入表(imphash)来确定相似的可执行恶意软件样本(PE/PE+),并用不同的颜色来进行分组。

根据规则确定可执行恶意软件是否打包。

确定恶意软件样本是否含有overlay。

决定.text域部分的熵。

将恶意软件样本与Virus Total库进行比对。

https://github.com/alexandreborges/malwoverview

恶意软件分析

下面分享2018年在IT Congress大会上做的对银行木马的分析:

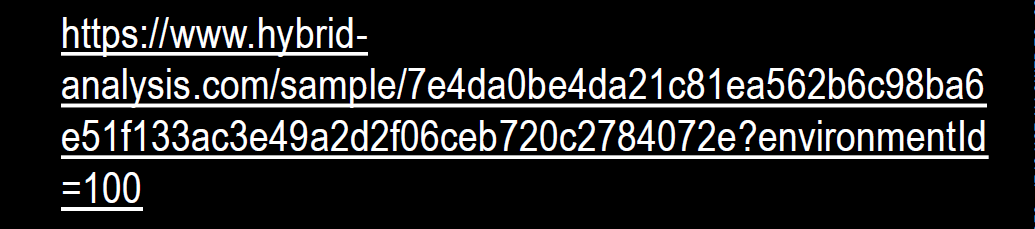

研究人员分析的样本为:

样本基本情况为:

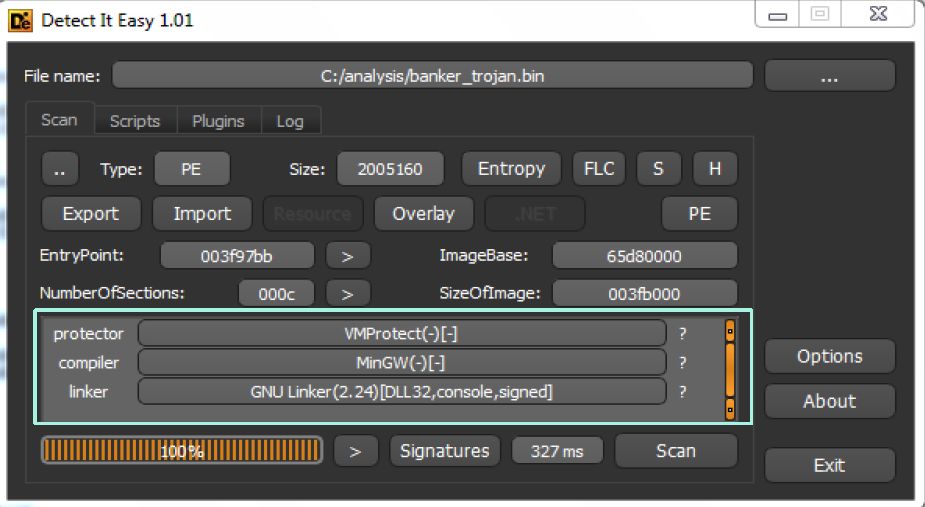

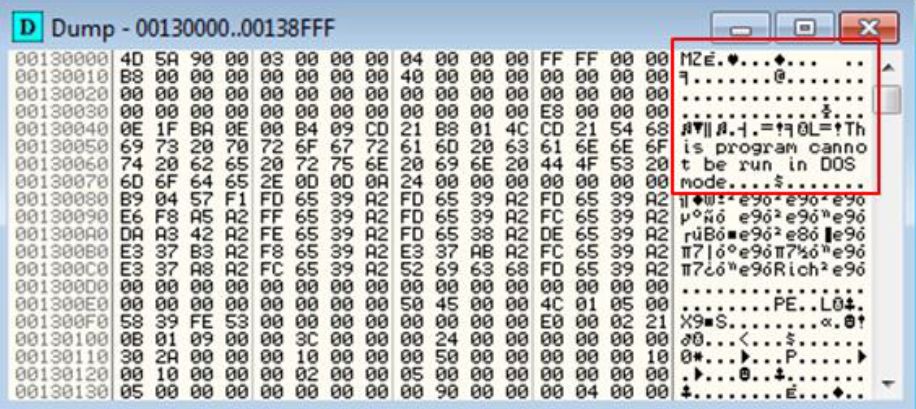

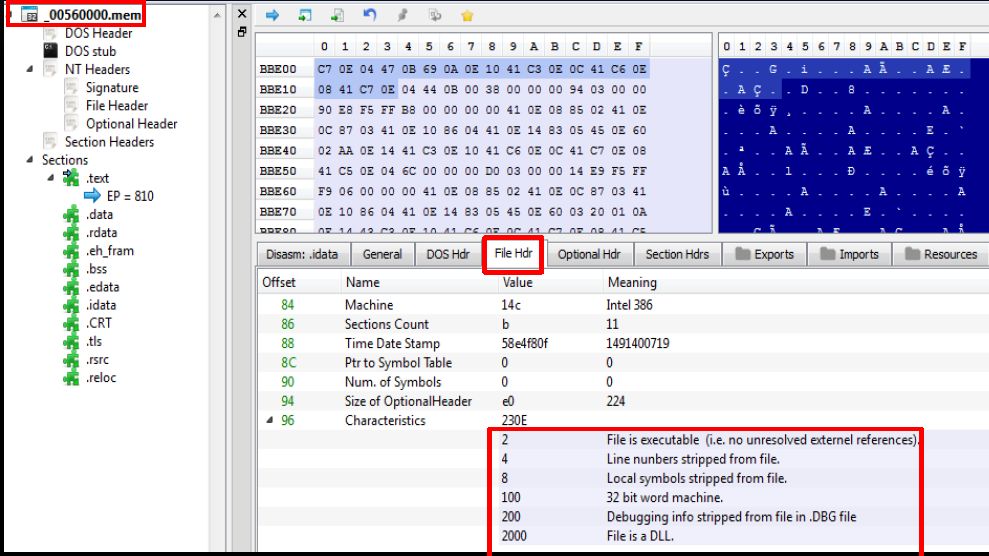

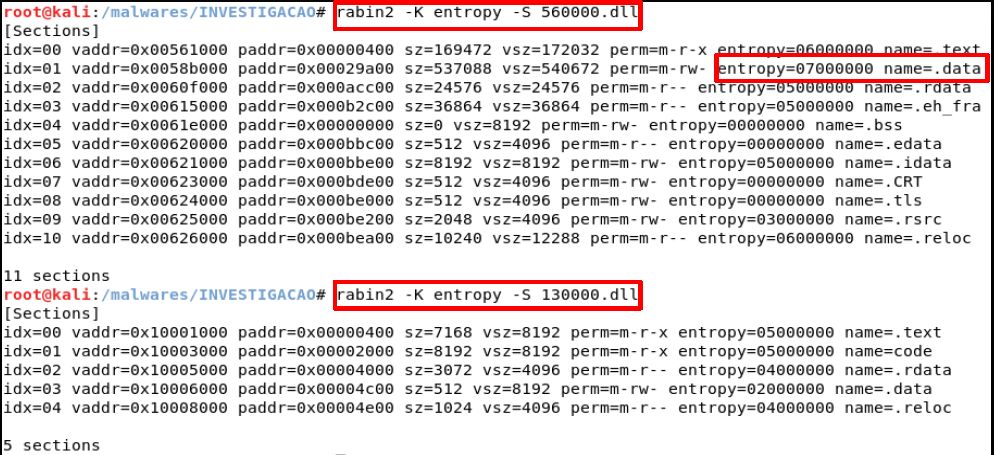

静态分析

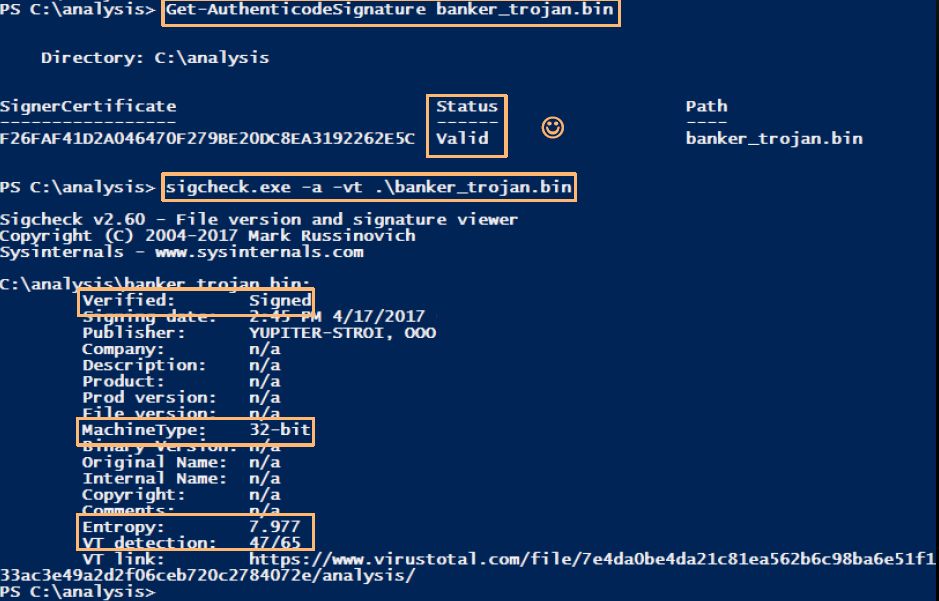

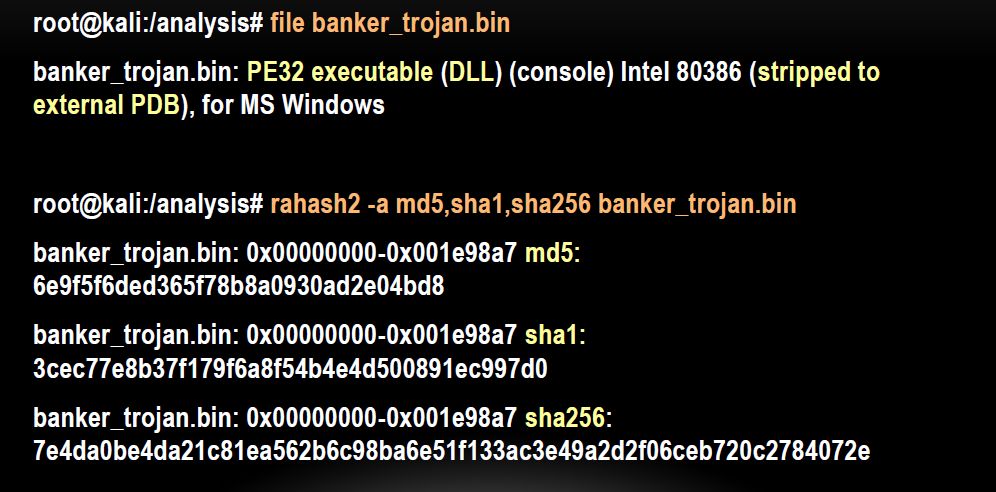

研究人员首先对样本做基本静态分析:

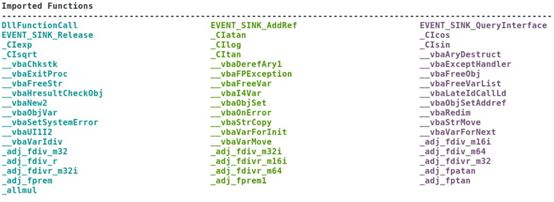

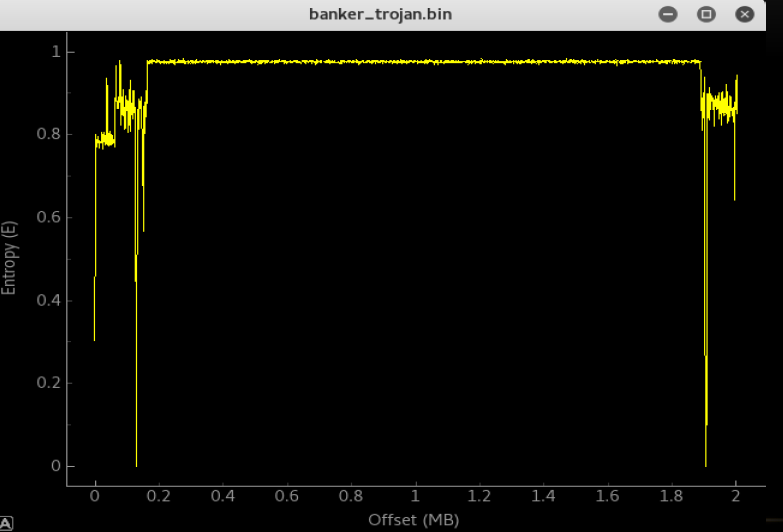

分析发现这是一个32位的DLL。但大多数代码都用VMProtect保护,并在64位的恶意软件中。原始恶意软件中的所有函数都从IAT中移除了。也就是说IAT Portex Analyzer和peframe工具都与packer本身有关联。VMProtect会检查文件内存的完整性。因此,任何尝试在内存中对恶意软件进行修改都很容易可以检测到。指令(CPU代码)是虚拟化的,会转换为虚拟机器指令(RISC指令)。混淆是基于栈进行的。虚拟化代码是多态的,所以有许多引用同一CPU指令的表示。

原始代码在内存中是不会完全解密的。

有许多无用的冗余代码。这对静态分析来说非常不友好。

对许多函数的调用都有Hooks,比如LoadString()和LdrAccessResource()函数。

恶意软件有许多反调试和反虚拟环境的方法。

对IAT函数的调用被VMProtect部分的调用所替代。

恶意软件中含有许多虚假的push指令。

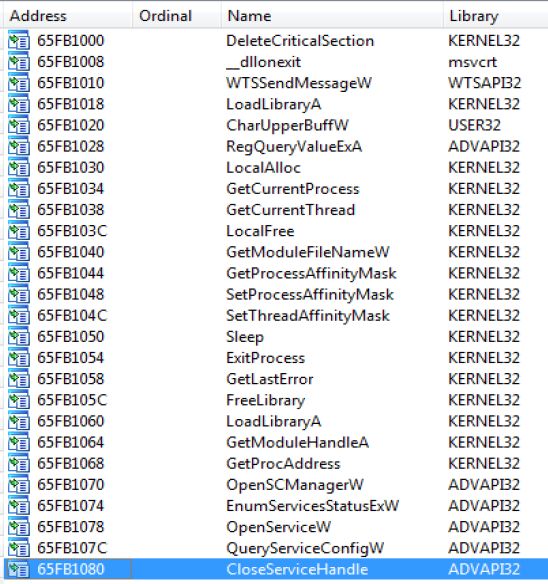

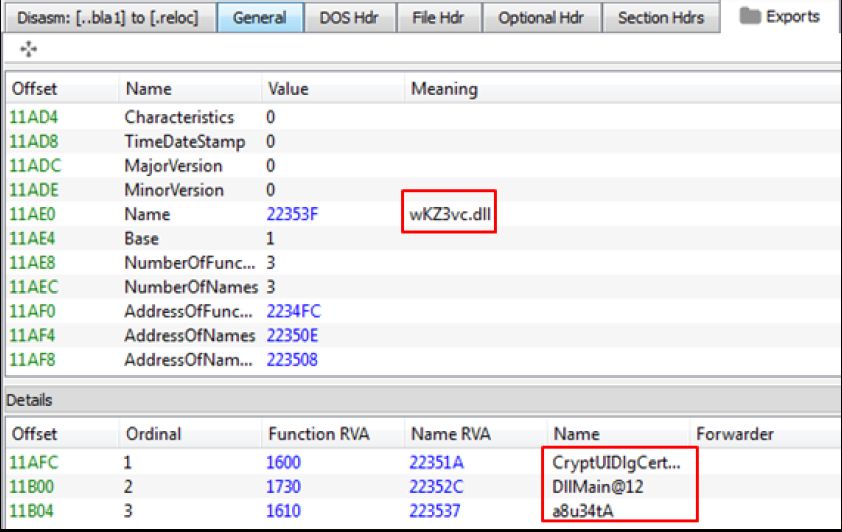

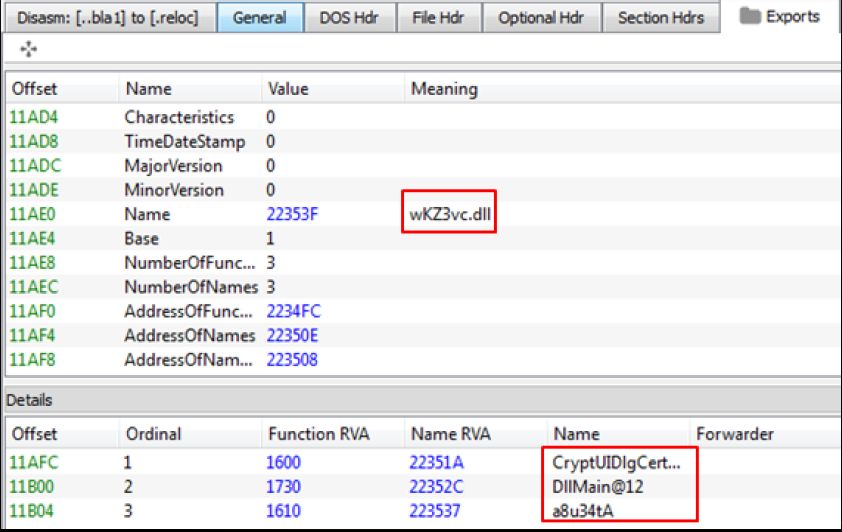

IDA Pro中的import table

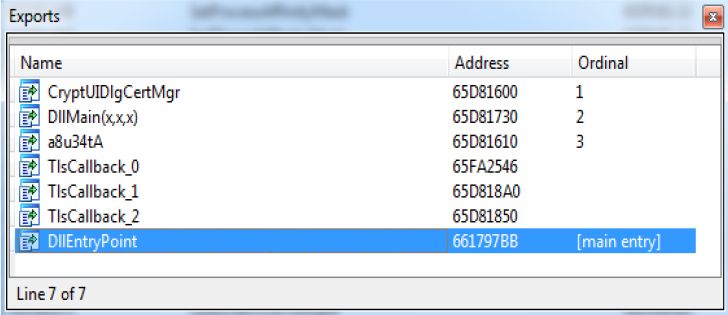

IDA Pro中的export table

尝试运行DLL和绕过所有的VMProtect方法。因为使用了许多插件和技术,所以所以绕过非常难。

恶意DLL文件有三个export,只有一个是有意义的——CryptUIDIgCertMgr。研究人员在谷歌上搜索发现了以下信息:

CryptUIDIgCertMgr是一个展示对话框的函数,对话框允许用户管理证书。

动态分析

动态分析

恶意软件尝试修改HKLM\SOFTWARE\Microsoft\SecurityCenter\AntiVirusDisableNotify的值,当AV关闭后可能禁用任何通知。

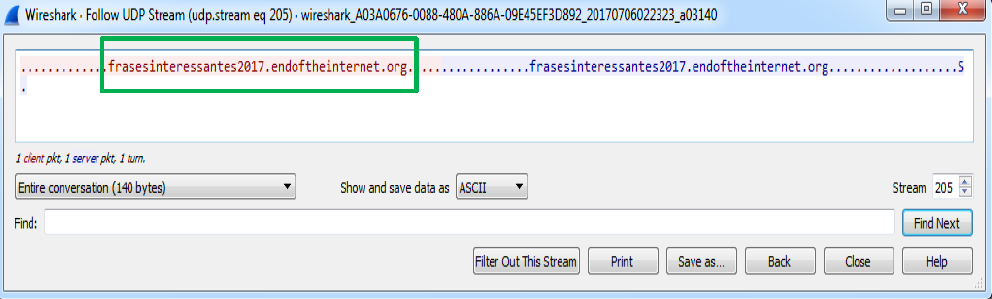

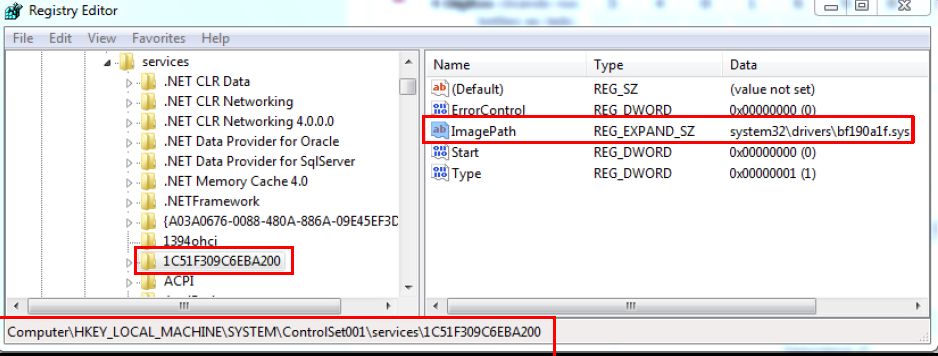

在文件系统中创建了驱动文件bf190a1f.sys:C:\Program Files\Windows Kits\10\bin\x86\certmgr.exe”->”C:\Windows\System32\drivers\bf190a1f.sys。另外,还在注册表中插入了指向该驱动的记录:

将内容保存为文件,右击->备份->保存数据到文件。

但提取的DLL都将IAT放在一起,每个函数的名字并不一定会出现,需要将虚拟地址转换为真实地址。

大神的安全相关演讲还有:

更多参见http://www.blackstormsecurity.com/bs/en/en_articles.html

DEF CON CHINA 1.0除了主会场高质量的技术演讲外,还有一些WORKSHOPS和VILLAGES分会场共大家学习与交流,其中由浅到深,涉及了数十个主题分享,覆盖面甚广。期待5月31日DEF CON China 1.0正式开幕的那一刻!

作者: ang010ela,本文转自嘶吼